More Related Content

PDF

PDF

PDF

F5 meetup terraform & vault PDF

Datadog monitoring with HashiCorp stack PDF

Datadog monitoring with HashiCorp PDF

Microsoft open tech night 2020 feb18 PDF

Hybrid serverless architecture using open whisk ibm cloud functions and istio... PDF

ライトプランで利用可能な分析基盤「IBM Analytics Engine (IAE)」とは What's hot

PDF

JSUG 2018/02/05 SpringOnePlatform2017参加報告 プラットフォーム関連のお話 PDF

PDF

IBM cloud 冬の勉強会 google の視点も織り交ぜ理解するkubernetes , istio , grafeas とibm cloud pr... PDF

Bluemix(Node-RED)を使った空間の付加価値提案 PDF

PDF

富士通におけるCloud Foundry活用の取り組み PPTX

15分でお届けする Elastic Stack on Azure 設計・構築ノウハウ PPTX

(2017.6.2) Azure HDInsightで実現するスケーラブル分析環境 PDF

Garden introduction for dea users public PPTX

PDF

MLCT#12 使われる機能目指して 測ったり試したり PDF

Elastic observabilitycansmartlymanagetheappsonkubernetes PDF

Istio, Kubernetes and Cloud Foundry PDF

[Cloud OnAir] Google Cloud 主催イベント Anthos Day 情報 2020 年 2 月 13 日放送 PDF

Google Cloud Platform は何がすごいのか? PDF

(きっと)あなたにも出来る!Hyperledger composer でブロックチェーンアプリを動かしてみた PDF

GCPで実現するクラウドネイティブアプリケーション PDF

IBM Cloud Private の全貌 (Kubernetesベース) PDF

9/16 Tokyo Apache Drill Meetup - drill vs sparksql PDF

[OracleCodeTokyo2019] Kubernetesで実現する運用自動化の新しいアプローチとは Similar to HashiCorp Terraform Enterprise 紹介

PDF

Sumo logic meetup 2020 jan PDF

QuickDemo HashiCorp Terraform with Microsoft Azure and VMware vSphere PDF

元運用担当者が,現役時代に本当に欲しかったもの. Osc2014 kansai@kyoto terraform introduction PDF

NewRelic x Terraform Cloud で Observability as Code PDF

PDF

CircleCIのinfrastructureを支えるTerraformのCI/CDパイプラインの改善 PPTX

Terraformで始めるInfrastructure as Code PDF

HashiCorp Corporate Overview PDF

インフラセキュリティブートキャンプ #seccamp PDF

OpenStack上の環境構築自動化に向けたTerraform/Pulumiの活用 PDF

PPTX

Terraform with Bitbucket pipeline PPTX

[CWT2017]Infrastructure as Codeを活用したF.O.Xのクラウドビッグデータ環境の変化 PPTX

Step by stepで学ぶTerraformによる監視付きAWS構築 PPTX

PDF

PDF

PDF

Provisioning Nutanix VMs with Terraform PDF

Aws summits2014 nttデータaws上のシステムはこう作る! PDF

Recently uploaded

PDF

Reiwa 7 IT Strategist Afternoon I Question-1 Ansoff's Growth Vector PDF

100年後の知財業界-生成AIスライドアドリブプレゼン イーパテントYouTube配信 PDF

第21回 Gen AI 勉強会「NotebookLMで60ページ超の スライドを作成してみた」 PDF

さくらインターネットの今 法林リージョン:さくらのAIとか GPUとかイベントとか 〜2026年もバク進します!〜 PDF

Reiwa 7 IT Strategist Afternoon I Question-1 3C Analysis PDF

Starlink Direct-to-Cell (D2C) 技術の概要と将来の展望 PDF

PPTX

PDF

2025→2026宙畑ゆく年くる年レポート_100社を超える企業アンケート総まとめ!!_企業まとめ_1229_3版 HashiCorp Terraform Enterprise 紹介

- 1.

HashiCorp 会社紹介

Takayuki Kaburagi,Solutions Engineer,

HashiCorp Japan K.K

@kabuctl

kabu@hashicorp.com

https://blog.kabuctl.run

https://github.com/tkaburagi

Copyright © 2019 HashiCorp

- 2.

© 2018 HashiCorp

Networking

Connectinfrastructure

and applications

Development

Run applications

Security

Secure applications and

infrastructure

Operations

Provision Infrastructure

The 4 essential

elements of

dynamic

infrastructure

20THE HASHICORP STACK

- 3.

- 5.

Terraformによるプロビジョニング自動化

● パラメータシートでの構成管理

● コンソールによりGUIでの操作

●担当チーム間でのやり取り

● 一部スクリプト化して自動化

● 使うIaaSでAPIやGUIの利用も異なる

● Infrastructure as Codeにてコード化

● TerraformがIaaS APIを実行し、コード

に従って環境を構築

● 様々なシステム構成を定義可能

● マルチクラウドで同じ仕組みを利用

よくある一般的な運用 Terraformによる自動化

作業時間やコミュニケーションが増え、

人的ミスも起こりやすい

自動化や標準化が促進され、

ミスや作業にかかる工数を改善

- 6.

Terraform: Infrastructure asCode

resource "vsphere_virtual_machine" "vm" {

name = "terraform-test"

resource_pool_id = "******"

datastore_id = "******"

num_cpus = 2

memory = 1024

network_interface {

network_id = "******"

}

disk {

label = "disk0"

size = 20

}}

tfconfig

tfstate

Provider 一覧

...

Core Provider

- 7.

- 8.

- 9.

- 10.

Terraform

Enterprise

機能名 概要

Auth Integration/ RBAC

Active Directory, Okta, OneLoginなどとの認証連携とロールに基づいたア

クセスコントロールのサポート

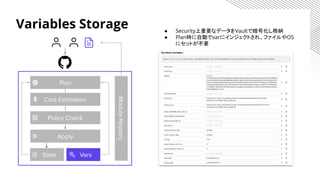

Variable Storage キーやパスワードを安全に保管し、簡単に利用するためのストレージ

State Storage

ステートのシングルレポジトリを提供し、プラン時の読み込みやバージョン管理

等を実施

VCS Connection Version Controlシステムとのネイティブな連携

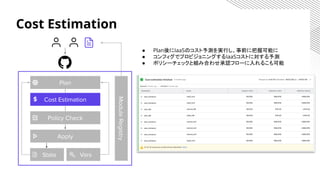

Cost Estimation プロビジョニングするIaaSのコストを算出

Policy as Code (Sentinel) ポリシーを設定し、レビュー作業を自動化

Private Module Registry チーム間に閉じたモジュールレジストリとエディタを提供

Audit Logs Terraform上の監査ログの取得

Notifications SlackやWebhookなどによる通知設定

- 11.

- 12.

- 13.

- 14.

- 15.

- 16.

- 17.

- 18.

Terraform

Enterprise

Delivery

Methods

Hosted SaaS

Terraform Cloud

▪No special requirements*

▪ No internal resources to

manage Terraform

▪ No policy or governance

requirements

Private Install

Private Terraform

▪ Infrastructure & applications

behind a firewall

▪ Data sovereignty requirements

▪ Regulatory compliance

requirements

▪ HA requirements

▪ Performance requirements

ENTERPRISE ENTERPRISE

HASHICORP

INFRASTRUCTURE

ORGANIZATION’S

INFRASTRUCTURE