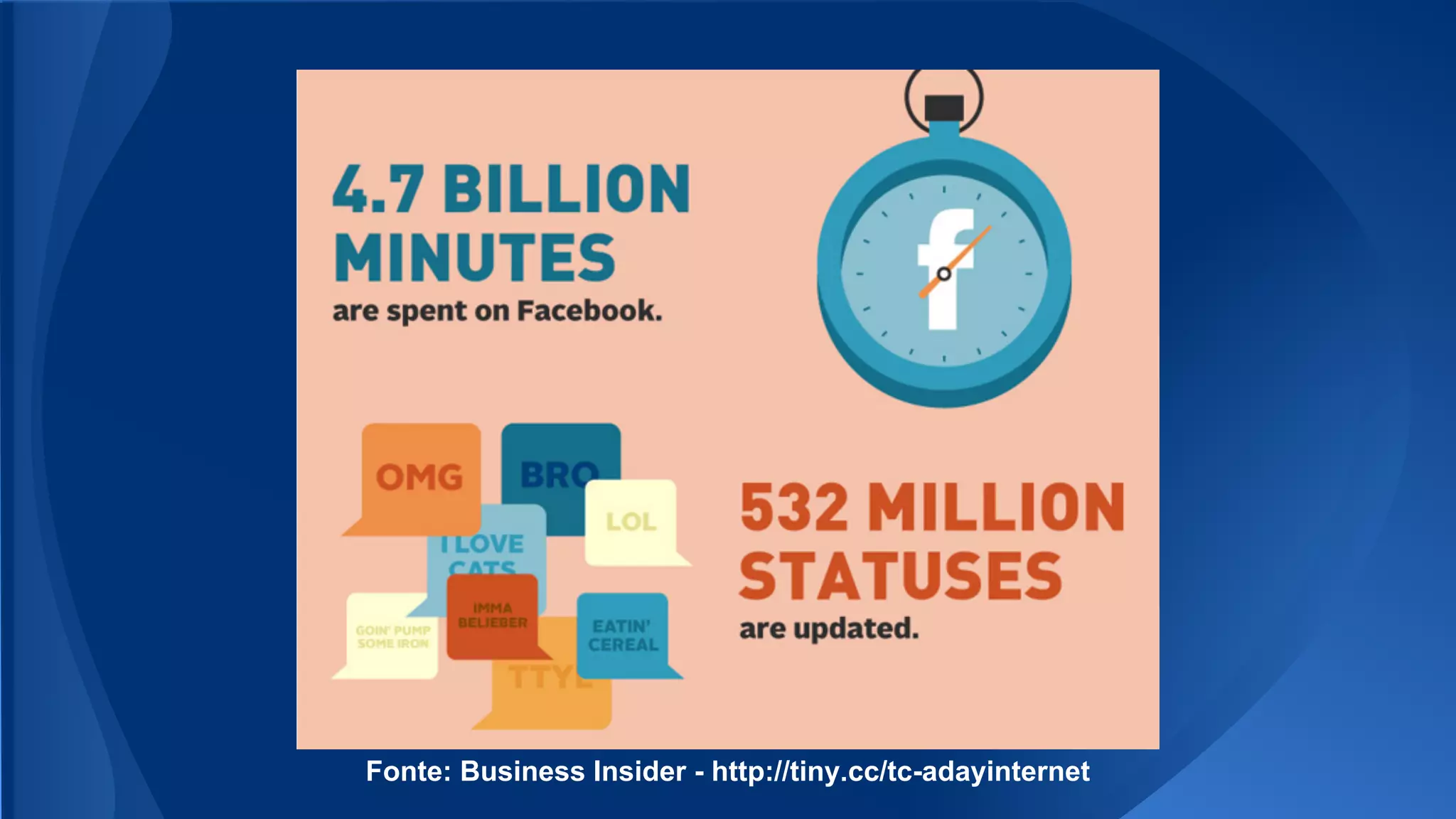

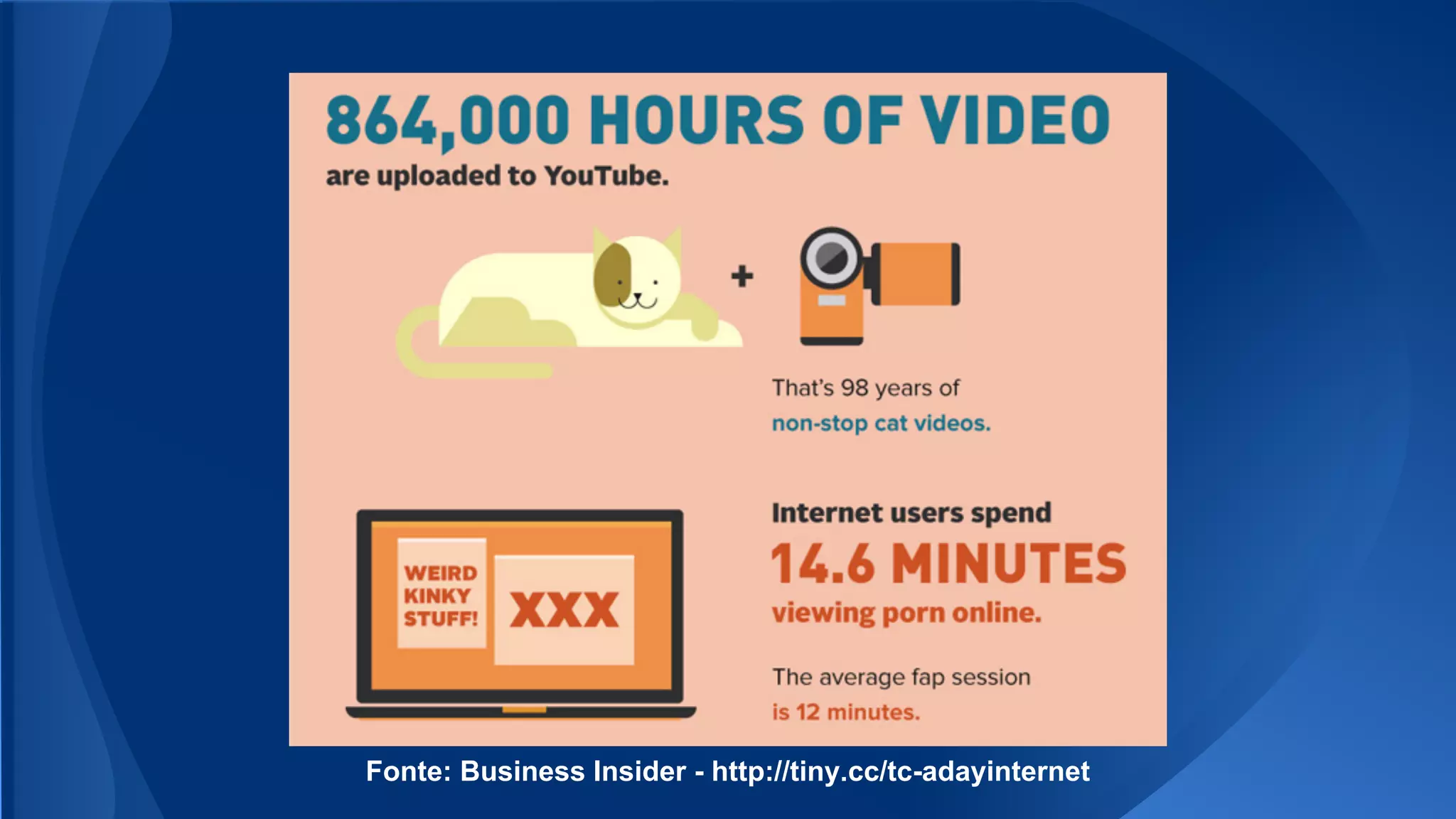

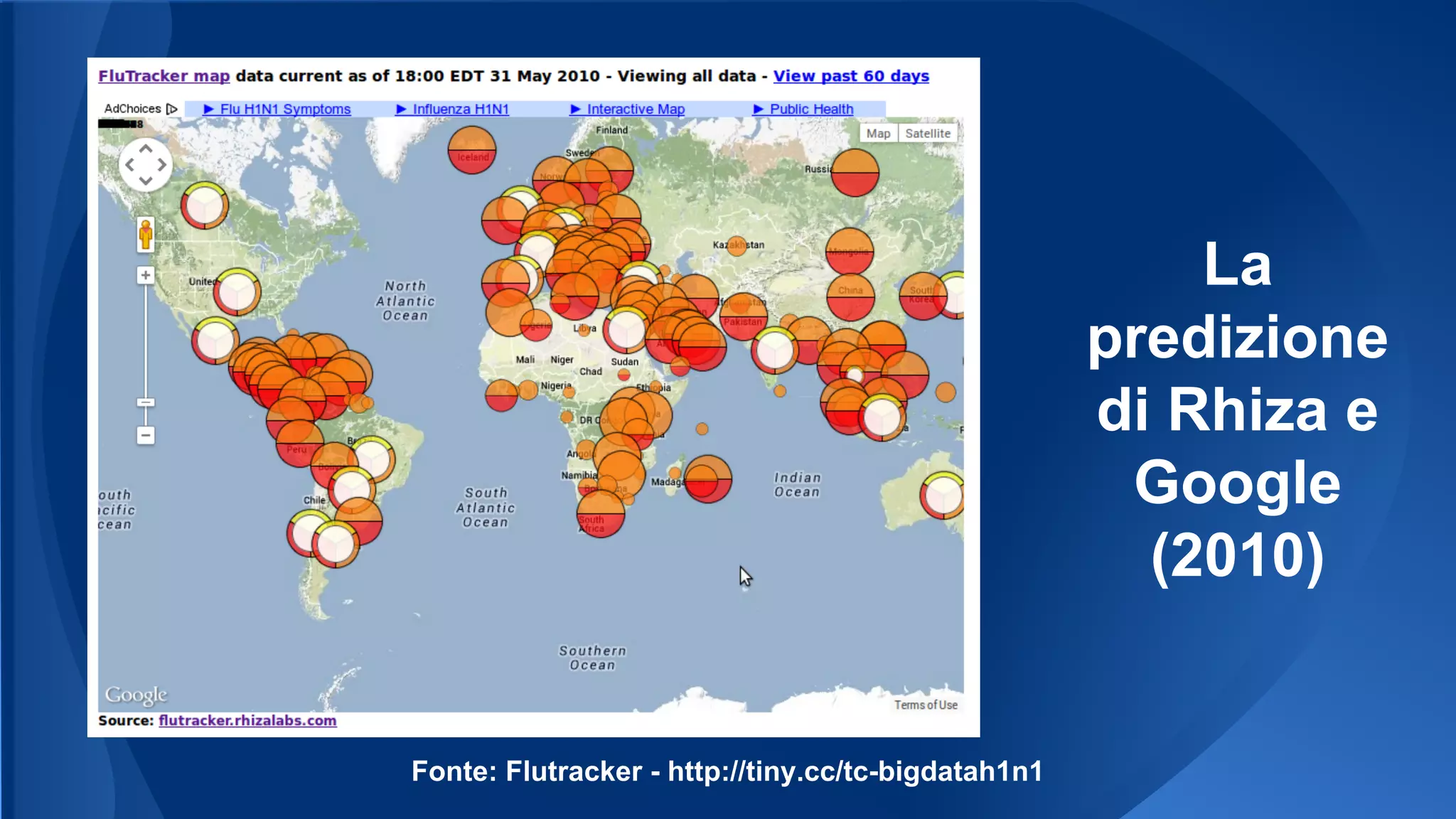

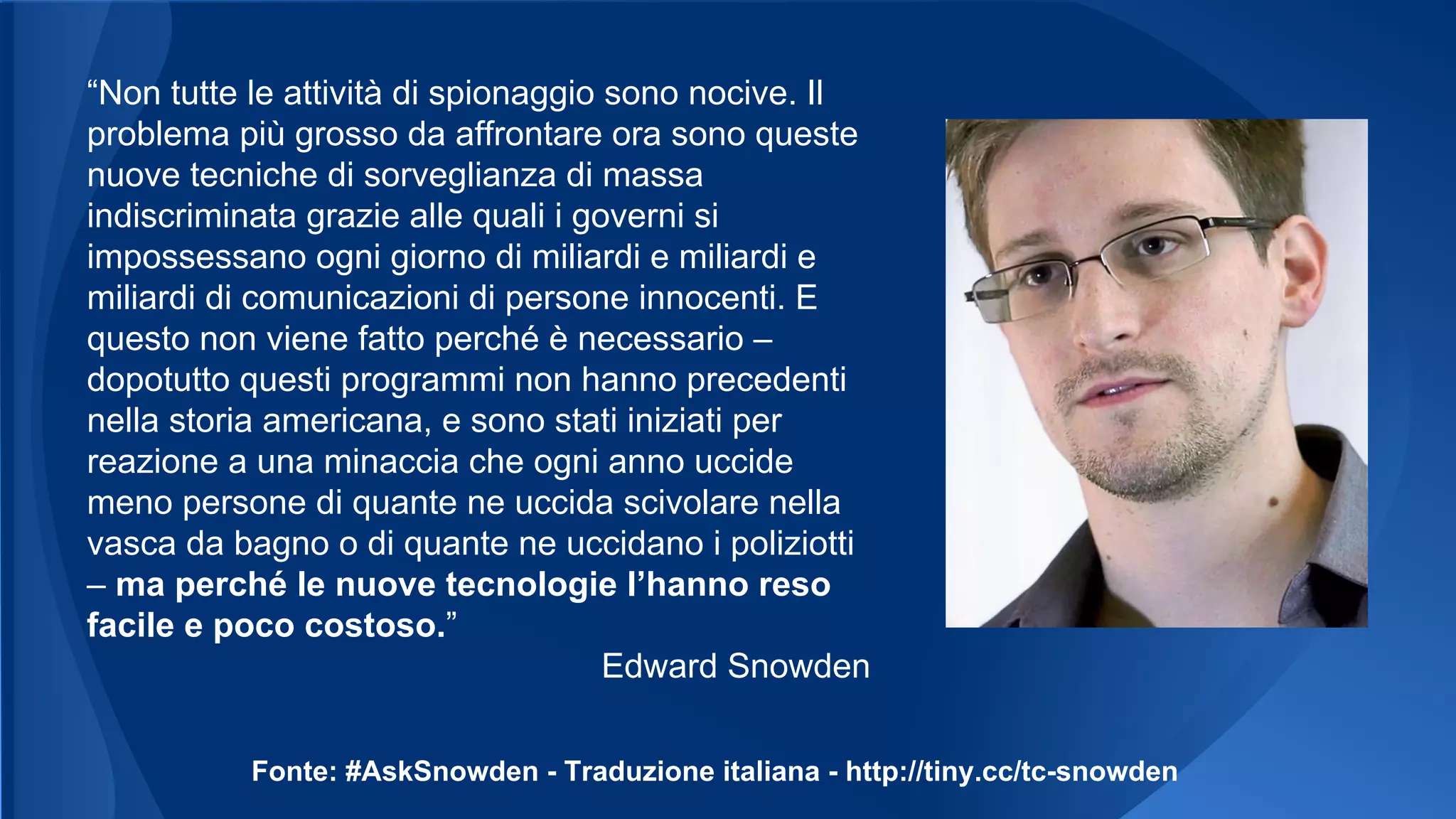

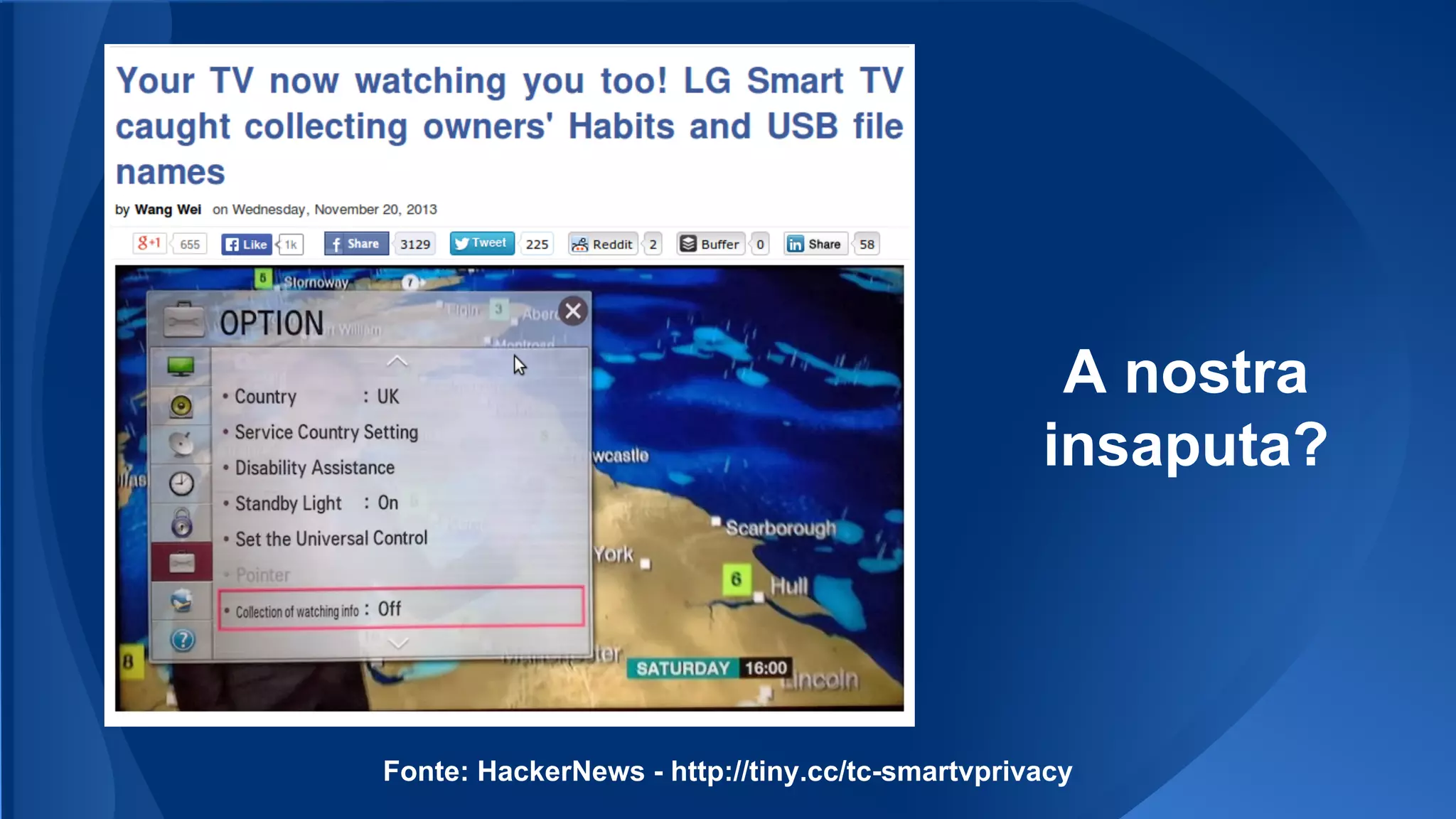

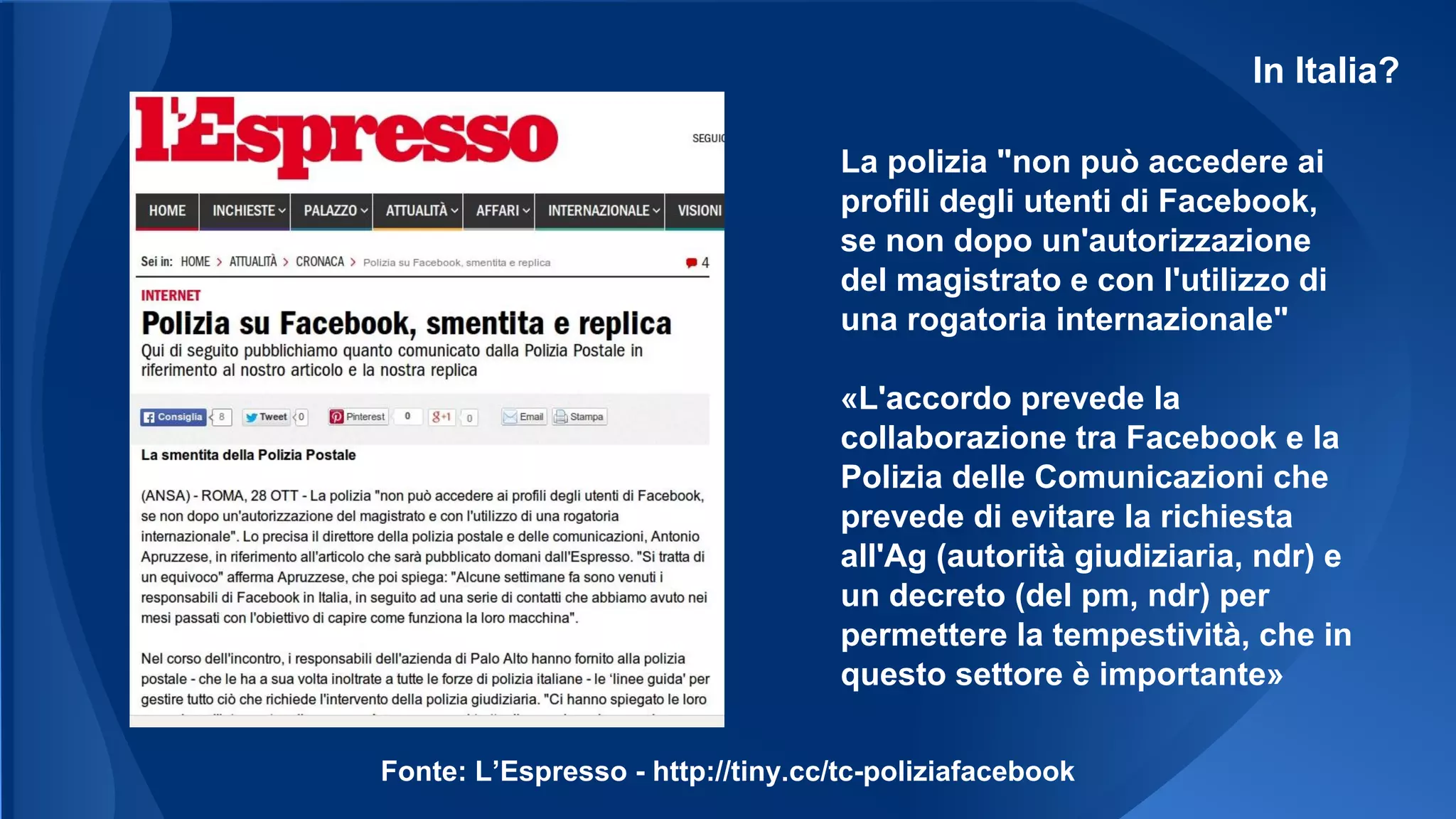

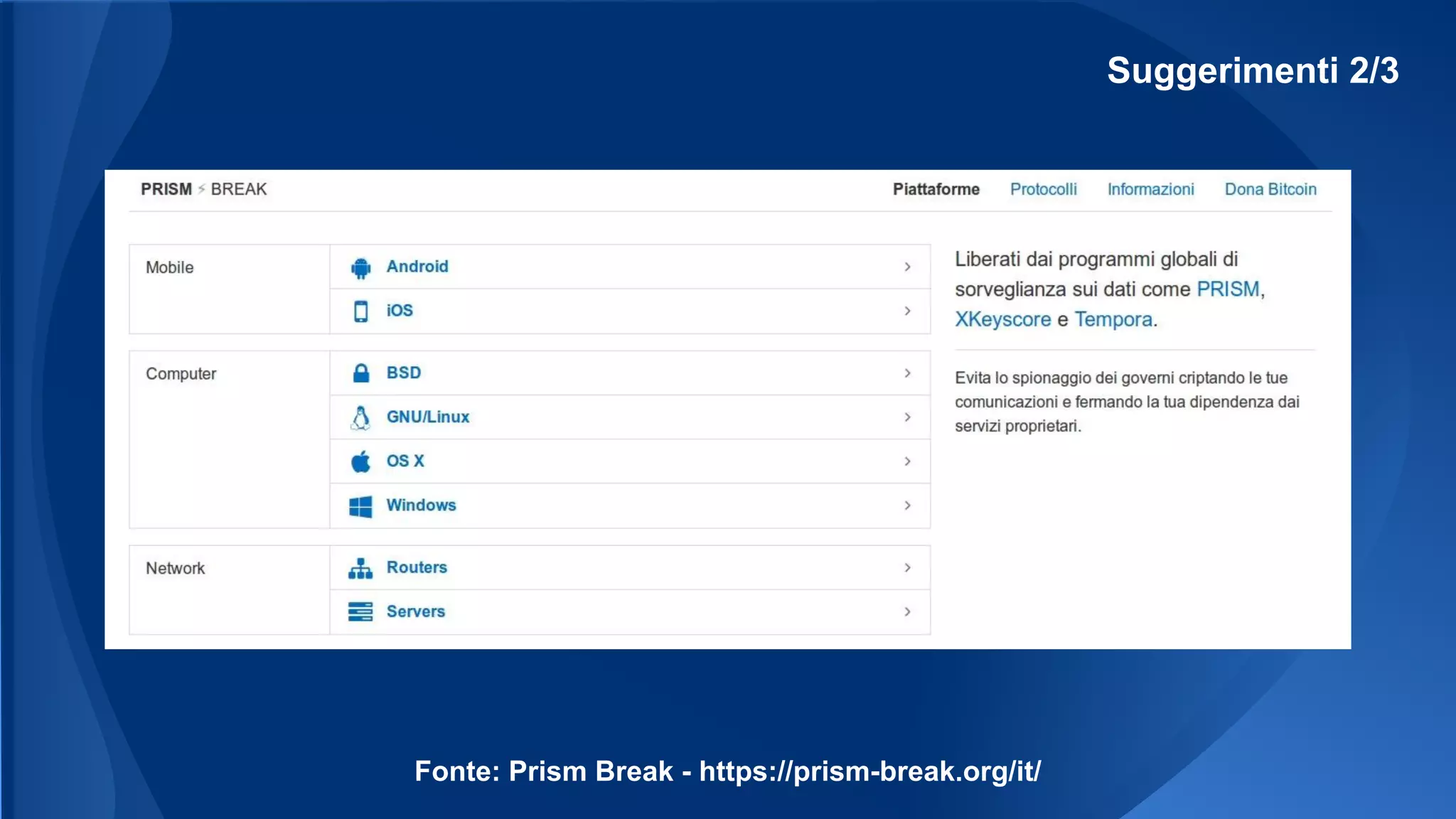

Il documento discute le problematiche legate alla sorveglianza di massa e all'uso dei big data, evidenziando come le nuove tecnologie facilitano l'accesso ai dati senza il consenso degli utenti. Edward Snowden è citato per sottolineare l'impatto delle nuove tecniche di sorveglianza e il rischio di costruzione d'identità personali distorte. Viene anche suggerito un futuro con reti decentralizzate, criptografia per gli utenti e utilizzo di software libero.