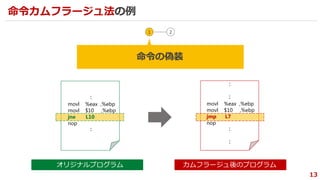

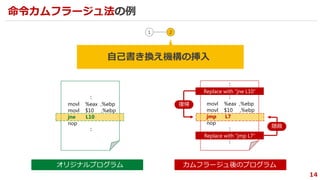

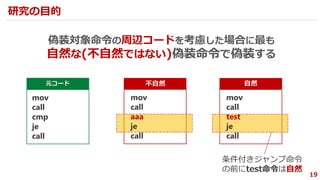

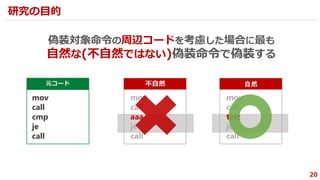

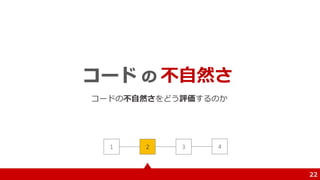

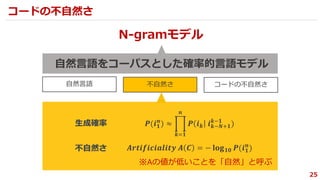

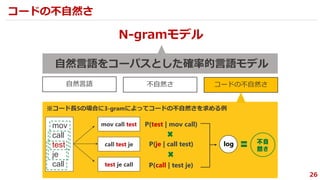

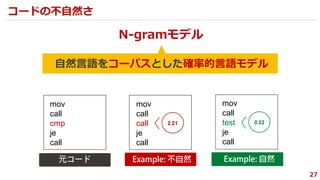

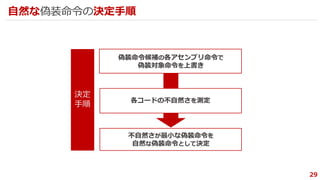

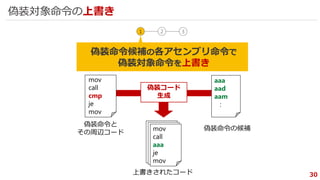

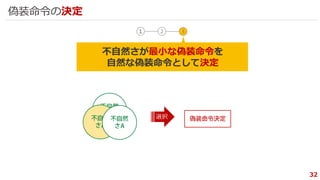

This study proposes a method for constructing natural protection code, that is, code with no artificial code fragments, based on the instruction camouflage technique. An artificial code fragment is a code fragment that does not resemble raw compiled code, which often appears in protection code. In the proposed method, first, the artificiality of each n-gram which makes up the protection code is evaluated based on the probability of occurrence of the n-gram. Then the artificial code fragments are camouflaged with dummy code fragments that are less artificial. The routines which restore the code are also inserted so that they do not cause malfunction or produce another artificial code fragments, taking into account the control flow of the code. The protection code that is transformed by the proposed method can be difficult to locate by attackers, which may improve the stealth of the protection code. In the case study, the proposed method is applied to a program protected by a well-known obfuscation method and the stealth of the transformed code is discussed.

Keywords: software protection, obfuscation, instruction camouflage, code artificiality

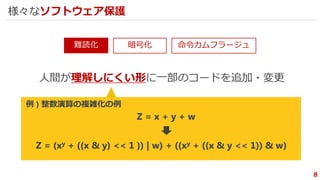

![難読化 命令カムフラージュ暗号化

9

コードの一部を暗号化し実行時に復号

様々なソフトウェア保護

例 ) AESを用いた暗号化の例

cmp

jge

mov

esi, edi

L1

eax, [ebp+12]

012dae3d7f123eac3

ff356dad2369000ce

af0970359afe89867

暗号化

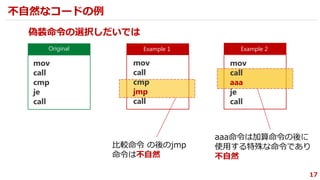

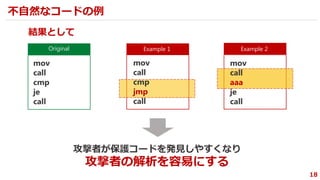

復号ルーチン](https://image.slidesharecdn.com/random-170318145206/85/slide-9-320.jpg)

![オリジナル 1-gram 2-gram 3-gram

コード

mov

call

cmp

je

call

mov

call

test

je

mov

call

test

je

call

不自然さ 0.35 2.29 4.26

決定した自然な偽装命令とその周辺命令列

36

偽装結果[1/2]](https://image.slidesharecdn.com/random-170318145206/85/slide-36-320.jpg)

![オリジナル 1-gram 2-gram 3-gram

mov

call

cmp

je

call

1

2

3

4

5

6

mov

call

lea

cmp

je

test

0.35

1.12

1.32

1.40

1.42

1.44

test

cmp

mov

lea

add

sub

2.29

2.89

3.17

4.46

4.80

5.04

test

cmp

sub

add

inc

dec

4.26

4.74

5.92

6.04

6.20

6.72

自然な偽装命令とその不自然さ

37

偽装結果[2/2]](https://image.slidesharecdn.com/random-170318145206/85/slide-37-320.jpg)

![オリジナルコードの不自然さ分布

(3-gram)

38

従来との比較結果[1/2]

0

2

4

6

8

10

12

不自然なコードはない

不

自

然

さ](https://image.slidesharecdn.com/random-170318145206/85/slide-38-320.jpg)

![従来のカムフラージュでの

不自然さ分布

(3-gram)

39

従来との比較結果[2/2]

0

2

4

6

8

10

12

不自然さを考慮したカムフラージュ法での

不自然さ分布

(3-gram)

従来のカムフラージュ法に比べ

目立つ箇所は少ない

不

自

然

さ

不

自

然

さ

0

2

4

6

8

10

12

不自然 自然](https://image.slidesharecdn.com/random-170318145206/85/slide-39-320.jpg)