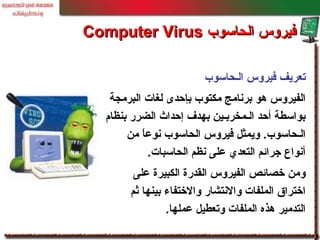

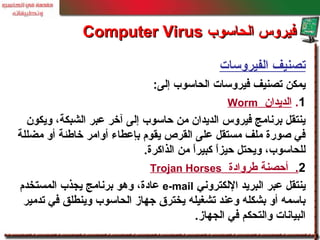

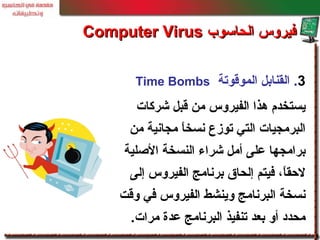

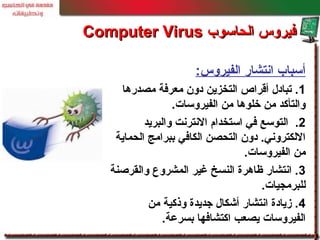

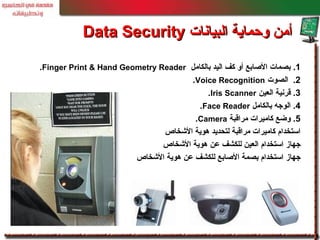

تتناول الوثيقة موضوع أمان المعلومات وأخلاقيات استخدام الإنترنت، مشيرةً إلى المخاطر المتزايدة للإجرام الإلكتروني وتأثيره على خصوصية الأفراد والمؤسسات. كما تتطرق إلى أنواع الفيروسات والجرائم المتعلقة بأمان الحاسبات، ووسائل التعامل معها والوقاية منها. في النهاية، تسلط الوثيقة الضوء على أهمية الوعي والممارسات الأخلاقية لحماية البيانات والمعلومات الشخصية.