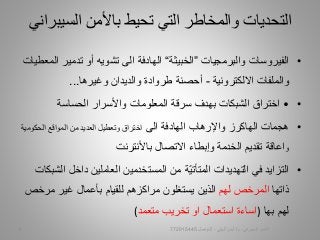

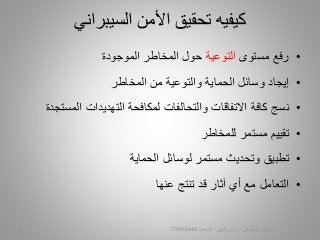

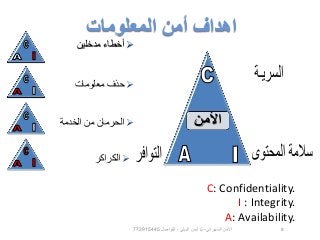

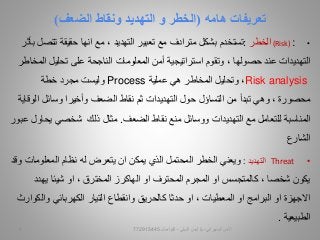

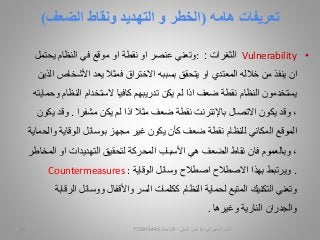

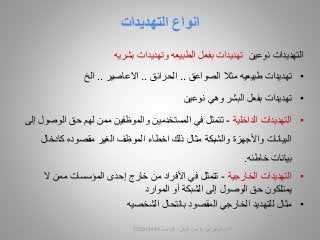

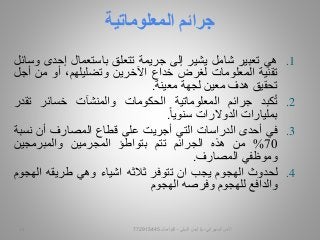

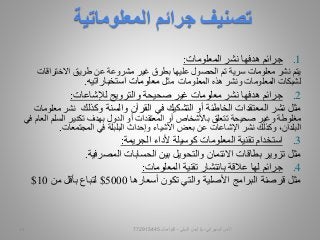

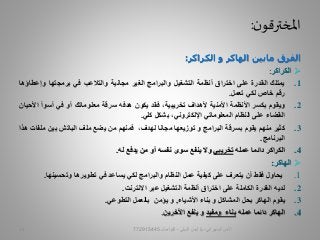

تتناول الوثيقة مفهوم الأمن السيبراني، أهميته، وأهدافه في حماية المعلومات والأنظمة من التهديدات والمخاطر المتزايدة. كما تبرز التحديات التي تواجه الأمن السيبراني مثل الجرائم الإلكترونية والتهديدات الداخلية والخارجية، وتعرض سبل تحقيق مستوى عالٍ من الحماية. تهدف الوثيقة إلى رفع الوعي بالمخاطر وتحليلها لضمان أمن المعلومات واستمرارية الأعمال.