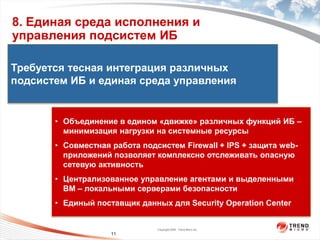

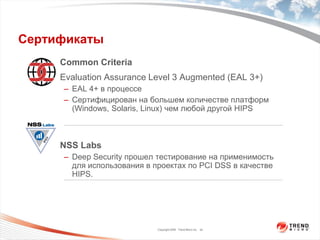

Документ описывает необходимость комплексной защиты виртуальной среды от внешних угроз с акцентом на мобильность виртуальных машин и особенности гипервизоров. Рассматриваются ключевые элементы безопасности, включая интеграцию антивирусных решений, управление ресурсами и риски, связанные с обеспечением безопасности при запуске виртуальных машин. Приводятся рекомендации по использованию технологий, таких как виртуальный патчинг, для повышения защиты динамичных облачных инфраструктур.