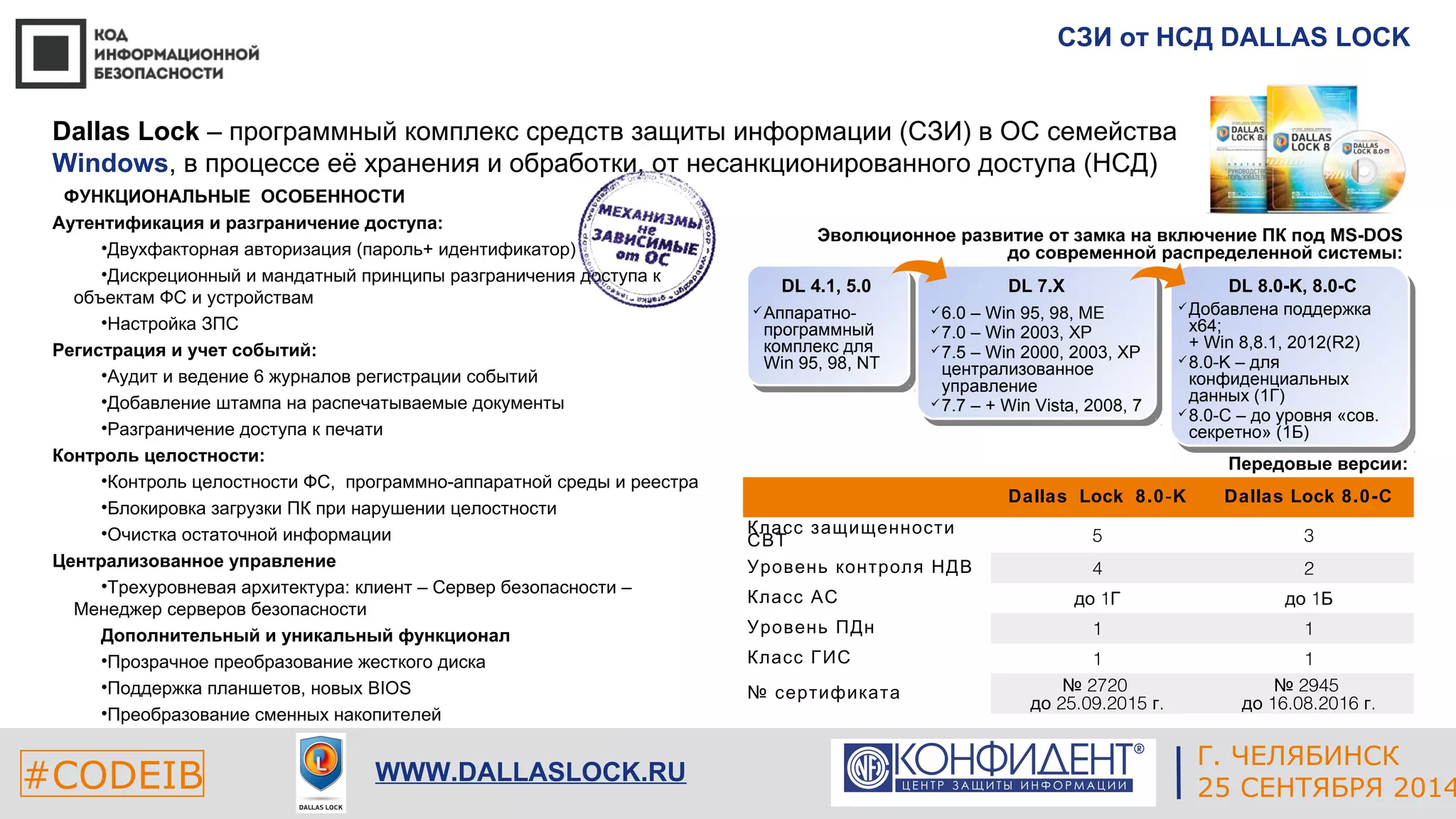

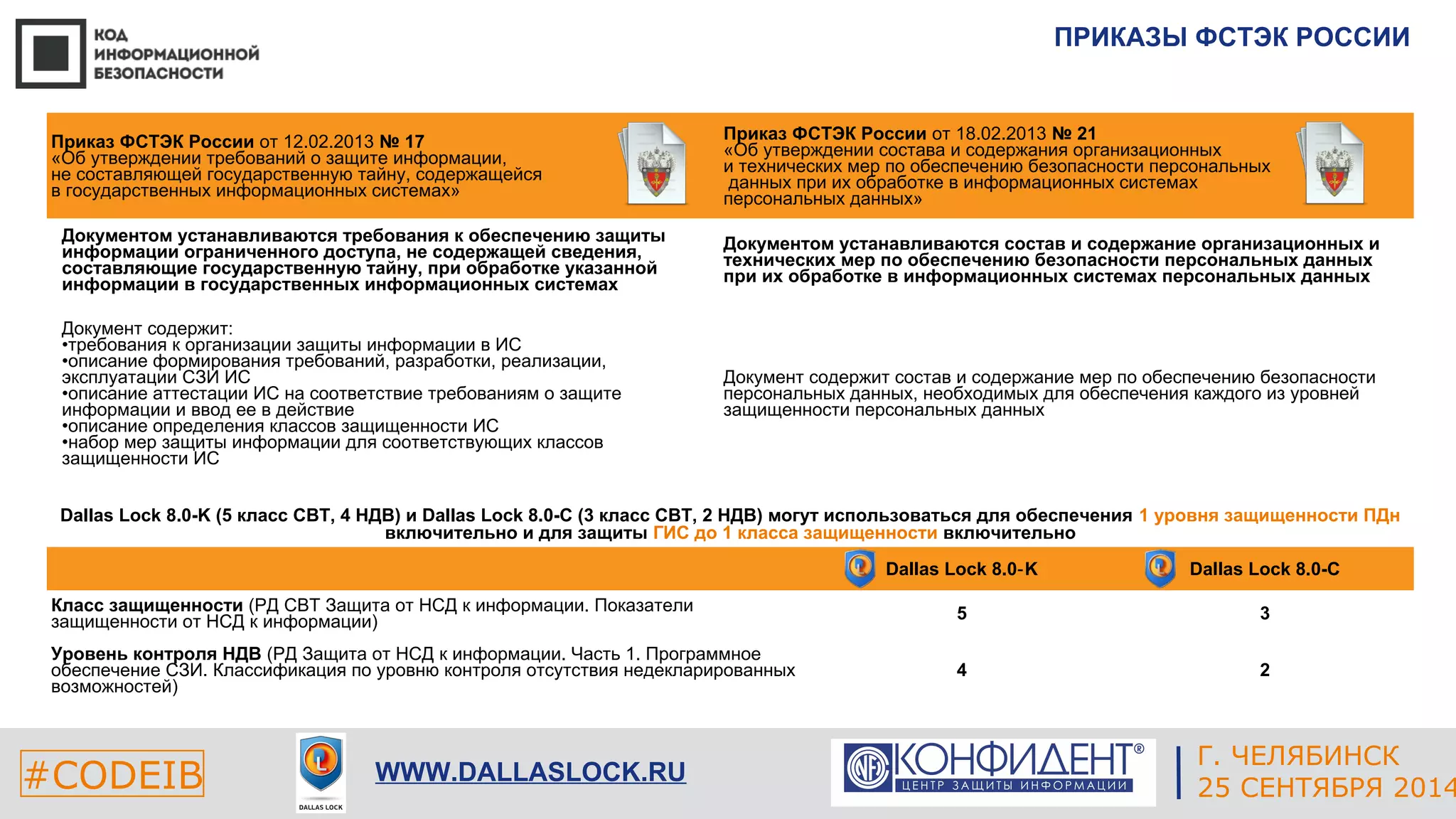

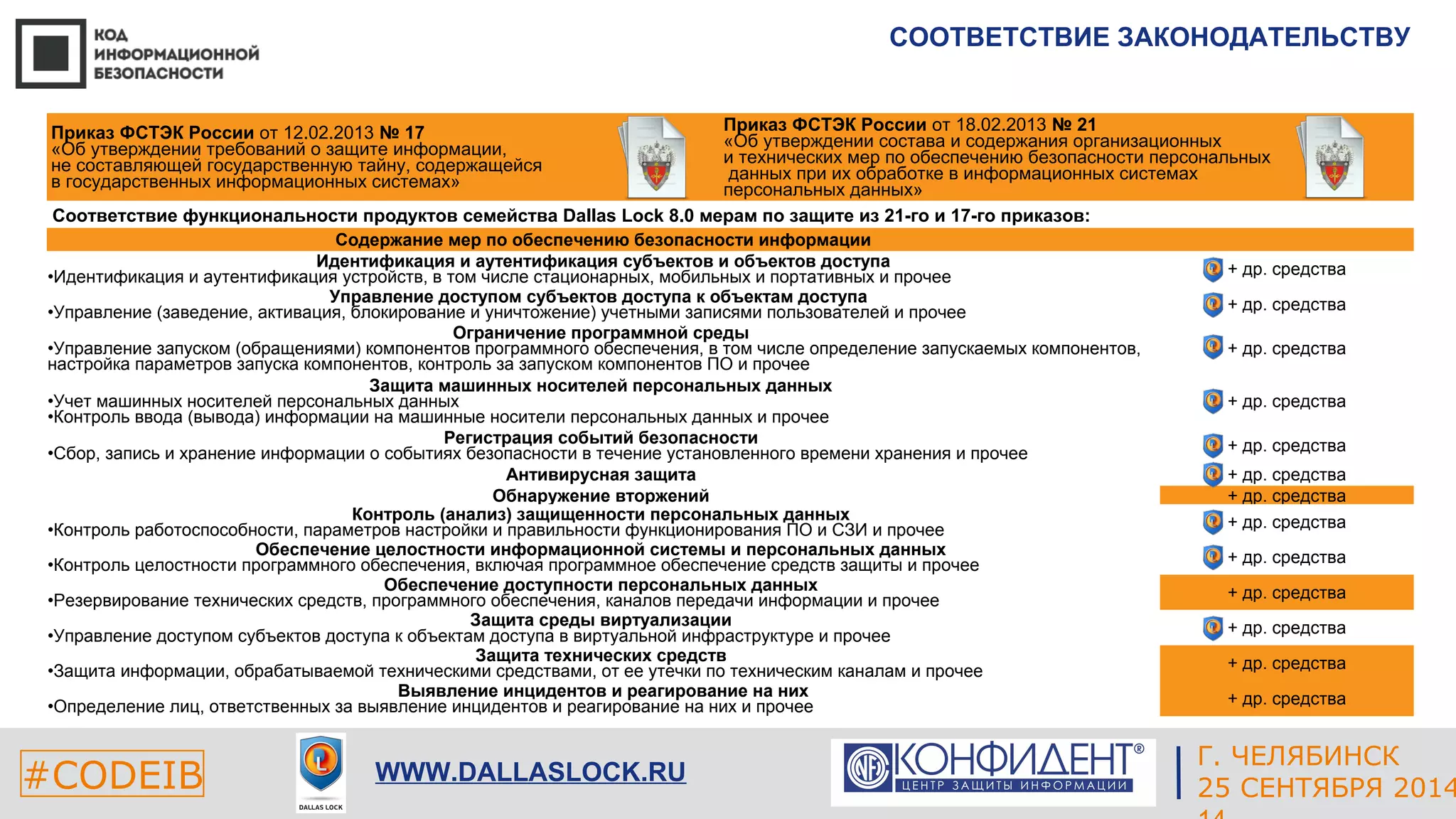

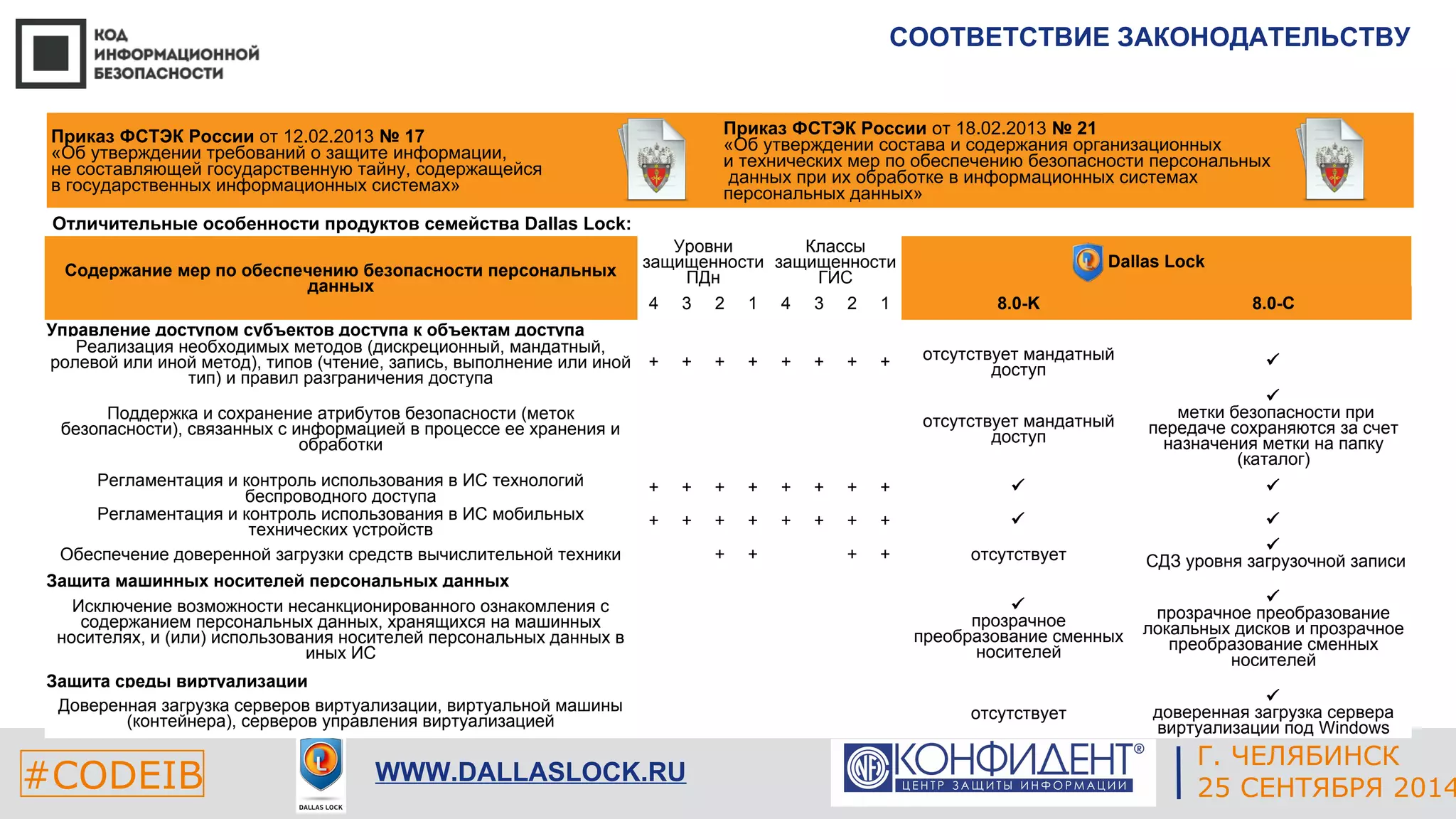

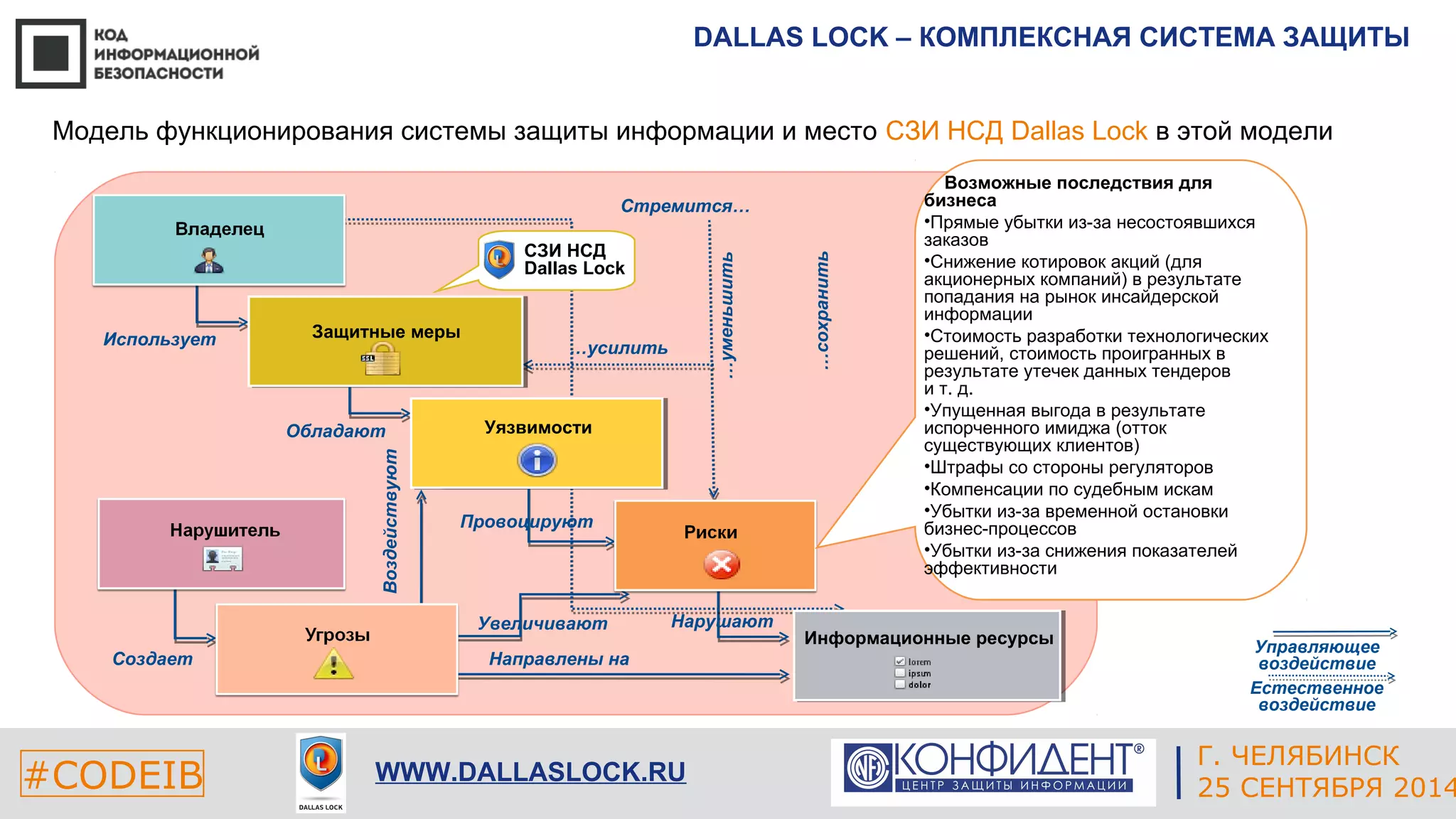

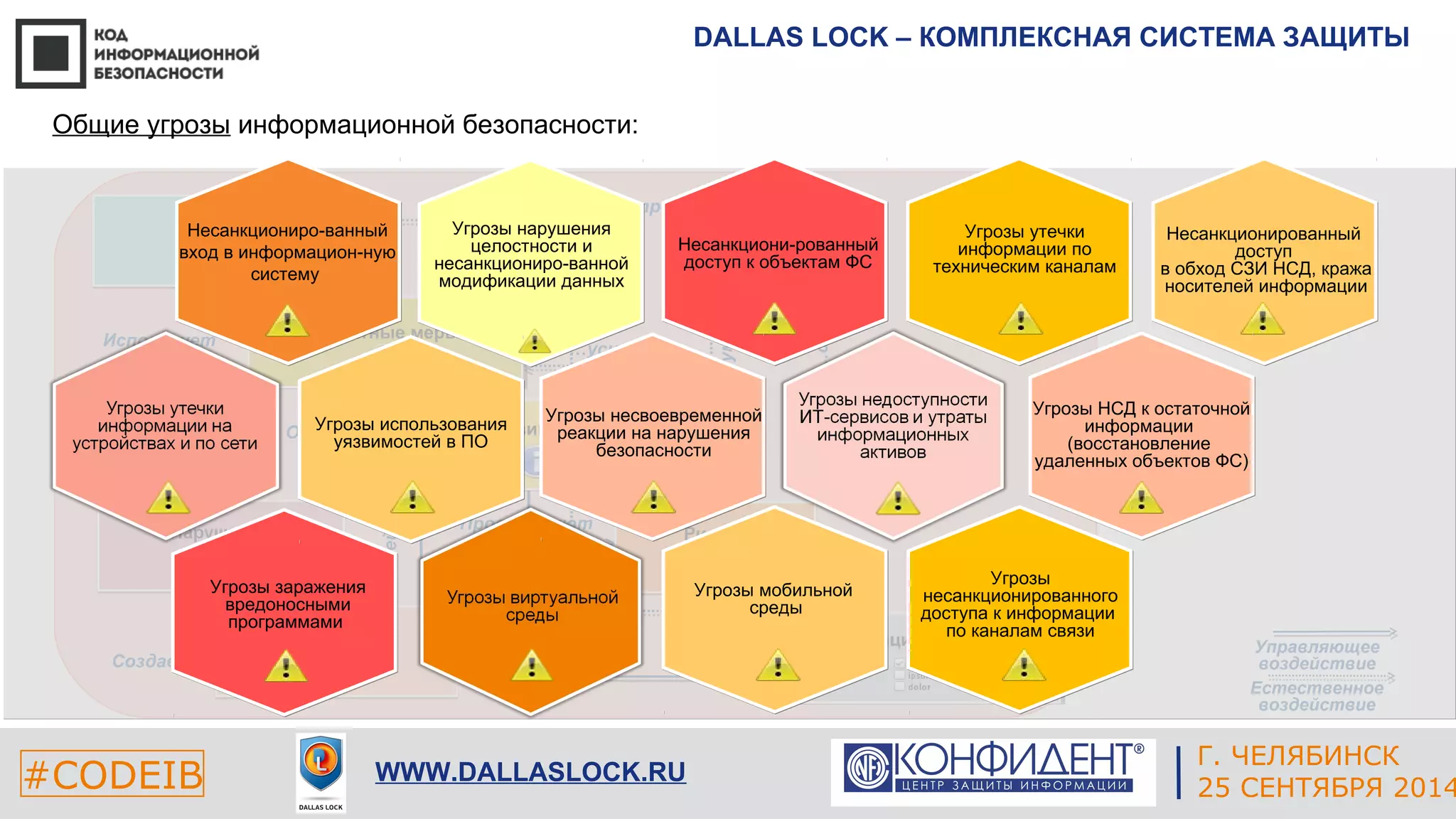

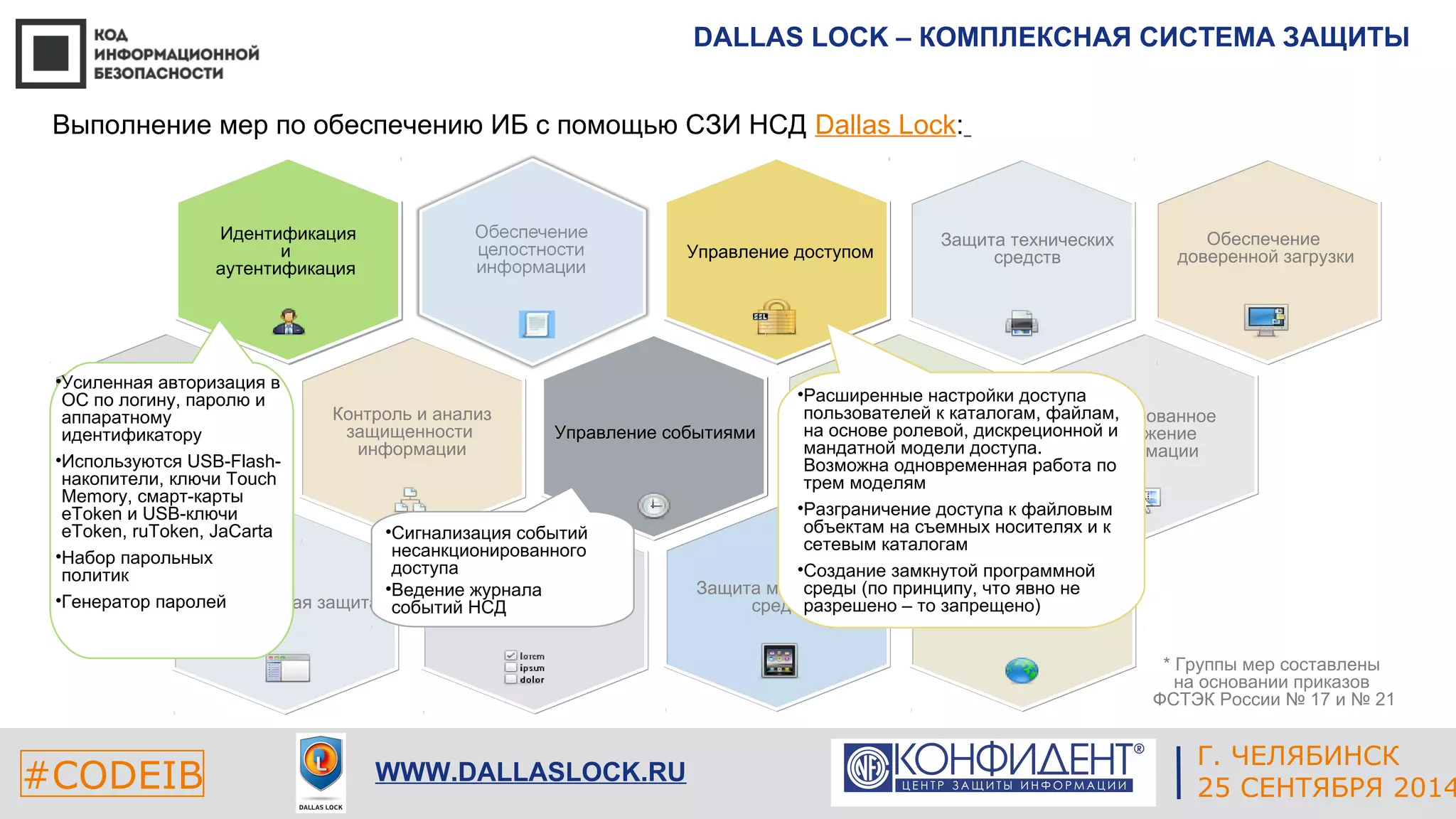

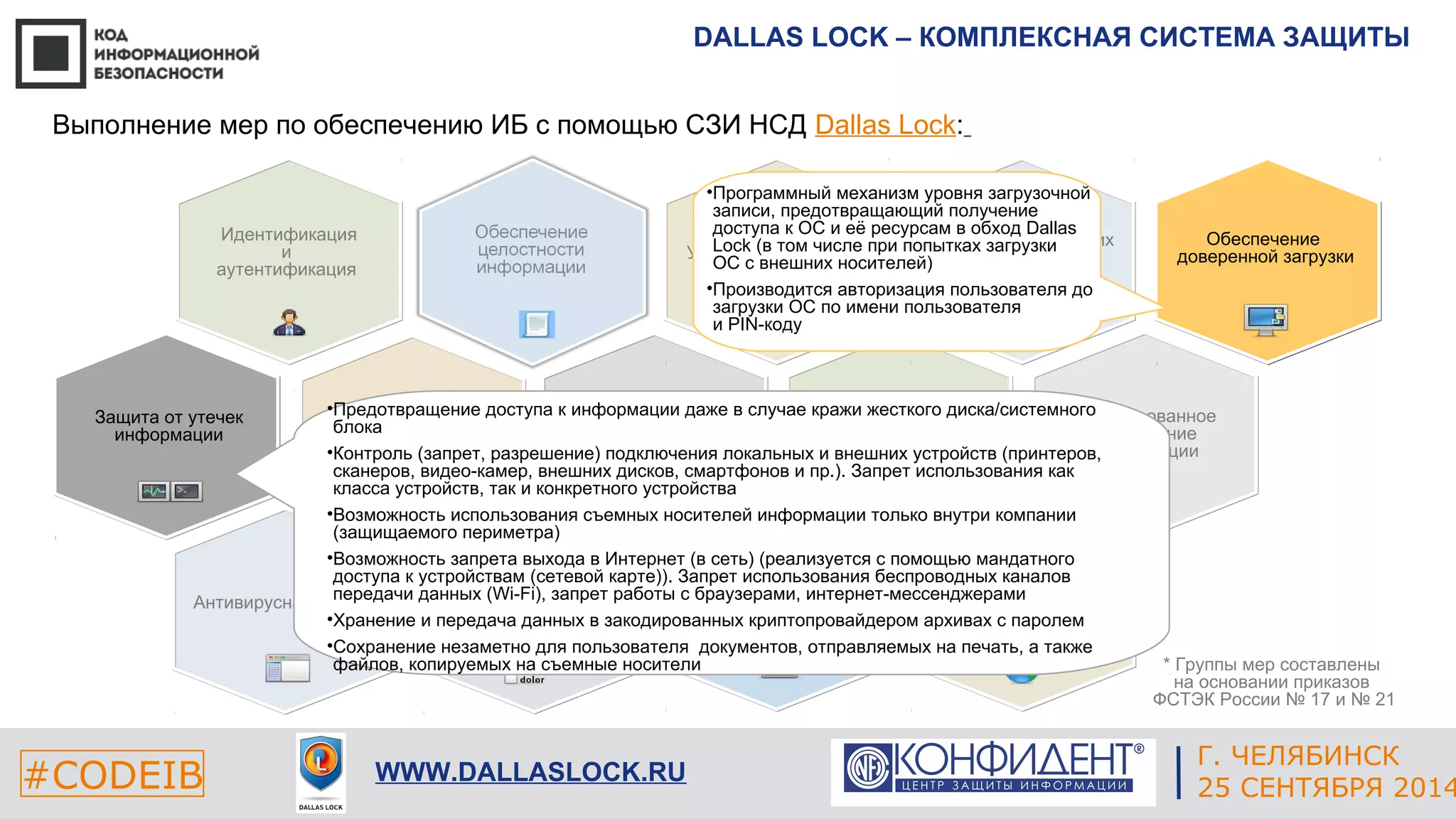

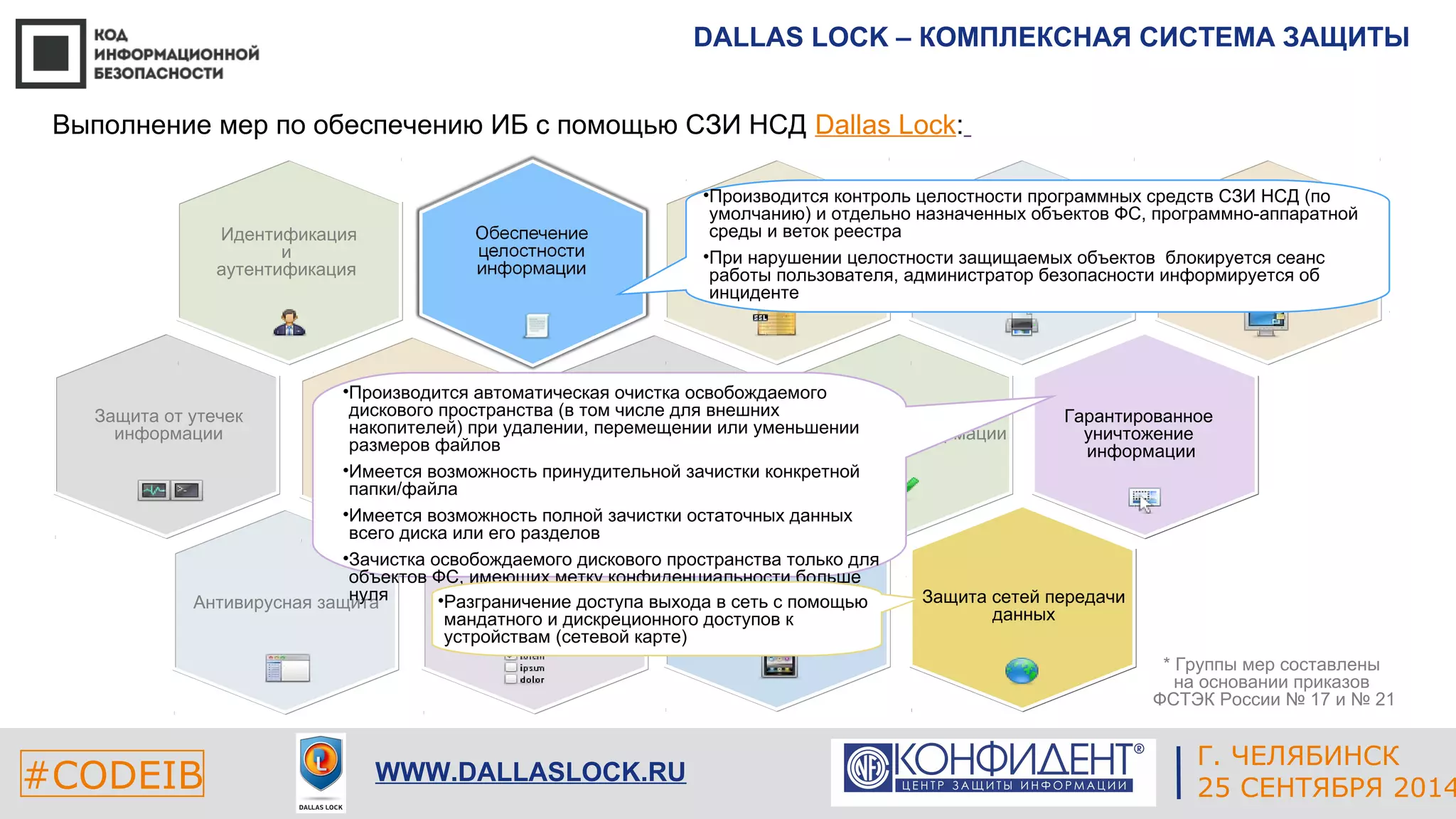

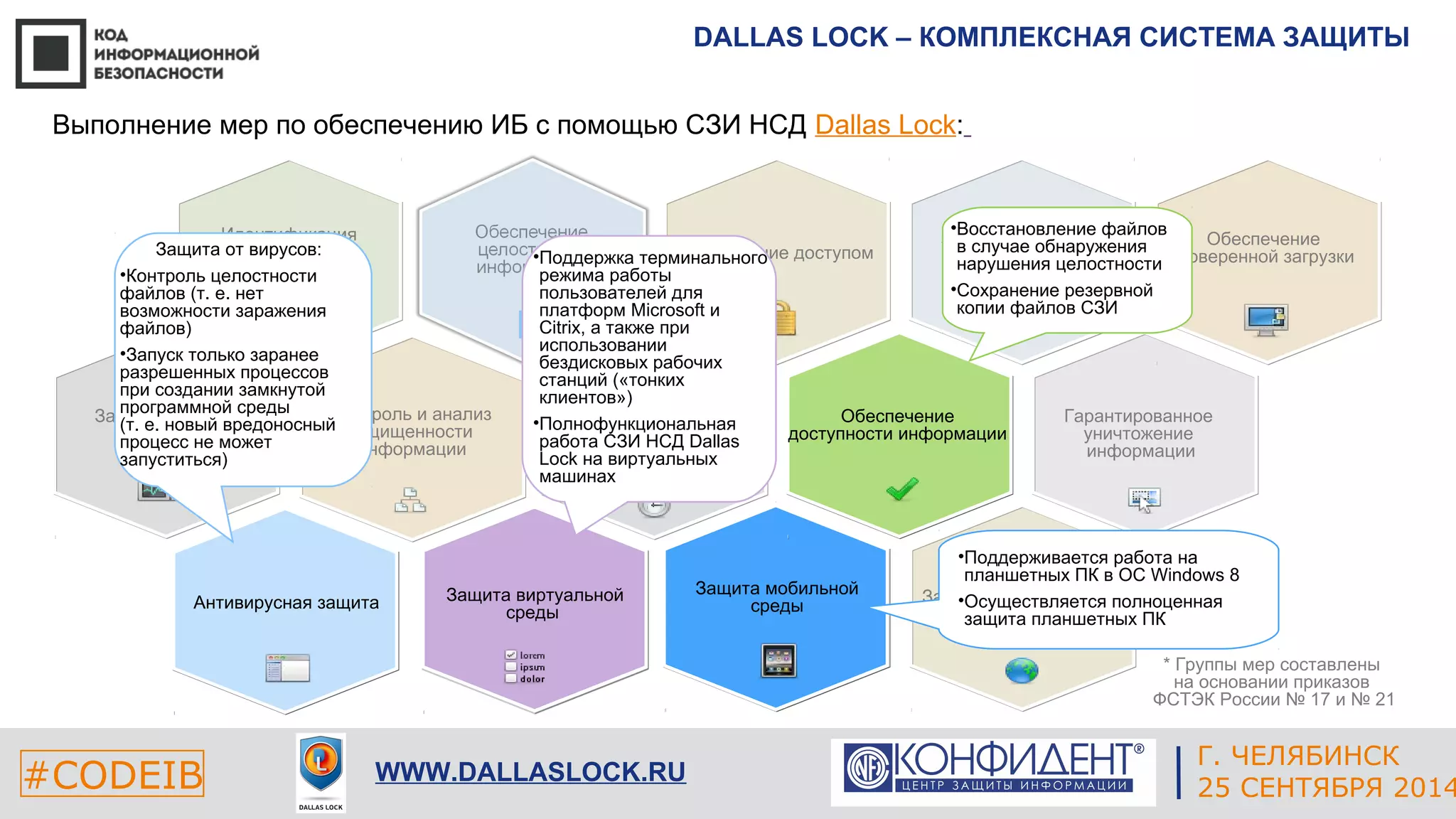

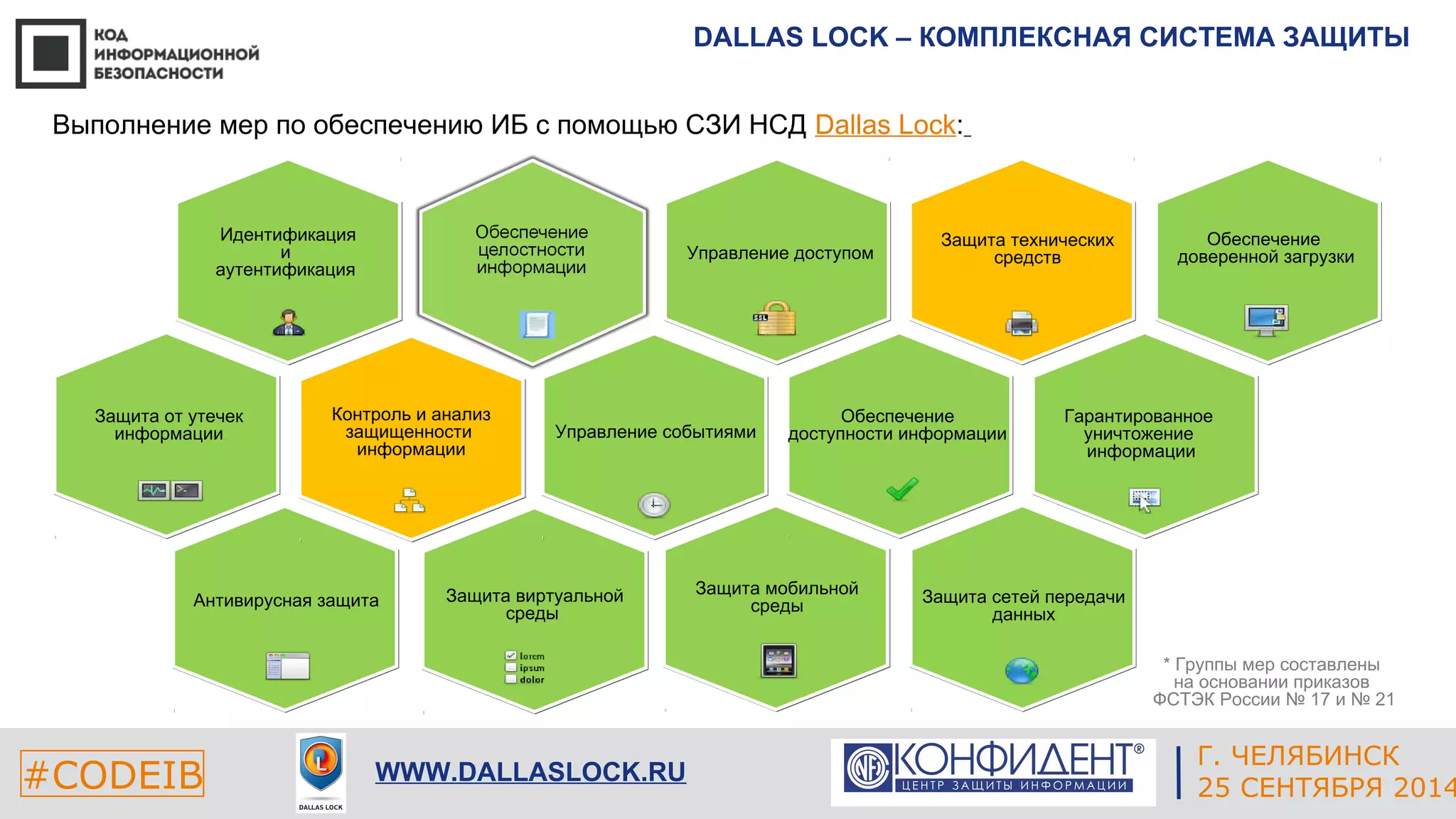

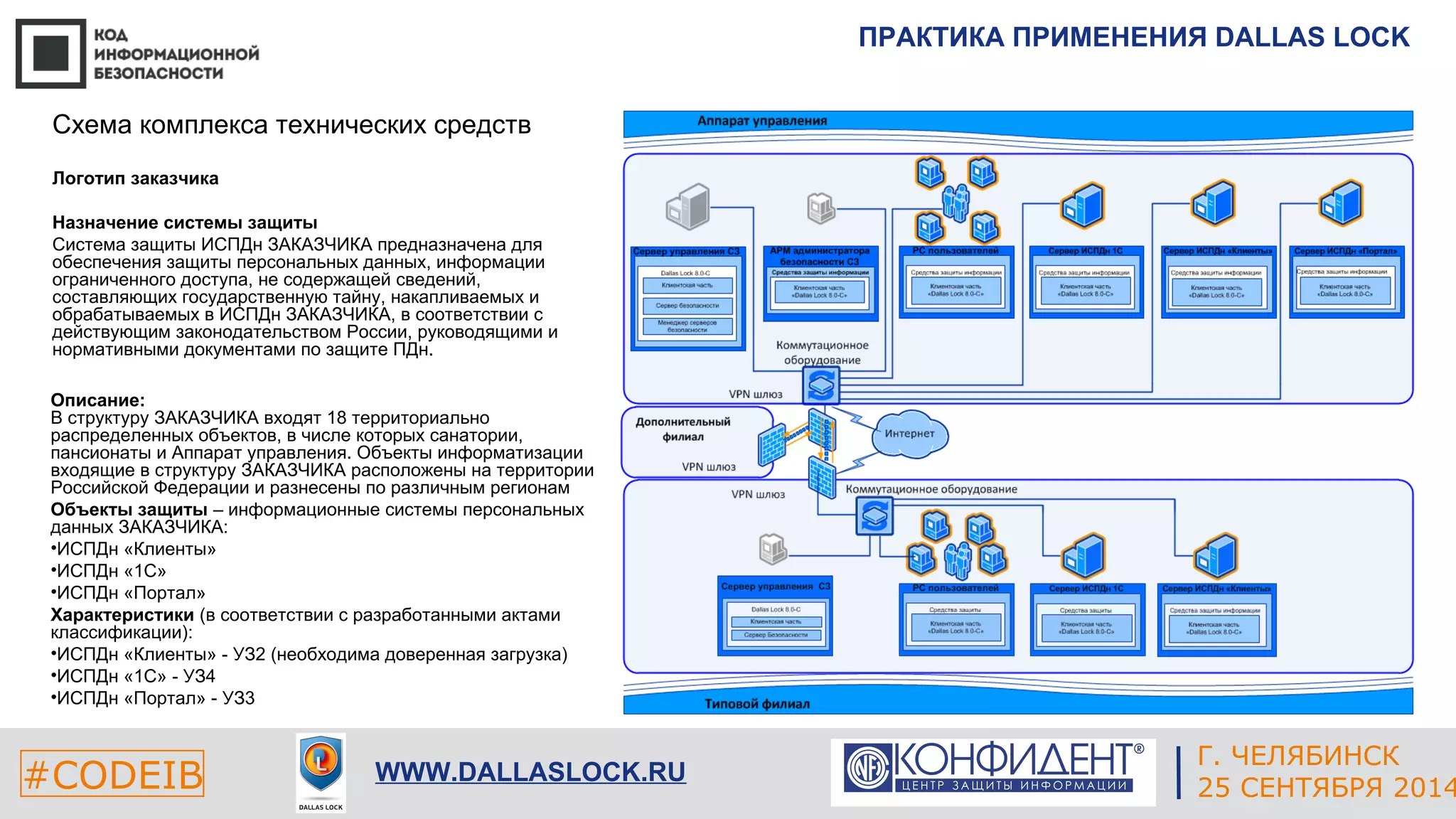

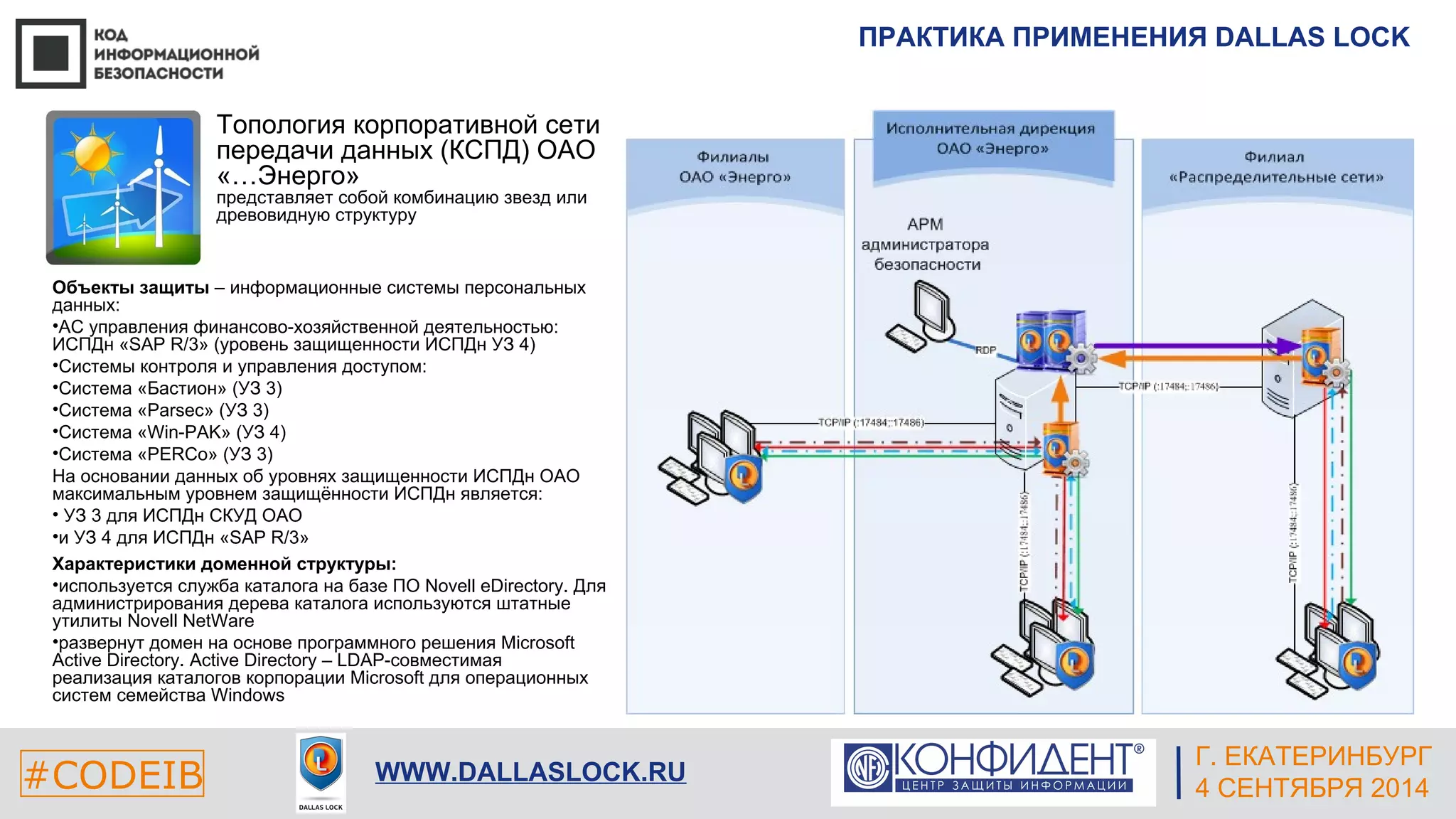

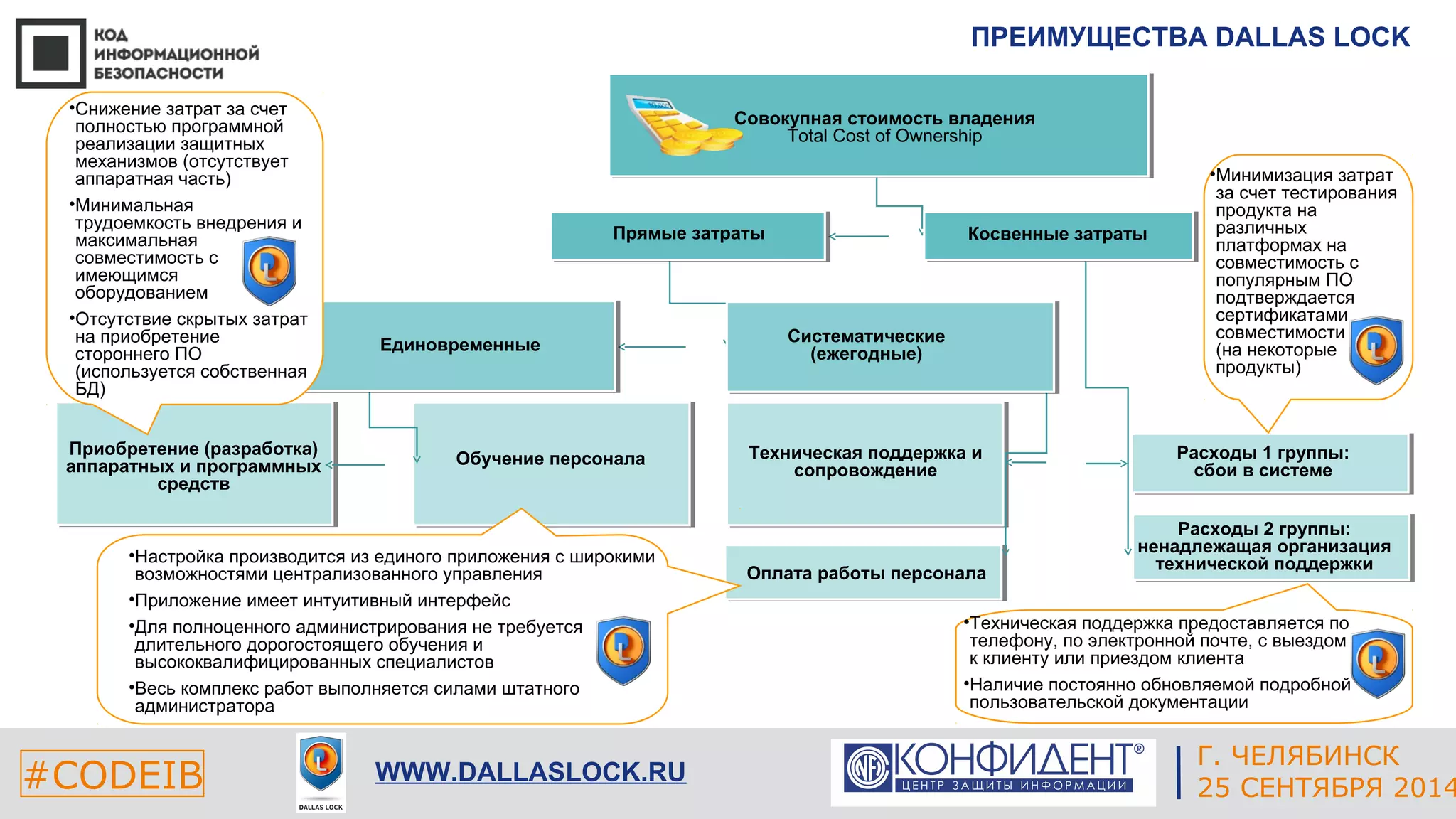

Документ представляет собой описание системы защиты информации dallas lock, разработанной группой компаний «Конфидент», которая предлагает консалтинговые услуги и защиту данных для различных организаций в России. Он включает информацию о функциональности продуктов, уровнях защиты, а также соответствие требованиям ФСТЭК России. Система включает механизмы аутентификации, контроля доступа и предотвращения несанкционированного доступа к информации.