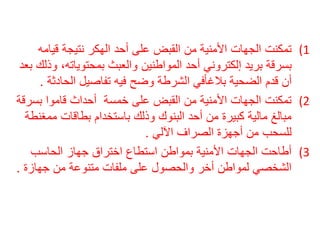

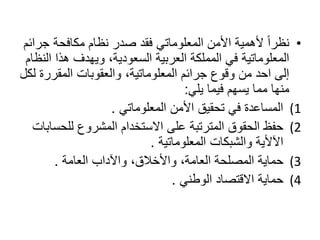

تناقش الوثيقة موضوع أمن المعلومات، مع التركيز على عناصره الأساسية مثل السريّة والسلامة والتوافر، بالإضافة إلى التهديدات المختلفة مثل انتحال الشخصية والتنصت والفيروسات. كما تتضمن الوثيقة أمثلة على حوادث انتهاك أمن المعلومات وأنظمة المملكة العربية السعودية في مكافحة الجرائم المعلوماتية بهدف حماية حقوق المستخدمين والاقتصاد الوطني.