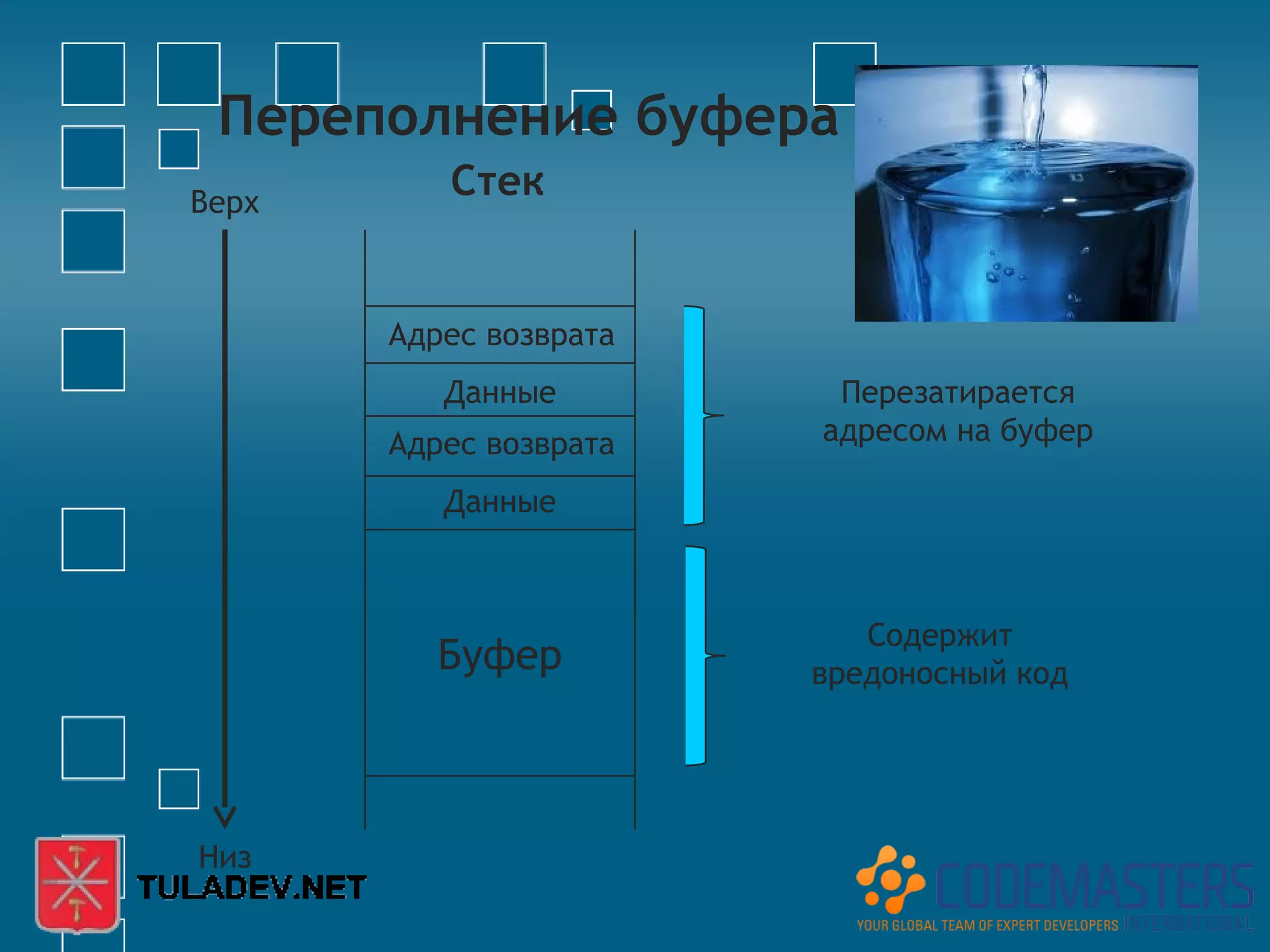

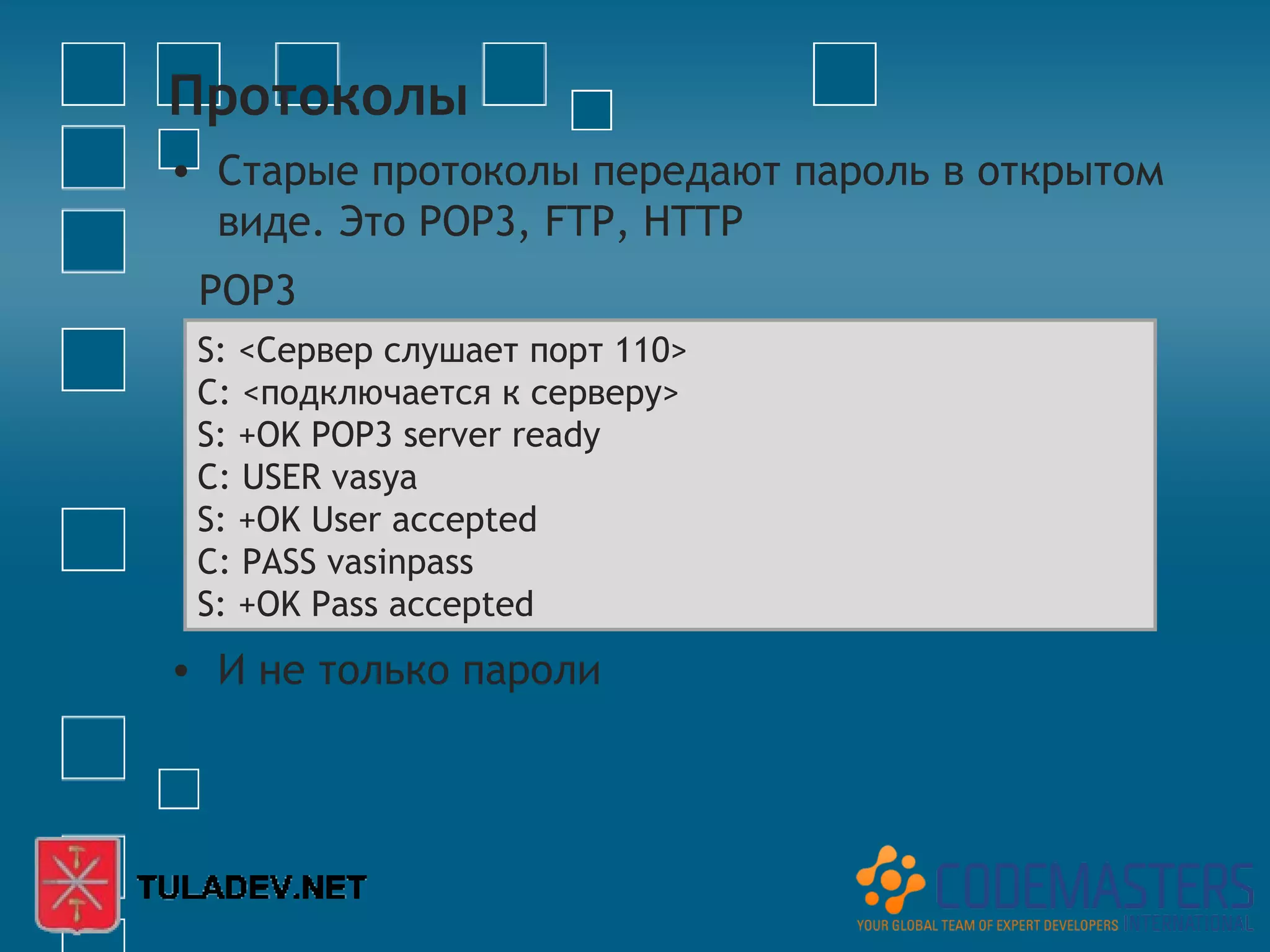

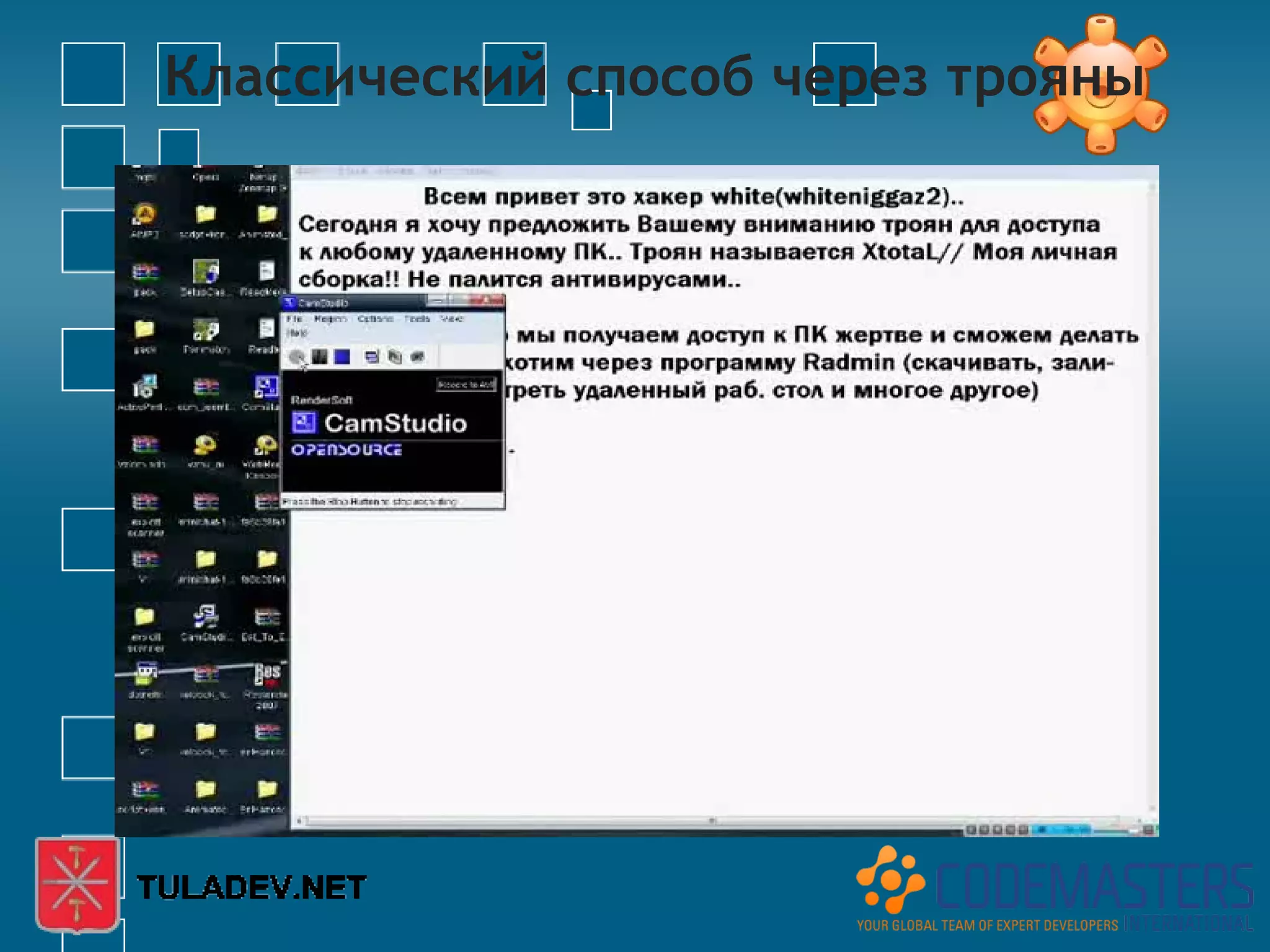

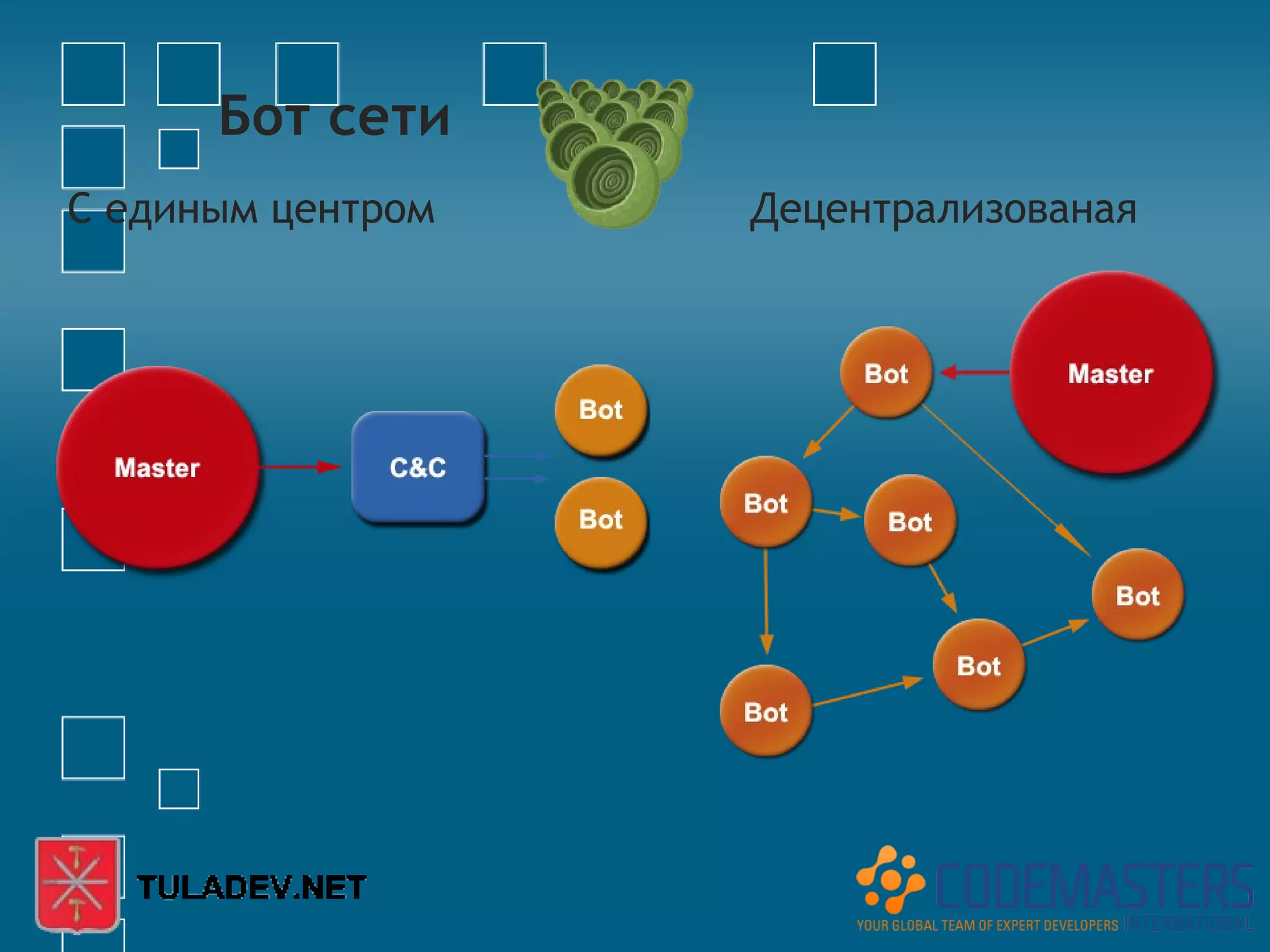

Документ обсуждает понятия хакеров и антихакеров, подчеркивая, что хакеры часто воспринимаются негативно, хотя на самом деле это специалисты в области IT. Он рассматривает мотивы хакеров и важность информационной безопасности, призывая антихакеров не бояться и принимать меры предосторожности. Основное внимание уделяется защите информации, доступности, целостности и конфиденциальности, а также методам защиты от кибератак.