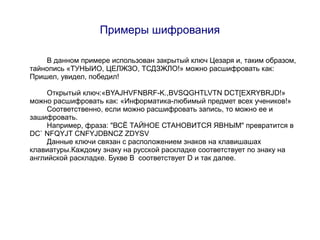

Документ рассматривает значимость защиты информации, подчеркивая, что информация является ценным активом, и ее утечка может быть опасна. Обсуждаются виды угроз для цифровой информации, способы защиты, такие как антивирусные программы и шифровальные системы, а также важность мер безопасности в школьных компьютерных классах. Также рассматривается роль электронной подписи в обеспечении безопасности документов и авторства.