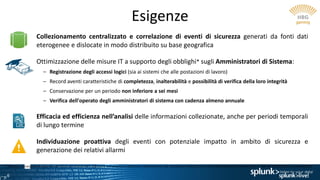

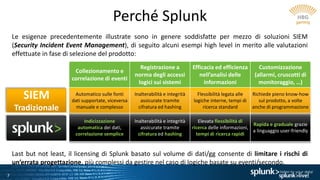

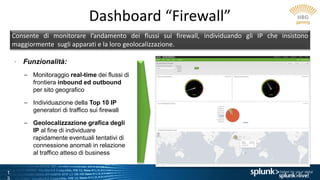

HBG Gaming, operatore italiano nel settore del gioco legale, utilizza Splunk per garantire la compliance normativa e per la sicurezza IT. Le esigenze di monitoraggio e correlazione degli eventi di sicurezza sono soddisfatte tramite dashboard personalizzate, che permettono di analizzare e gestire gli accessi logici e le anomalie. Gli sviluppi futuri prevedono un monitoraggio più specifico e un sistema di allarmistica proattivo.