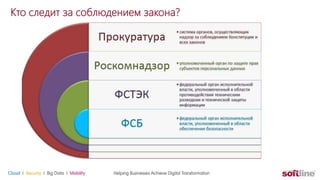

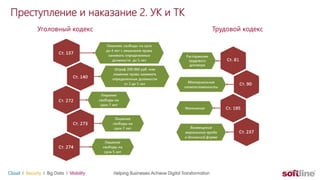

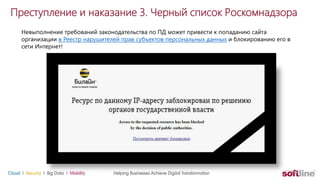

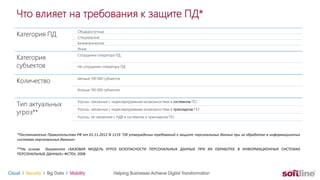

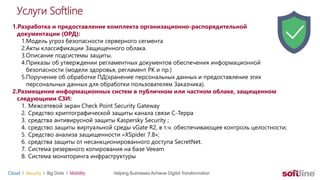

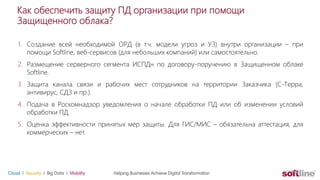

Документ описывает современные вызовы и меры по защите персональных данных в России, вплоть до законодательных норм и примеров утечек данных. Периодический анализ угроз и необходимость использования облачных решений, таких как защищенное облако Softline, для обеспечения безопасности данных являются ключевыми темами. Также представлены этапы внедрения систем защиты персональных данных и необходимая документация для соблюдения законодательства.