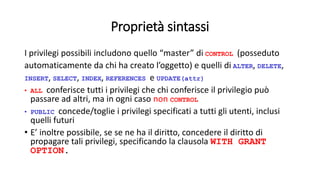

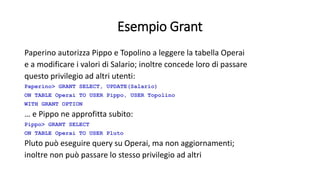

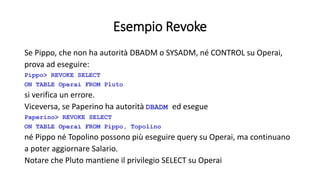

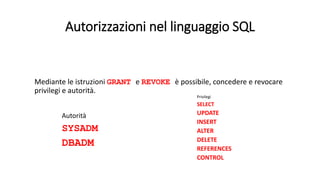

Il documento descrive i requisiti di sicurezza per i database, inclusi integrità, verificabilità, riservatezza, autenticazione e disponibilità. Vengono presentate soluzioni come backup periodici, controlli di accesso e autenticazione rigorosa. Inoltre, illustra le istruzioni SQL per gestire autorizzazioni e privilegi tramite comandi grant e revoke.

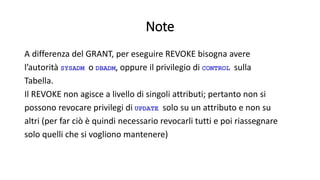

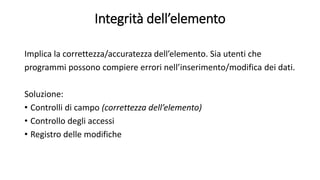

![Sintassi Comandi

Grant

GRANT { ALL | < lista di privilegi > }

ON [ TABLE ] <table name>

TO { <lista di utenti e gruppi> | PUBLIC }

[ WITH GRANT OPTION ]

Revoke

REVOKE { ALL | < lista di privilegi > }

ON [ TABLE ] <table name>

FROM { <lista di utenti e gruppi> | PUBLIC }](https://image.slidesharecdn.com/sicurezzadatabase-141109104039-conversion-gate01/85/Sicurezza-database-10-320.jpg)