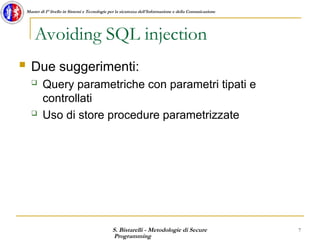

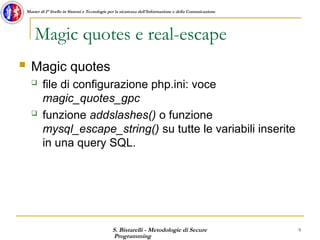

Il documento tratta la tematica delle SQL Injection nell'ambito della programmazione sicura, evidenziando i rischi associati all'input dell'utente nella query SQL. Vengono illustrate strategie per prevenire tali vulnerabilità attraverso l'uso di query parametriche e procedure memorizzate. Si forniscono inoltre esempi pratici di come gli attacchi possano essere realizzati e le conseguenze potenzialmente devastanti per la sicurezza dei dati.

![S. Bistarelli - Metodologie di Secure

Programming

8

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

Query parametriche

Build SQL queries by properly escaping args: ′ ′

Nota: mysql escape =

Firebird escape = ‘

Example: Parameterized SQL: (ASP.NET 1.1)

Ensures SQL arguments are properly escaped.

SqlCommand cmd = new SqlCommand(

"SELECT * FROM UserTable WHERE

username = @User AND

password = @Pwd", dbConnection);

cmd.Parameters.Add("@User", Request[“user”] );

cmd.Parameters.Add("@Pwd", Request[“pwd”] );

cmd.ExecuteReader();](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-8-320.jpg)

![S. Bistarelli - Metodologie di Secure

Programming

15

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

Difesa!!

Filter input

searchString = txtSearch.Text;

searchString = txtSearch.Text.Replace("'","''");

sandbox the input data in a parameterized query

(visualizzazione progettazione, proprieta’ del selectcommand

select sku, description, price from Products where description like @s

order by price

Refresh!

dataSource.SelectCommand = string.Format(

"select sku, description, price from Products where

description like '%{0}%' order by price",

searchString);

dataSource.SelectParameters["s"].DefaultValue = '%' +

searchString + '%';](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-15-320.jpg)

![S. Bistarelli - Metodologie di Secure

Programming

18

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

Ed ecco il codice

if (isset($_POST['user']) && isset($_POST['passwd'])) {

include 'mainfile.php';

mysql_connect(DB_HOST, DB_USER, DB_PASS); // queste sono

le variabili definite nel file 'mainfile.php'

$result=mysql_db_query(DB_NAME,"select * from utenti where

username='$_POST[user]' and passwd='$_POST[passwd]'");

if (mysql_num_rows($result)!=0)

{ $_SESSION['user']=$_POST['user'];](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-18-320.jpg)

![S. Bistarelli - Metodologie di Secure

Programming

20

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

if (isset($_POST['admin_password'])){

$pwd= $_POST['admin_password'];

if ((ereg("=", $pwd))) //impedisce l'inserimento di alcuni caratteri

{

echo " <script type='text/javascript'> alert ('Hai utilizzato un carattere non valido') </script>";

session_destroy();

};

};

if (isset($_POST['admin_user']) && isset($_POST['admin_password'])) {

include '../connessione.php';

mysql_connect(DB_HOST, DB_USER, DB_PASS); // queste sono le variabili definite nel file 'connessione.php'

$result=mysql_db_query(DB_NAME,"select * from amministratore where admin_user='$_POST[admin_user]' and

admin_password='$_POST[admin_password]'");

if (mysql_num_rows($result)!=0) { $_SESSION['admin_user']=$_POST['admin_user'];

?>

<script type="text/javascript"> document.location="home_amministratore.php" </script>](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-20-320.jpg)

![S. Bistarelli - Metodologie di Secure

Programming

22

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

$nome_utente = $_POST['username'];

$password = sha1($_POST['password']);

$query="SELECT * FROM MANAGER WHERE

NOME_UTENTE='$nome_utente' AND PSWD='$password'";

$connessione = ibase_query(db_connect(),$query);

if($row=ibase_fetch_object($connessione))

{

$_SESSION['manager']='logged_in';

$_SESSION['facolta'] = $row->COD_FACOLTA;

header('Location: genera_cod_step1.php');

} else

{

$msg_login = "<div style='color: red;'>Nome utente e/o password

erra

ti!</div><br />";

}](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-22-320.jpg)

![S. Bistarelli - Metodologie di Secure

Programming

24

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

if (isset($_POST['pass']))

{

$pass=filtraggio($_POST['pass'],50);

$query=mysql_query("select * from

password where pwd=sha1('$pass')") or

mysql_showerror();

if ($n=mysql_num_rows($query) > 0)

{

$_SESSION['autenticato']=true;](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-24-320.jpg)

![S. Bistarelli - Metodologie di Secure

Programming

27

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

if (isset($_POST['pin'])){

$pwd= $_POST['pin'];

if ((ereg("=", $pwd))) //impedisce l'inserimento di alcuni caratteri

{

echo " <script type='text/javascript'> alert ('Hai utilizzato un carattere non valido') </script>";

session_destroy();

};

};

if (isset($_POST['pin'])){

include 'connessione.php';

mysql_connect(DB_HOST, DB_USER, DB_PASS); // queste sono le variabili definite nel

file 'connessione.

php'

$result=mysql_db_query(DB_NAME,"select * from studenti where pin='$_POST[pin]'");

if (mysql_num_rows($result)!=0) { $_SESSION['pin']=$_POST['pin'];](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-27-320.jpg)

![S. Bistarelli - Metodologie di Secure

Programming

28

Master di I° livello in Sistemi e Tecnologie per la sicurezza dell'Informazione e della Comunicazione

function SQL_Injection(){

foreach ($_POST as $chiave => $elemento) {

// elimino i caratteri _ e % sensibili per la parola chiave LIKE

$_POST["$chiave"] = str_replace("%", "", $_POST["$chiave"]);

//sostituisco le parentesi angolari, onde evitare la creazione d

i codice html

$_POST["$chiave"] = str_replace("<", "<", $_POST["$chiave"]);

$_POST["$chiave"] = str_replace(">", ">", $_POST["$chiave"]);

//sostituisco ' con `

$_POST["$chiave"] = str_replace("'", "`", $_POST["$chiave"]);

//rimuovo gli spazi all'inizio e alla fine

$_POST["$chiave"] = trim($_POST["$chiave"]);

// se magic_quotes_gpc è disattivo, mi appoggio a mysql_real_esc

ape_string() contro attacco di tipo SQL Injection

//if ( !get_magic_quotes_gpc() ) {

// e quoto i caratteri " ' sensibili per php

//$_POST["$chiave"] = mysql_real_escape_string($_POST["$chiave"]);

//}

}

}

](https://image.slidesharecdn.com/sqlinjection-250116162517-3461b8bb/85/sqlinjectionsqlinjectionsqlinjection-ppt-28-320.jpg)