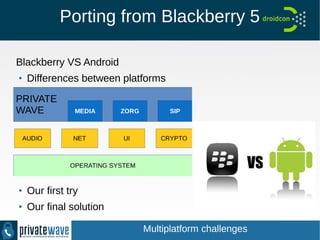

This document discusses the challenges of building a secure VoIP and text communication mobile application. It covers network challenges like packet loss on mobile data networks. It also discusses challenges across mobile platforms like porting an app between Blackberry and Android. Software engineering challenges include managing a multi-product codebase. Security challenges include protecting data at rest and in transit, addressing randomness issues, password generation, and performing vulnerability assessments.

![Randomness and entropy

Java SecureRandom bug

Our test on Samsung S3 with android 4.3

***** BUG FEED DATABASE *****

Run # 3987

Duplicates #15

Pid | seed

6945|96c8cf6b3c3f0786|2

6958|ade560b0c3d272f6|2

[...]

9378|0b9b08fe52b6003d|2

Our solution: using device microphone

Security challenges](https://image.slidesharecdn.com/droidcon2015mini-150416053903-conversion-gate01/85/Secure-VoIP-DroidCon-2015-14-320.jpg)