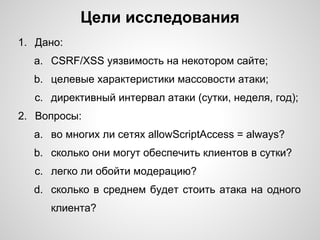

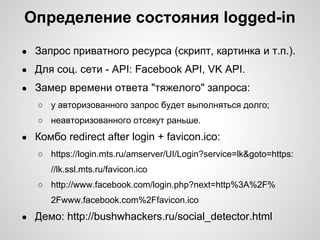

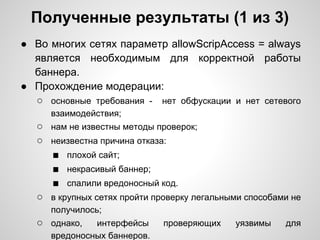

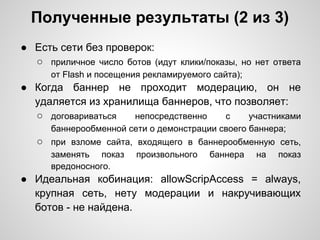

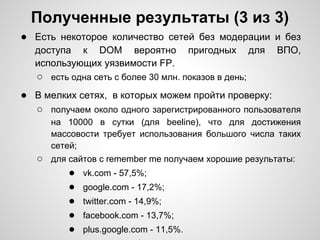

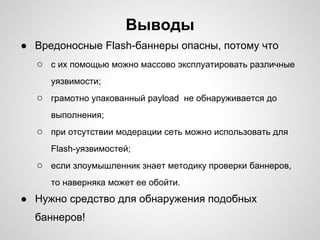

Документ посвящен массовым CSRF-атакам через Flash-рекламу и исследует уязвимости, связанные с XSS и CSRF. Описываются методы определения уязвимых пользователей и возможности использования баннерообменных сетей для проведения атак. Исследование показывает, что уязвимые Flash-баннеры могут быть опасными и требуют средств для их обнаружения.

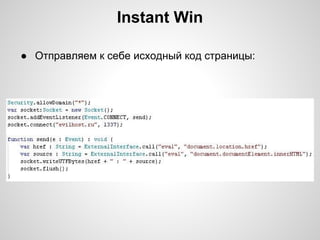

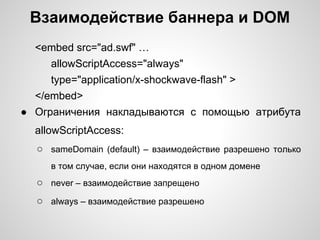

![Пример взаимодействия

● ExternalInterface:

○ call - вызов произвольного JavaScript-кода из ActionScript;

○ addcallback - установка обработчика для вызовов из JS

function recieve(s : String) : void {

ExternalInterface.call("alert", "Recieved from JS: " + s);

}

ExternalInterface.addcallback("send", recieve);

JavaScript:

document['flash'].send('Hello!')](https://image.slidesharecdn.com/samosadny-masscsrfattacksviaflashads-121127050435-phpapp02/85/Samosadny-mass-csrf-attacks-via-flash-ads-4-320.jpg)