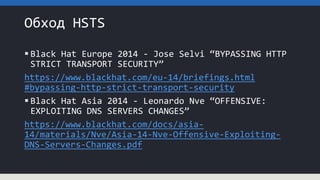

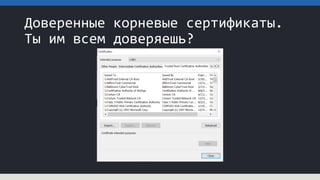

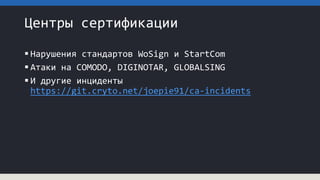

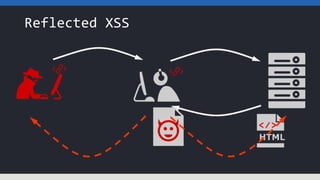

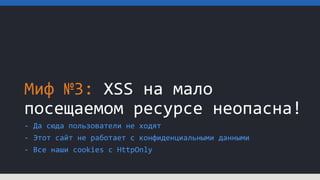

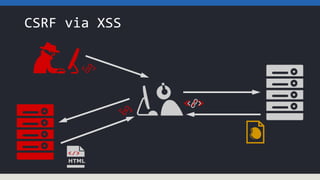

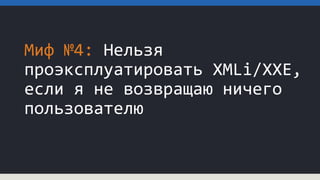

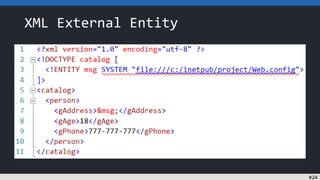

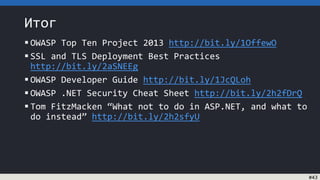

Документ представляет собой резюме Михаила Щербакова, эксперта в области безопасности веб-приложений и статического/динамического анализа кода, который является активным участником IT-сообществ и фрилансером на Upwork. Он делится важной информацией о системном подходе к разработке защищенных веб-приложений и развенчивает мифы о безопасности, такие как необходимость использования HTTPS и уязвимости популярных технологий. В документе также содержатся ссылки на обучающие видео и ресурсы для дальнейшего изучения темы.