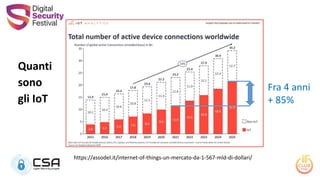

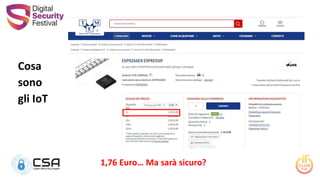

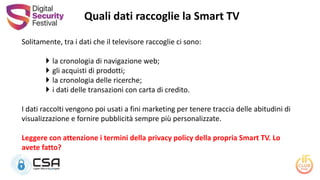

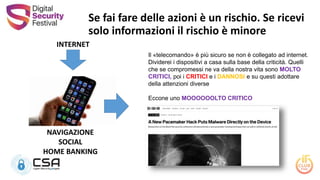

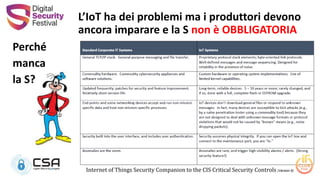

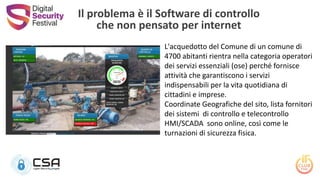

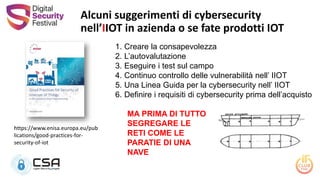

Luca Moroni, esperto di cybersecurity e IT governance, evidenzia i rischi associati all'Internet delle Cose (IoT) e la necessità di misure di sicurezza adeguate. I dispositivi IoT, se compromessi, possono mettere a rischio la vita quotidiana e la privacy degli utenti, esigendo una formazione e consapevolezza continua. Inoltre, sottolinea l'importanza di adottare pratiche di cybersecurity nel contesto dell'Industry 4.0 e nel settore delle infrastrutture critiche.