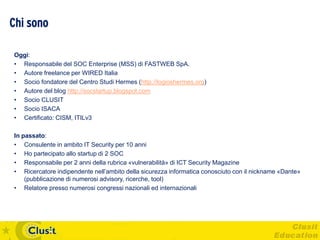

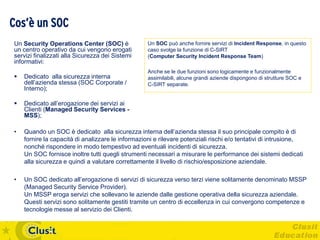

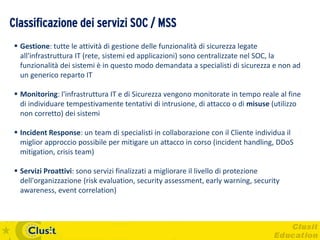

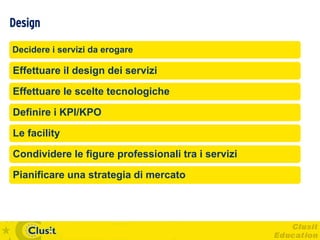

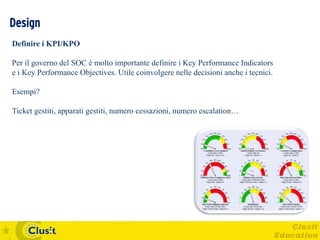

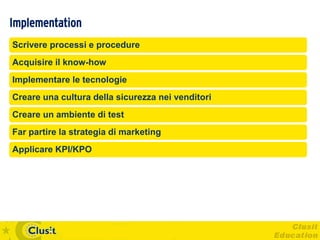

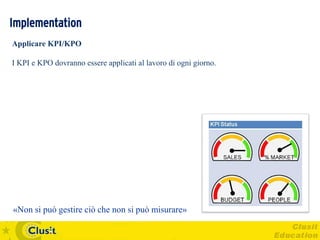

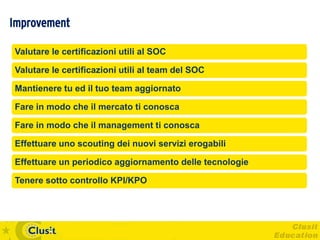

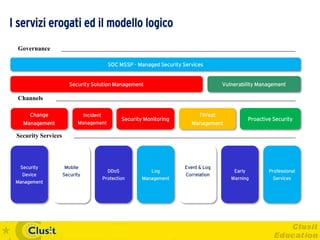

Il documento fornisce una panoramica su come creare e gestire un Security Operations Center (SOC), evidenziando le sue funzioni, servizi, e l'importanza delle certificazioni e del design adeguato. Un SOC può fornire servizi di incident response e supporto alla sicurezza informatica, con un focus su attività di monitoraggio e gestione proattiva dei rischi. Vengono anche suggerite best practices per il team di design, implementazione, e miglioramento continuo delle tecnologie e dei servizi offerti.