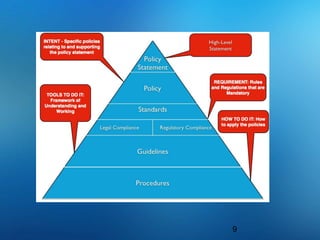

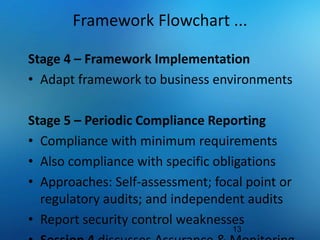

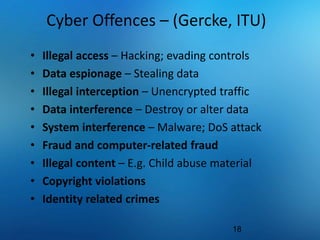

Dokumen ini membahas tentang keamanan siber dan hukum terkaitnya, termasuk definisi, tantangan, dan kasus-kasus yang terjadi di Indonesia. Ditekankan pentingnya pembentukan badan cyber nasional dan kerjasama antara berbagai pihak untuk mengatasi kejahatan siber. Selain itu, diuraikan tentang kerangka kebijakan, metodologi penelitian, dan manajemen insiden dalam konteks keamanan siber.