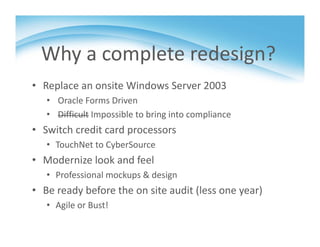

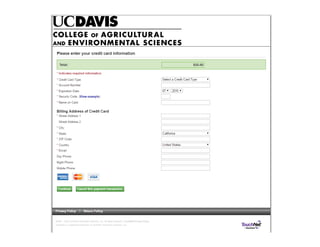

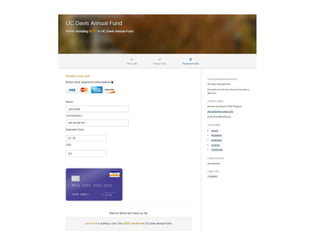

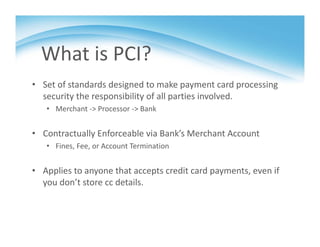

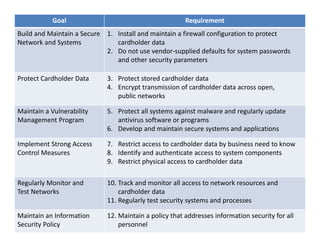

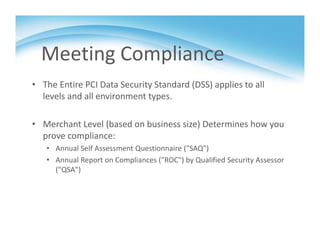

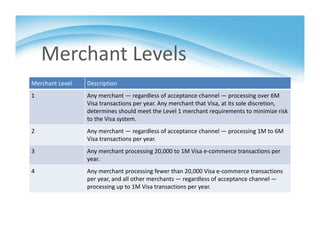

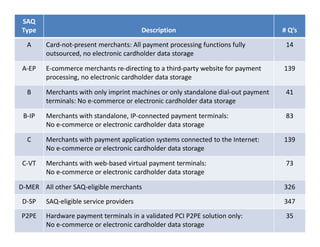

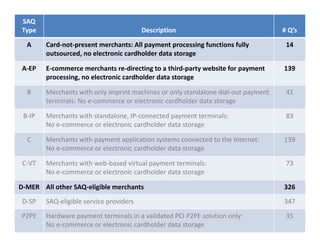

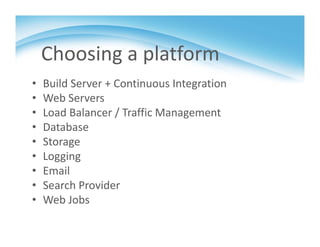

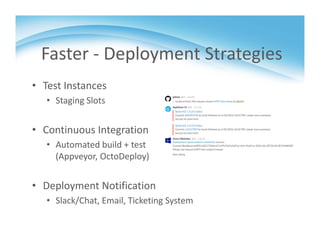

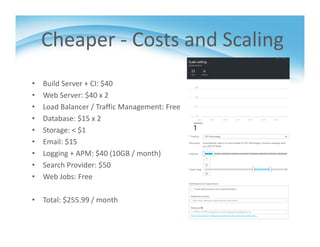

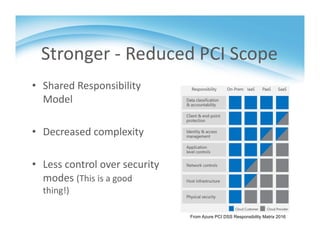

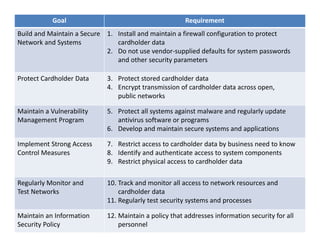

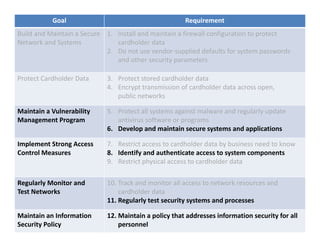

The document details the implementation of PCI compliance for payment processing at UC Davis, highlighting the transition from an outdated server to a compliant cloud-based solution. It outlines the specific requirements of the PCI Data Security Standard (DSS), the various merchant levels, and the SAQ types needed to demonstrate compliance. Additionally, it discusses the advantages of cloud infrastructure in enhancing security, efficiency, and cost-effectiveness while also sharing the successful outcomes of the audit and fundraising initiatives.