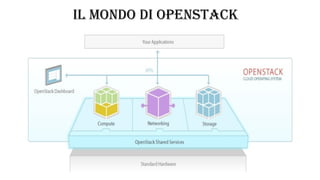

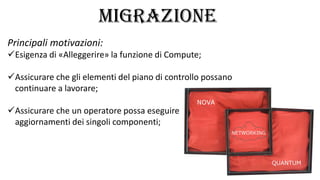

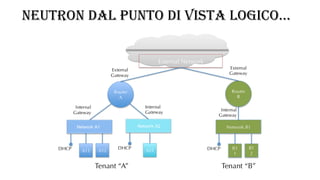

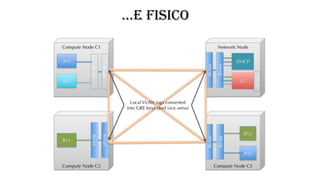

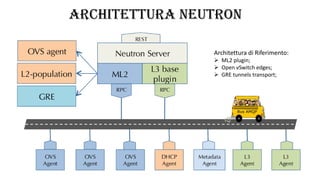

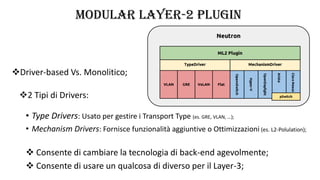

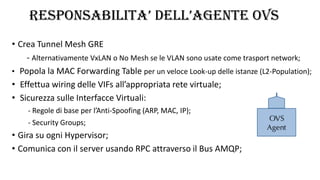

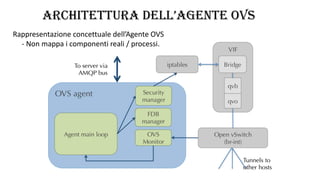

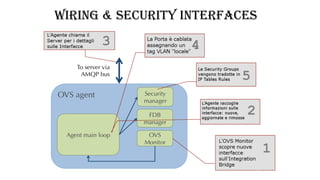

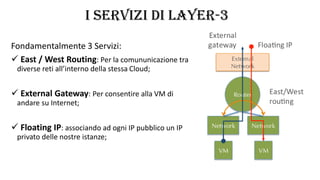

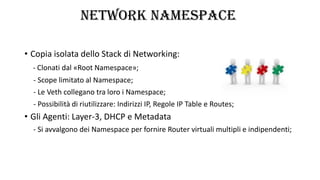

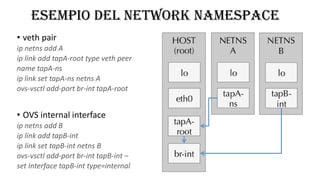

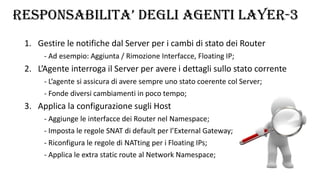

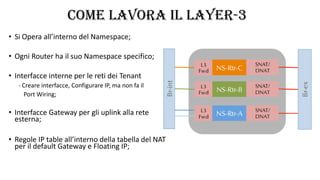

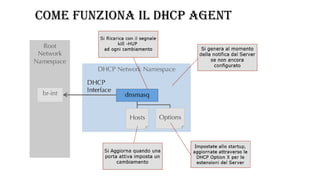

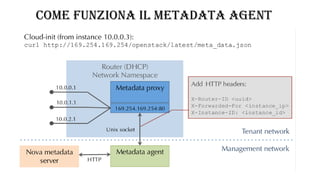

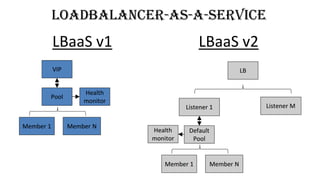

Il documento descrive il seminario su OpenStack Network-as-a-Service, focalizzandosi su Neutron e la sua architettura modularizzata per la gestione delle reti virtuali. Viene discussa l'importanza della migrazione per separare compute e networking, insieme alla gestione di tunneling e sicurezza tramite agenti e namespace. Inoltre, il documento affronta i servizi avanzati offerti da Neutron, come il load balancer, firewall e VPN, evidenziando i vantaggi di una maggiore flessibilità operativa.