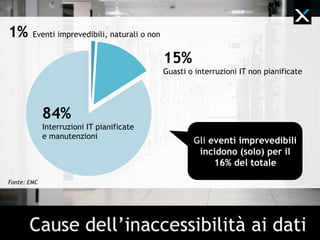

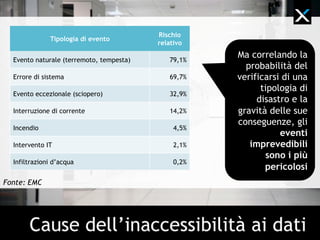

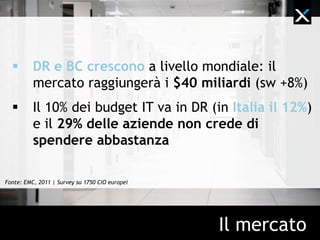

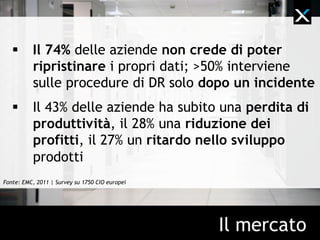

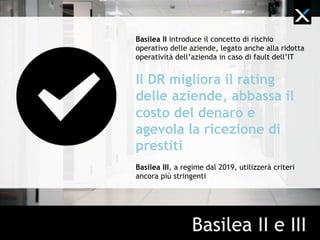

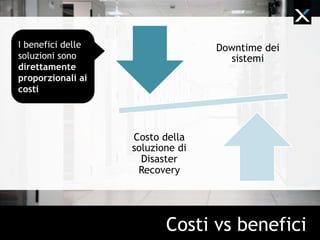

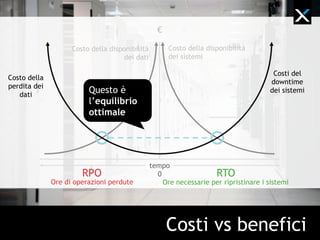

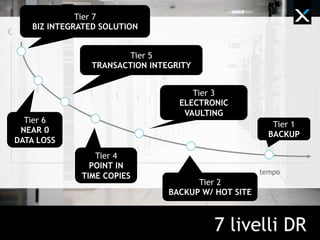

Il documento discute l'importanza del disaster recovery (DR) per proteggere i dati da eventi imprevisti e pianificati, evidenziando che il 84% delle interruzioni sono pianificate. Il mercato del DR sta crescendo, raggiungendo i 40 miliardi di dollari, con un focus sull'adozione di cloud e virtualizzazione. Infine, viene sottolineato che le normative come Basilea II e III richiedono alle banche di considerare il rischio operativo legato all'IT, incentivando le aziende a investire in soluzioni di DR.