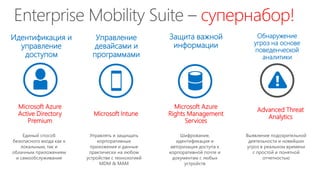

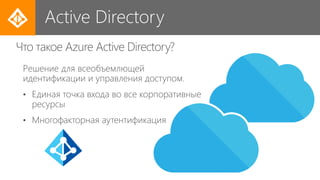

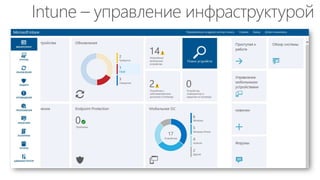

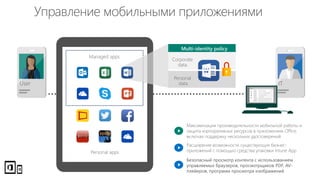

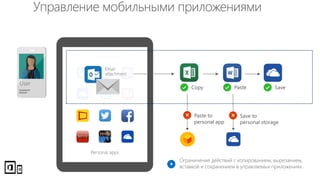

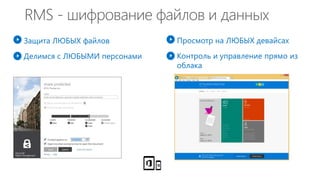

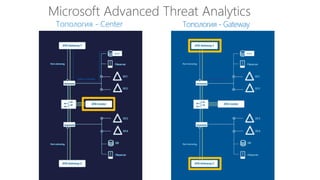

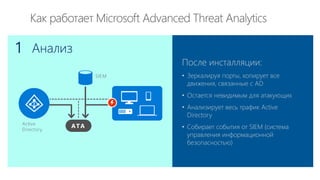

Документ обсуждает средства безопасности и управления мобильными корпоративными приложениями от Microsoft, включая Microsoft Intune и Azure Active Directory. Он подчеркивает важность защиты данных и управления доступом в условиях быстрого технологического развития и растущих угроз кибербезопасности. В дополнение к этому рассматриваются приоритеты российских компаний и задачи, связанные с повышением бизнес-эффективности.