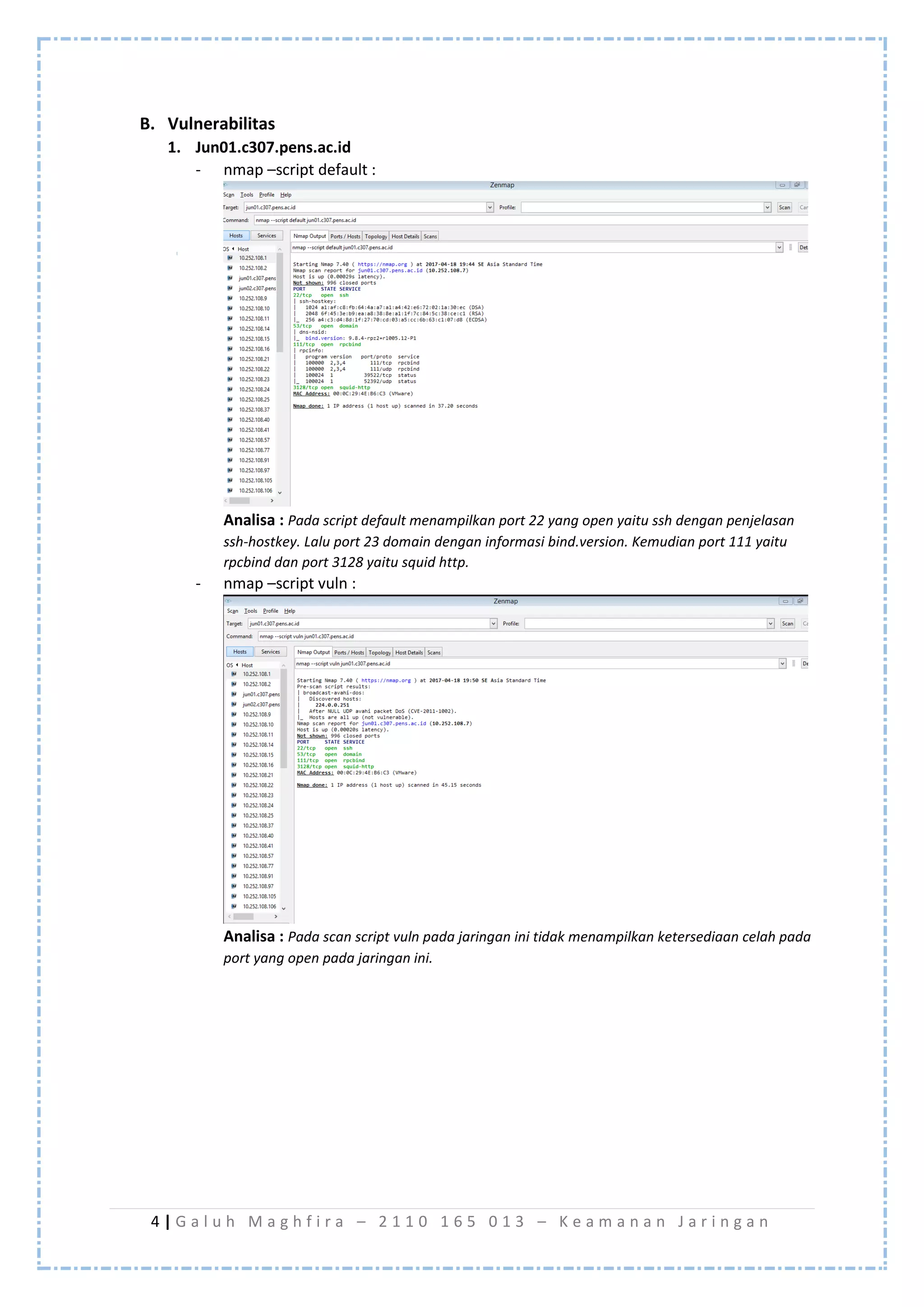

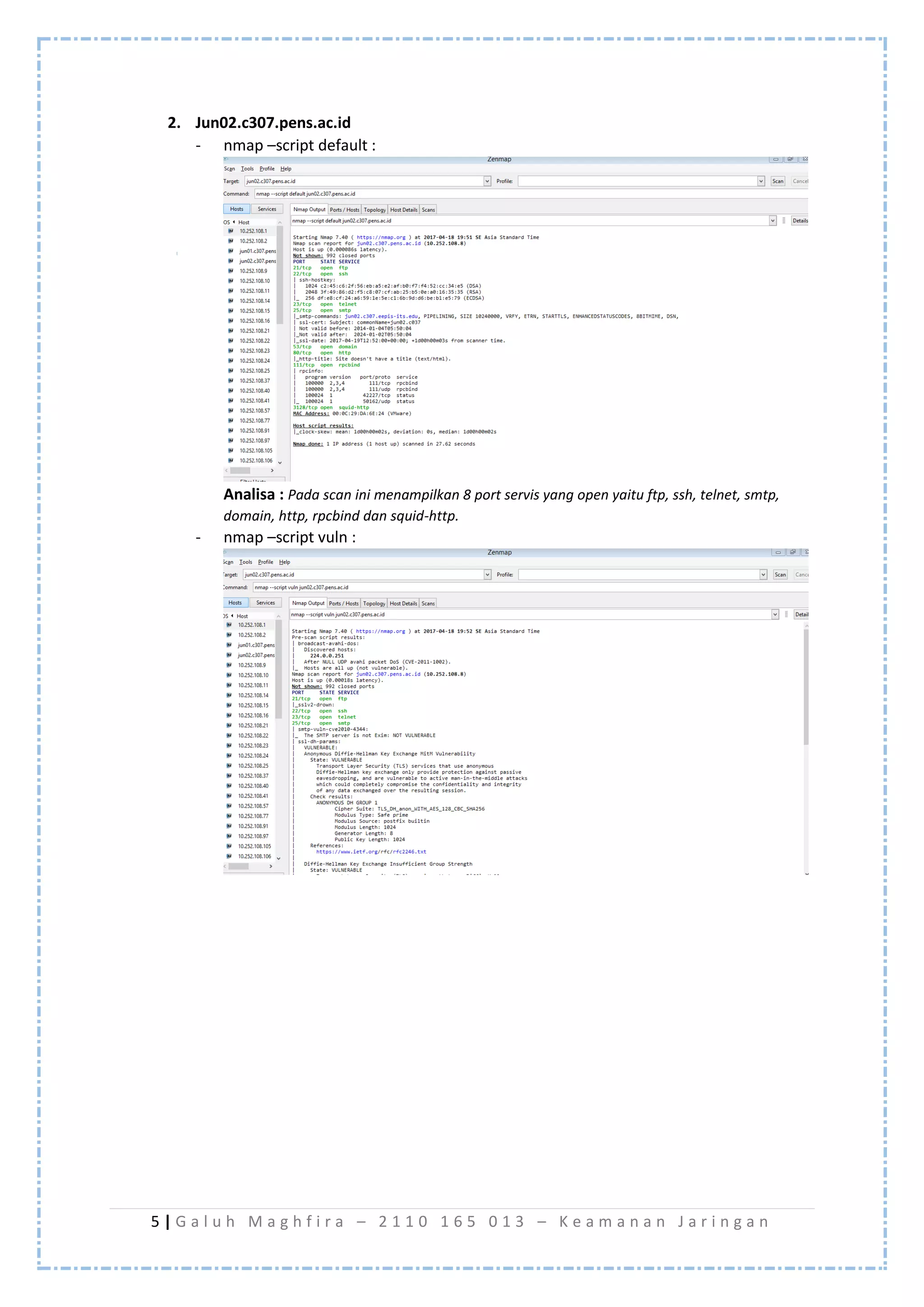

1. Dokumen tersebut membahas hasil scanning jaringan menggunakan Nmap untuk mengetahui host yang aktif, port yang terbuka, dan kemungkinan kerentanan (vulnerabilities). Scanning dilakukan pada beberapa target seperti 10.252.108.0/24, Jun01.c307.pens.ac.id, dan Jun02.c307.pens.ac.id.

2. Hasil scanning menunjukkan adanya 32 host aktif di 10.252.108.0/24. Pada Jun01.c307.pens