Cybersecurity 4.0

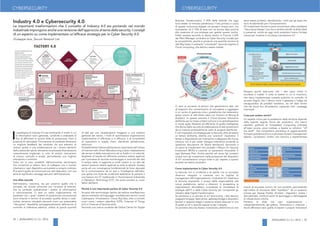

- 1. ANNUARIO G.I.S.I. 2016 | 25 I l paradigma di Industry 4.0 sta cambiando il modo in cui le informazioni sono generate, condivise e analizzate al propone di valorizzare l’innovazione di prodotto attraverso un migliore feedback del prodotto nel suo scenario di utilizzo, grazie a una collaborazione tra i diversi elementi della catena del valore, attraverso un processo di produzione notevolmente migliorato in virtù di evoluti meccanismi di misura, controllo e analisi, permettendo una migliore interazione e controllo. Tutto ciò è reso possibile dall’evoluzione tecnologica cibernetico: ogni dispositivo avrà presto un proprio indirizzo IP e sarà in grado di comunicare con altri dispositivi, con una Nell’industria, insomma, sta per avvenire quello che è successo nel mondo consumer con l’avvento di Internet, che ha cambiato radicalmente i sistemi di informazione e comunicazione. Ci sarà un netto miglioramento nei parametri con i quali i sistemi di produzione convenzionali sono misurati in termini di sicurezza, qualità, tempi e costi. Inoltre, verranno introdotti elementi nuovi con potenzialità controllo di tolleranza adattiva, utilizzo di grandi quantità di dati per una visualizzazione maggiore e una migliore gestione del rischio. I livelli di automazione miglioreranno di operations e supply chain, distribuite globalmente, diminuirà. Probabilmente il fattore abilitante più importante nell’utilizzo di Internet nello Smart Manufacturing è stato l’adattamento dei sensori e della meccatronica ad un livello in cui velocità, per il processo di raccolta monitoraggio e controllo dei dati in tempo reale, in aggiunta ai modi creativi in cui dati dai sensori possono essere applicati su tutte le attività. Questo porta ad una convergenza fondamentale (e forse epocale) tra la comunicazione da un lato e l’intelligenza dall’altro: una spinta così forte da consentire addirittura di pensare a una fusione tra l’IT tradizionale e l’Automazione Industriale o Operation Technology (OT), che potrà puntare su nuovi fattori abilitanti. Perché è così importante parlare di Cyber Security 4.0 Accanto alle terminologie tipiche del settore manifatturiero stanno entrando nel linguaggio manifatturiero termini come Cyberspace, Virtualization, Cloud, Big Data, oltre a concetti (IoT) e l’Internet of Services (IoS). Secondo una ricerca condotta dal Global Center for Digital Business Transformation, il 40% delle aziende che oggi sono leader di mercato perderanno il loro primato a causa di questa rivoluzione digitale nei prossimi cinque anni, ma nonostante ciò il 75% di esse non ha ancora dato priorità alla creazione di una strategia per gestire questo rischio. Infatti, sempre secondo lo stesso studio, in Francia il 63% dei Plant Manager considera la Cyber Security cruciale per la competitività, perché si produrrà una quantità enorme di dati (Big Data), in ambienti “virtualizzati” secondo logiche di Cloud computing, che devono essere tutelati. Ci sarà un aumento di sensori che genereranno dati, reti di trasporto che consentiranno di raccogliere e aggregare in un centro di gestione unico, piattaforme che tratteranno grossi volumi di dati (Data Lake) con funzioni di Mining & Analytics. In questo scenario il Cloud diventa l’elemento abilitante per la messa a fattor comune e la centralizzazione che deriva dalla raccolta ed elaborazione di dati provenienti da un insieme potenzialmente vasto di sorgenti distribuite. E così impostare una strategia per la Security, oltre ad essere un fattore abilitante, diventa una “practice” imperativa. Il tempo a disposizione per intervenire e adeguarsi alle nuove minacce non è più molto: bisogna intervenire portando la questione discussione nei Board decisionali, lavorando a un piano di investimenti che consideri il Return On Security Investment (ROSI) e creando un parametro misurabile in ogni Business Plan. Anche perché nel corso dei prossimi cinque anni gli investimenti nella protezione dei dispositivi di IoT aumenteranno cinque volte in più rispetto a quanto accadrà nei settori produttivi. Come implementare la Cyber Security 4.0 La Security non è un’attività a sé stante, ma un processo dinamico integrato e coerente con le logiche di la Security ampliando il campo delle responsabilità alle nuove piattaforme, servizi e direzioni. In prospettiva le organizzazioni dovrebbero considerare di rimodellare le strategie dell’IT e della Cyber Security per incorporare gli obiettivi della Digital Transformation. Se pensiamo a un servizio di IoT end-to-end, i dati devono viaggiare tra apps, data centre, gateway/bridge e dispositivi (sensori e apparati edge) e possono essere attaccati in uno di questi punti o quando esposti lungo il tragitto. Un processo Security Aware, innanzitutto, determina ciò che sono fondamentali per il funzionamento. Gli investimenti dovranno però concentrarsi nella cosiddetta è prevenire, anche se oggi molti produttori hanno limitate risorse per investire in sicurezza e protezione IoT. Bisogna quindi assicurarsi che i dati siano messi in sicurezza e criptati in tutta la catena in cui si muovono, che siano implementate corrette politiche di controllo di accesso (login); che il device come il gateway o l’edge sia salvaguardato da possibili backdoor, sia nel data center intermedi. Cosa può andare storto? Un aspetto critico per la protezione delle strutture dipende adottato politiche di Embedded Computing orientate all’open source, poco costose, e basate su soluzioni “off the shelf”, che comportano procedure di aggiornamento debole. I produttori, inoltre, non riescono a implementare misure di sicurezza comuni nei loro prodotti, permettendo agli hacker di introdurre delle “backdoor” da cui possono dati aziendali, condurre azioni di spionaggio o danneggiare le infrastrutture critiche. indipendentemente dal settore, dimensione o missione – dovrà affrontare sarà quella di basare il proprio framework Industry 4.0 e Cybersecurity 4.0 Le importanti trasformazioni che il concetto di Industry 4.0 sta portando nel mondo industriale impongono anche una revisione dell’approccio al tema della security. I consigli Giuseppe Ieva, Secure Network Ltd CYBERSECURITYCYBERSECURITY

- 2. 26 | ANNUARIO G.I.S.I. 2016 di sicurezza su una serie di elementi cardine. In primis proteggere, rilevare e rispondere: è infatti fondamentale essere in grado di rilevare eventuali attacchi impatti. Serve poi operare una difesa in profondità: nessuna misura di sicurezza singola è totalmente sicura, poiché le vulnerabilità possono essere individuate in qualsiasi punto del processo e in ogni momento. Bisogna quindi implementare un piano di misure seriale per evitare “single points of failure”; assicurarsi misure di protezione tecniche, procedurali e gestionali, come ad esempio piani di controllo, monitoraggio, di revisione e conformità. Come implementare un Security Plan La costruzione di un Security Plan deve includere la gestione che si fondi sulla contestualizzazione e sull’analisi dei rischi che incidono sull’operatività di un’organizzazione. La proliferazione di sensori e dispositivi IoT e l’interesse per lo sfruttamento di grandi quantità di dati, attraverso protocolli Internet, hanno attratto il Cyber crimine verso il furto della Proprietà Intellettuale, vero e proprio valore aggiunto delle imprese. L’obiettivo deve essere l’individuazione di contromisure idonee e la promozione di una cultura diffusa della sicurezza, cercando di includere alcuni aspetti fondamentali. In primo luogo occorre stabilire i livelli di sicurezza prima di installare un dispositivo in rete, in modo da comprendere meglio quali dispositivi accedono alla rete e in quale momento, che cosa fanno quando vedono i dati, con che cosa comunicano e dove si trovano i destinatari. Successivamente, rivalutare le prestazioni della rete dopo l’installazione del nuovo Altra cosa importante è utilizzare sistemi operativi che sfruttino la potenza del cloud per gli aggiornamenti sicuri “over the air” insieme a connessioni non protette (ad esempio reti pubbliche Wi-Fi), suddividendo però il i dispositivi IoT, installandoli in un segmento separato o su una LAN virtuale (VLAN) in modo che non possano accedere e/o interferire con i dati aziendali critici e creando Occorre poi abilitare un forte controllo di autenticazione e di accesso, garantendo che l’utente del dispositivo è chi afferma di essere, assicurandosi che il processo di autenticazione sia il più forte possibile. Capire quali funzioni svolgono i dispositivi, quali dati raccolgono, con quali altri dispositivi comunicano e dove si trovano, chi possiede i dati hanno i dispositivi in oggetto. C’è poi il tema della protezione dei dati personali. I dati che viaggiano da e verso dispositivi IoT sono altamente sensibili. fatturazione a quelli biometrici, rischia di essere esposto. La una parte critica della soluzione. È importante adottare un’application security molto forte. Le opportunità di mercato per l’IoT è enorme. I produttori si stanno muovendo rapidamente con nuovi prodotti e applicazioni per rispondere e accrescere la domanda degli utenti. In questa logica dobbiamo pensare a un approccio di “Security by Design” che comprenda sviluppo di codice e test di protezione molto approfonditi, soprattutto considerando la sensibilità dei dati che l’IoT trasporta. L’importanza del fattore umano L’aumento della criminalità informatica è un indicatore di come la sicurezza debba essere necessariamente trattata come un pilastro indispensabile in ambito IoT. L’importanza crescente di un mondo sempre più connesso dovrebbe anche essere un incentivo a guardare dentro la sua vulnerabilità, partendo da uno step fondamentale come l’aggiornamento del personale e assicurandosi che il personale IT, di sicurezza e addetto alle reti e alle linee di produzione sia aggiornato sui più recenti dispositivi, standard e problematiche in ambito Industrial IoT. CYBERSECURITY www.smcitalia.it SMC Italia S.p.A. www.smcitalia.it mailbox@smcitalia.it Soluzioni SMC per la misura di portata dei fluidi di processo