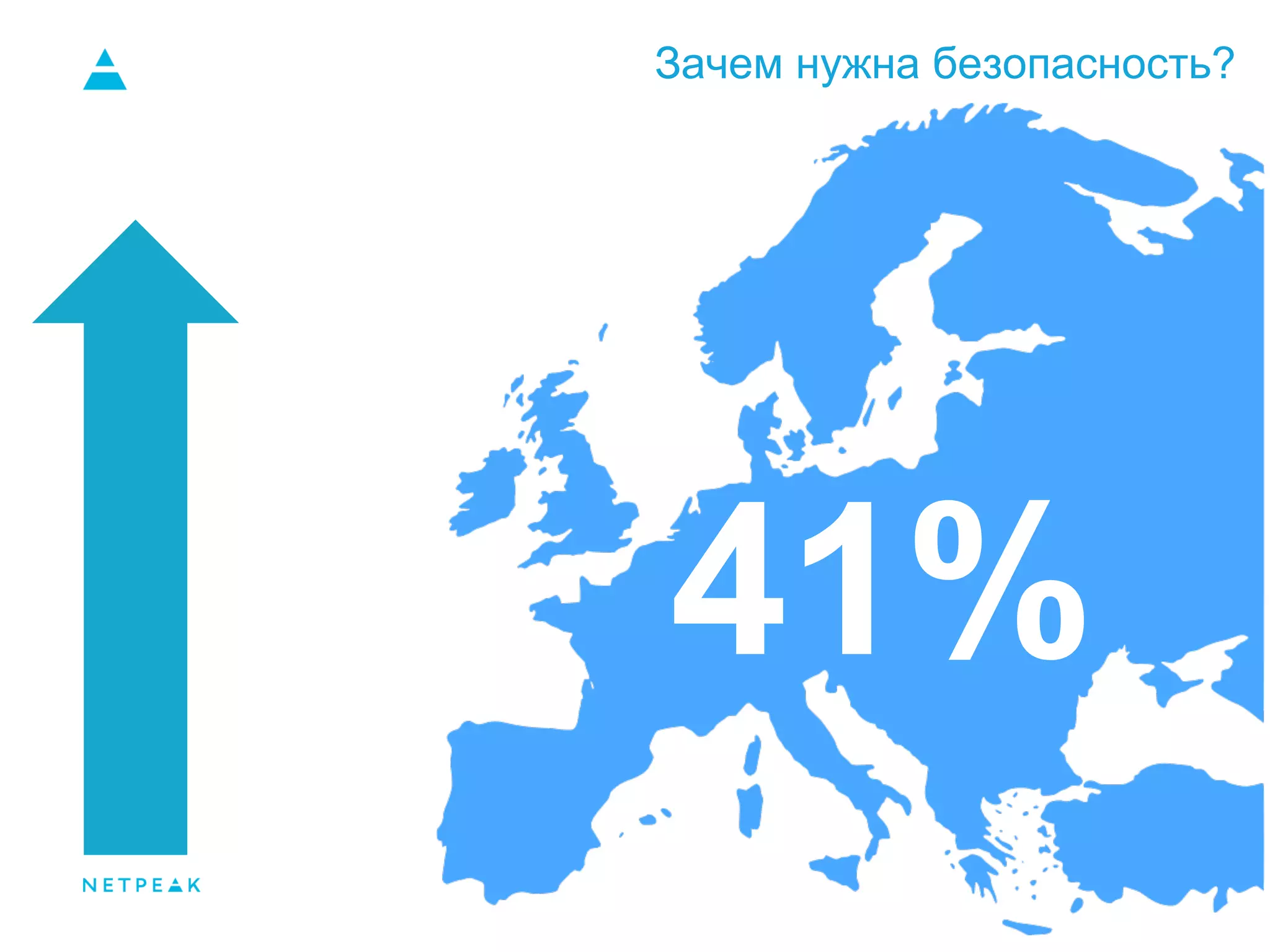

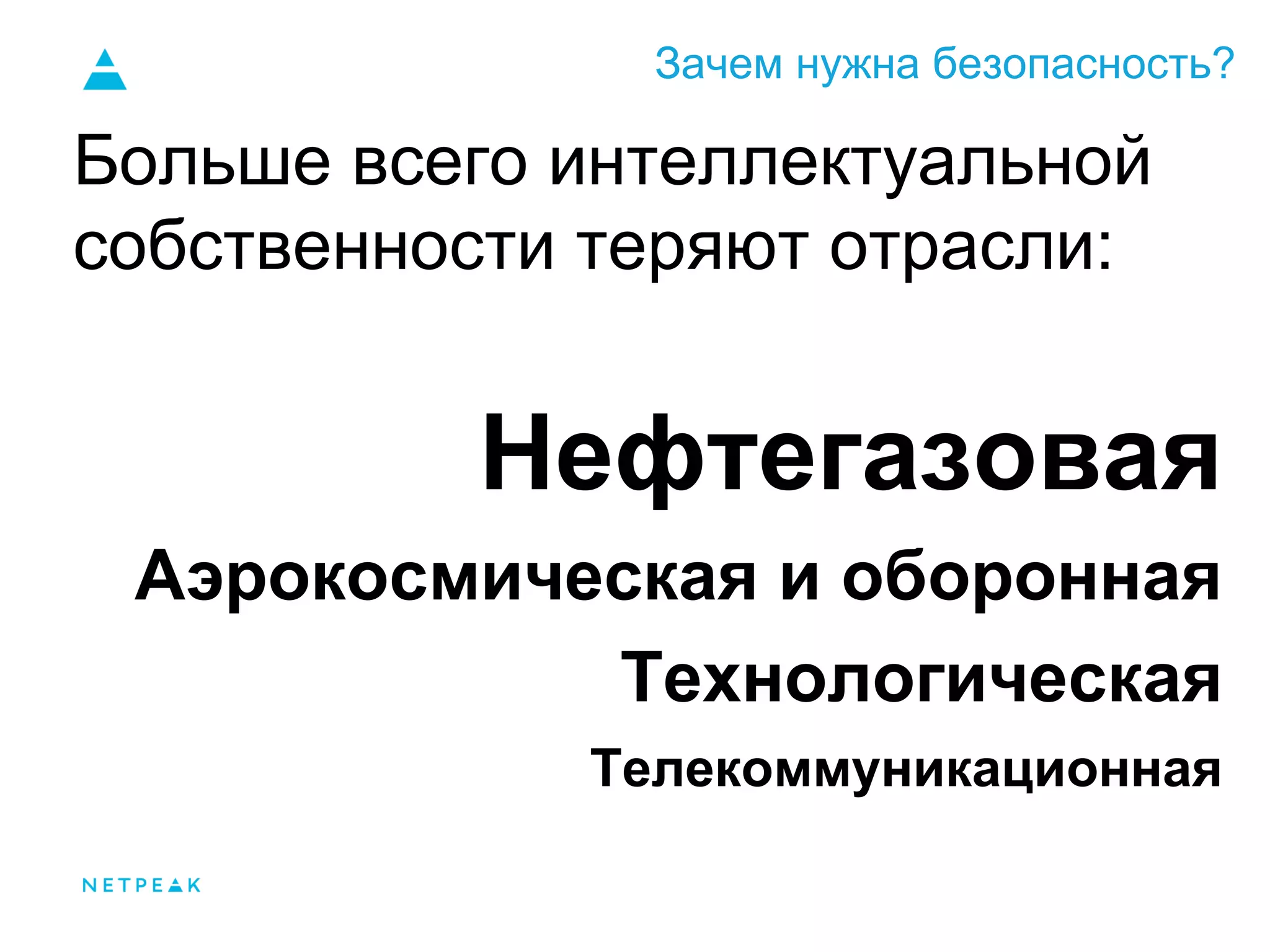

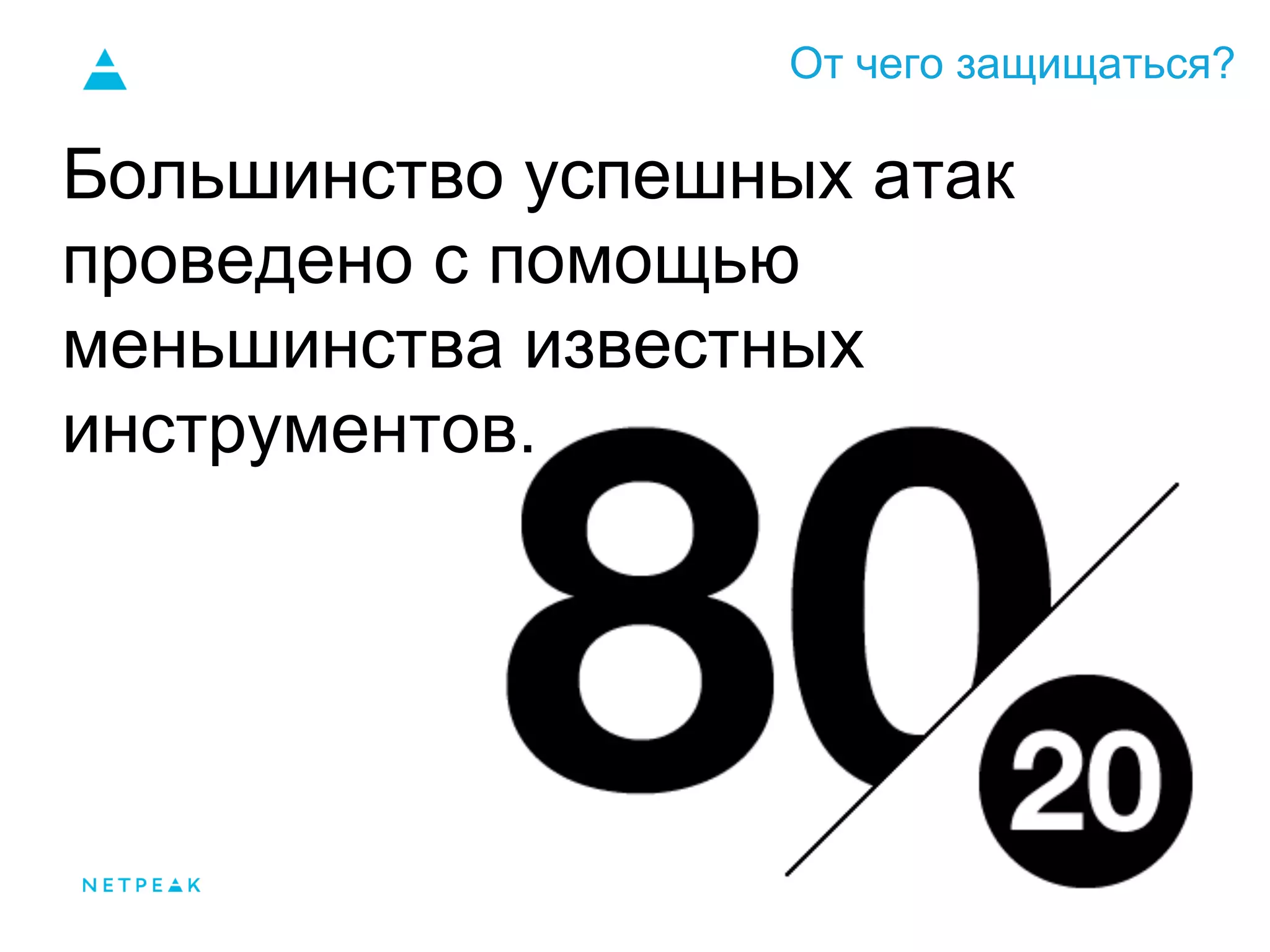

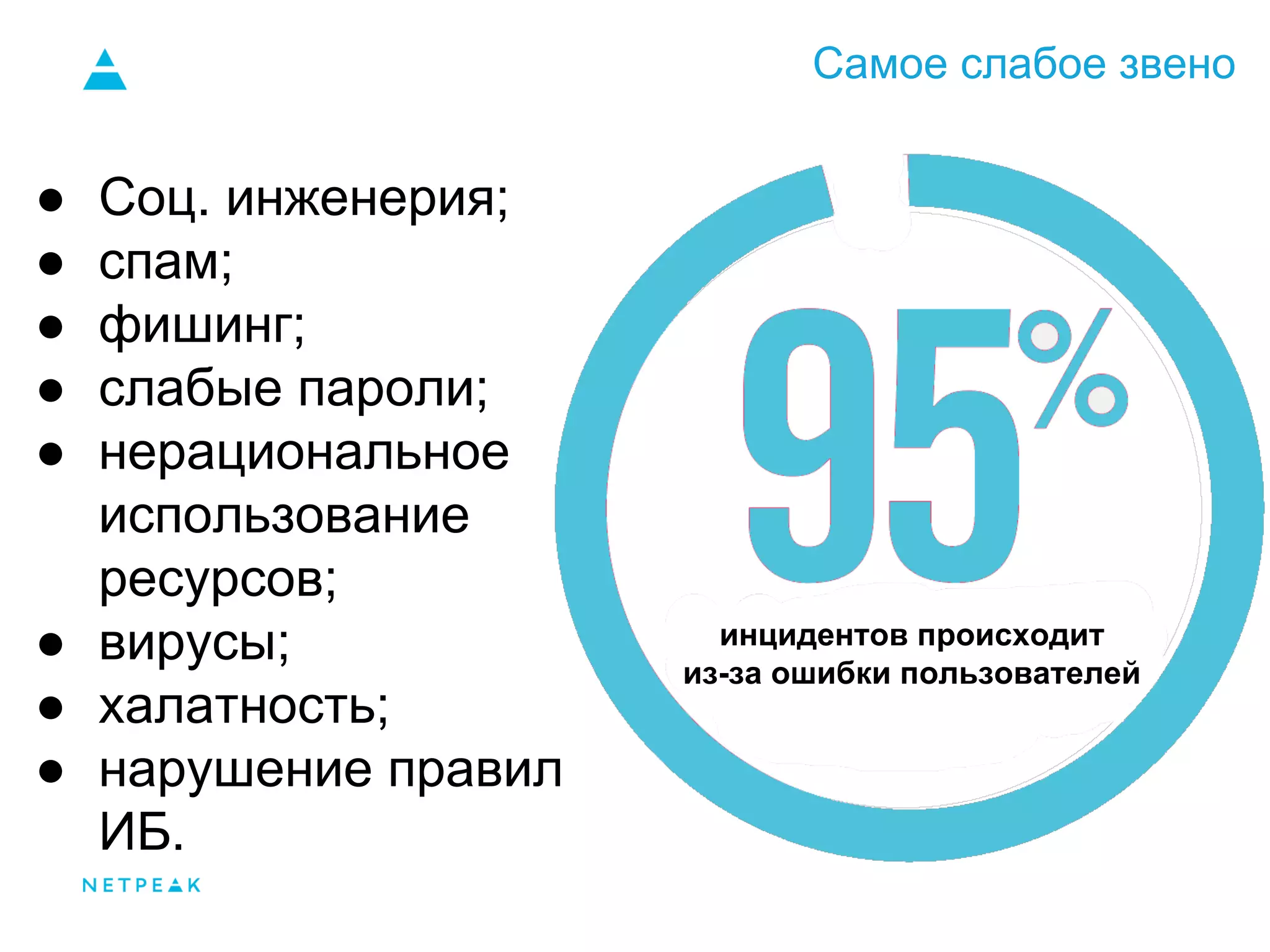

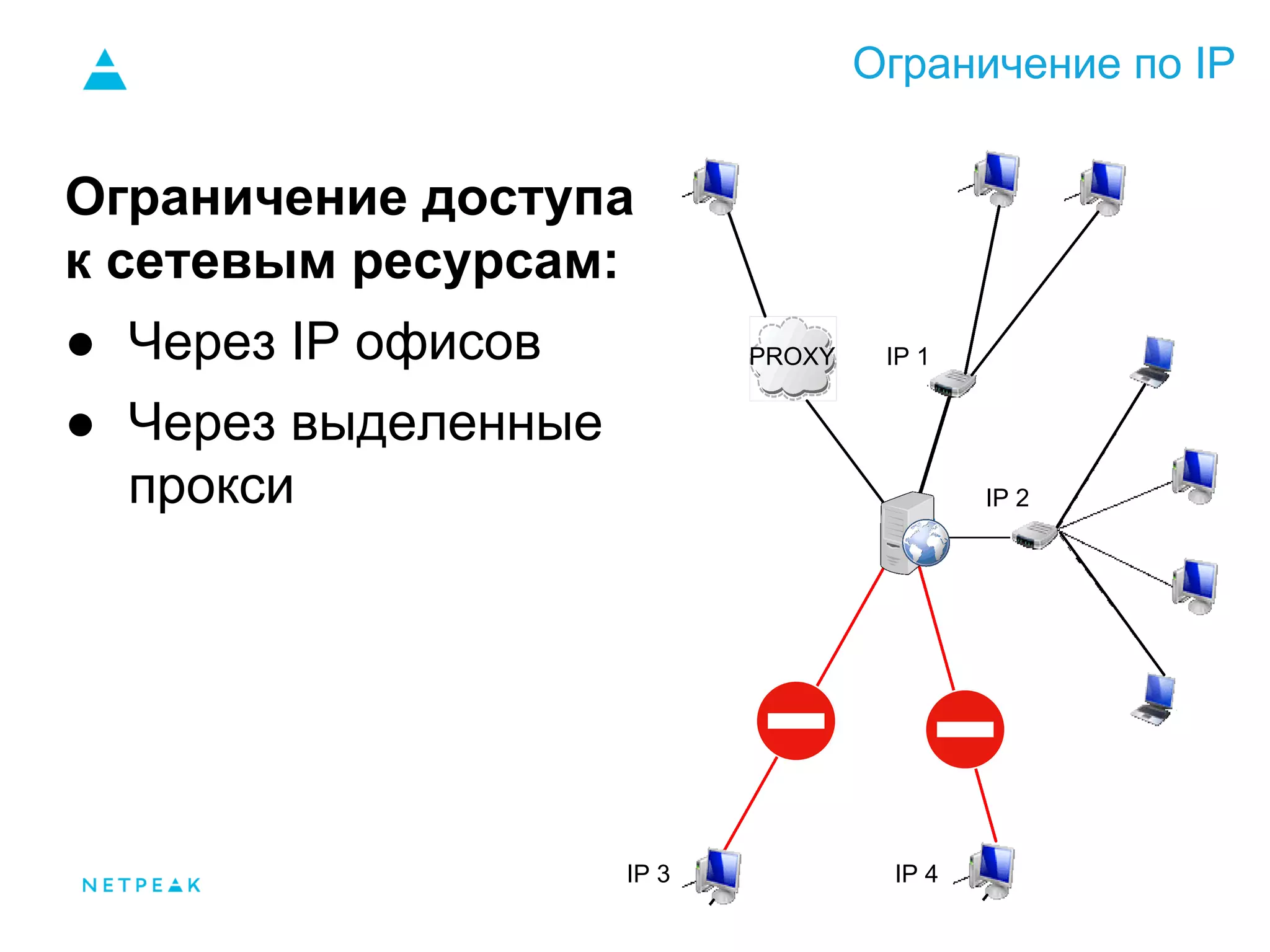

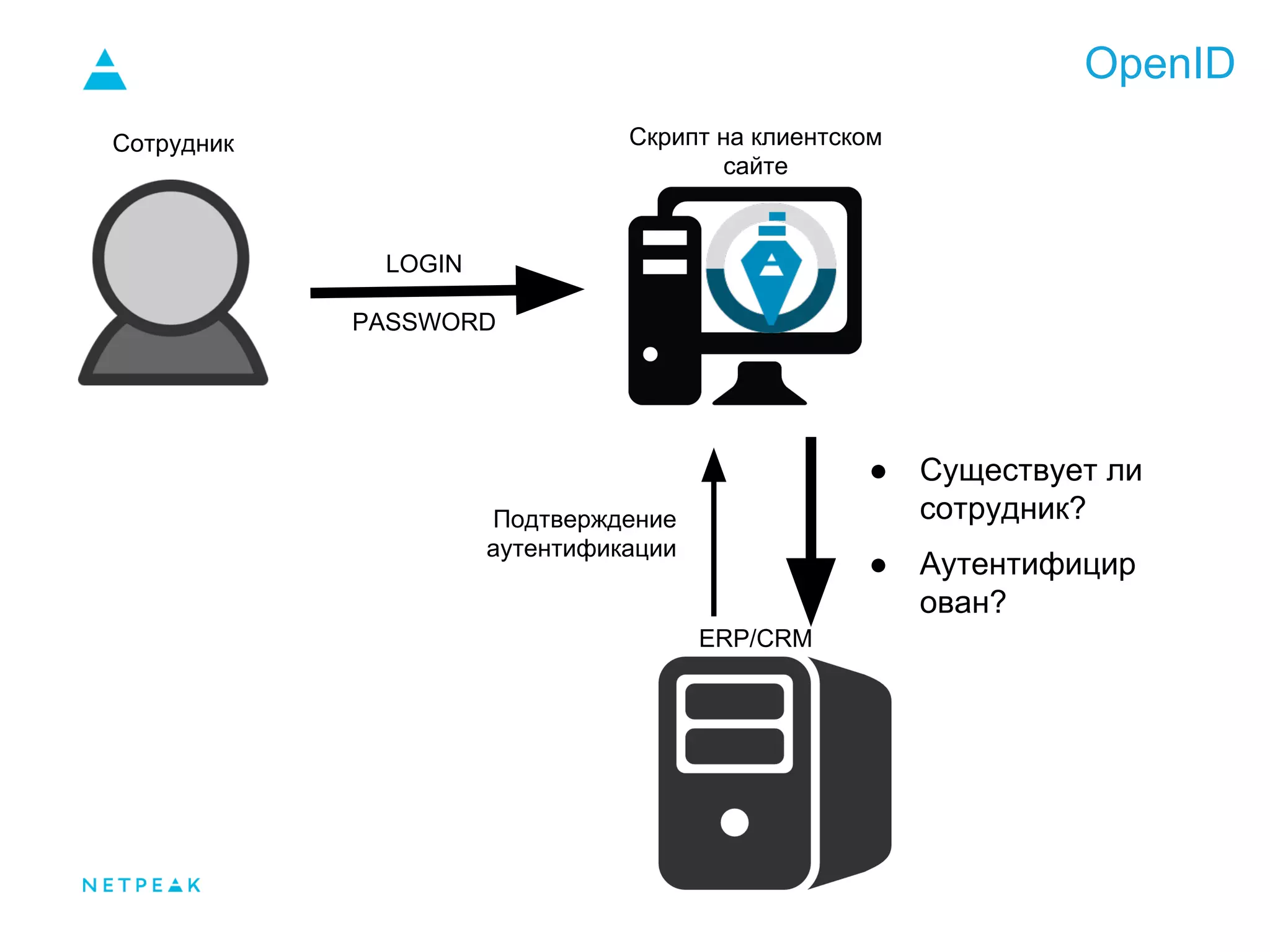

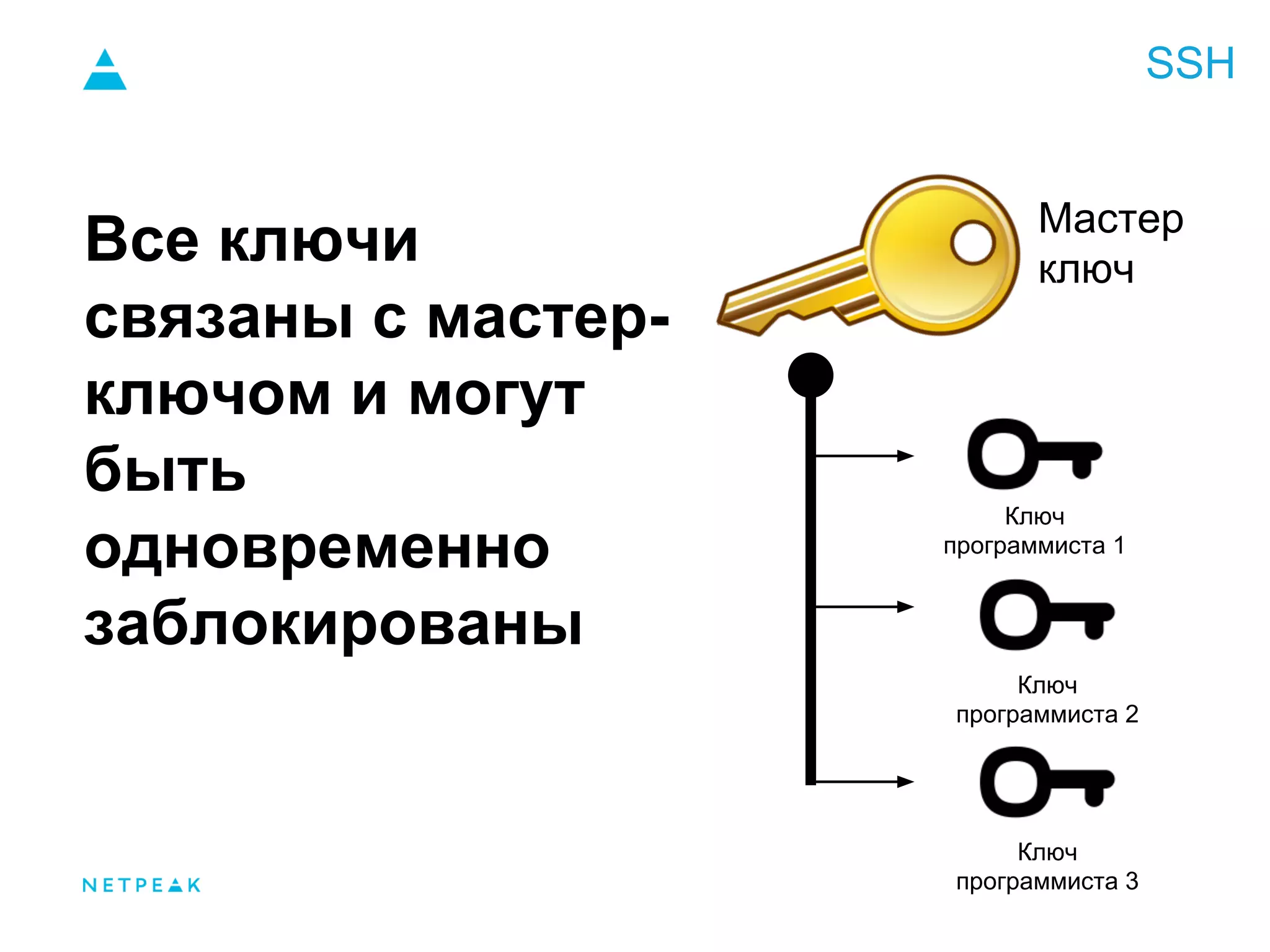

Документ обсуждает важность обеспечения IT-безопасности в компаниях, указывая на значительные финансовые потери от нарушений безопасности. Он подчеркивает основные угрозы и методы защиты, такие как ограничение доступа, шифрование данных и использование специфических протоколов, таких как SSH. Также отмечается необходимость создания отдела безопасности для эффективного управления защитой информации.