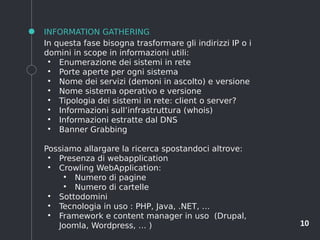

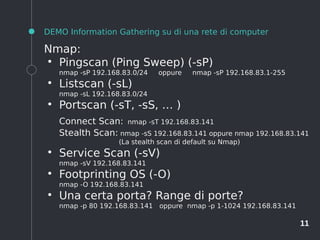

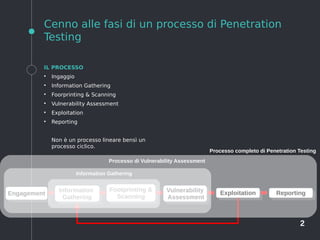

Il documento fornisce un'introduzione al processo di information gathering nel penetration testing, delineando le diverse fasi e l'importanza di raccogliere informazioni dettagliate su individui e aziende prima di effettuare l'attacco. Si sottolinea che una raccolta efficace di dati è fondamentale per l'assessment delle vulnerabilità e l'exploitation, con strumenti e tecniche specifiche elencati per realizzare tali attività. Infine, viene evidenziato come un hacking etico possa contribuire a mettere in sicurezza reti e sistemi.

![6

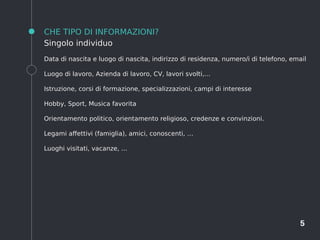

CHE TIPO DI INFORMAZIONI?

Azienda

Indirizzi email di:

●

Membri del consiglio di amministrazione

●

Investitori

●

Dirigenti e impiegati

●

Sedi con i relativi indirizzi

Sul sito dell’azienda:

●

Quali servizi l’azienda fornisce

●

Quali social l’azienda usa per comunicare con i propri clienti e sponsorizzare i

propri servizi

●

Quali sono i principali fornitori e partner dell’azienda

●

Quanti e quali sedi ha l’azienda (indirizzi, numeri di telefono, … )

Cercare su google maps l’azienda e fare un analisi delle infrastrutture:

●

Muri e recinzioni

●

Telecamere

●

Guardiole

●

Entrate e Uscite

●

Presenza di personale (anche armato) [Serve un sopralluogo]

Navigare sui social in cerca di informazioni su:

●

Progetti e scadenze

●

Seminari e corsi

●

Informazioni pubblicate dai dipendenti (Ex. Linkedin e Twitter)

●

Trasferte](https://image.slidesharecdn.com/informationgathering-170706100733/85/Introduzione-all-Information-Gathering-6-320.jpg)