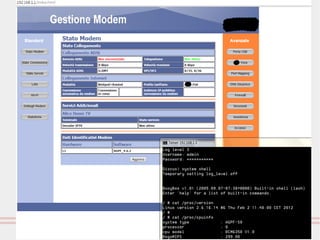

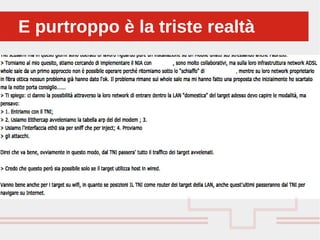

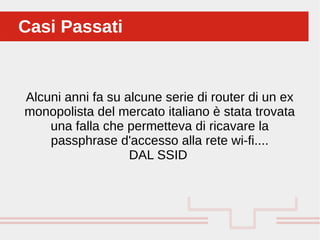

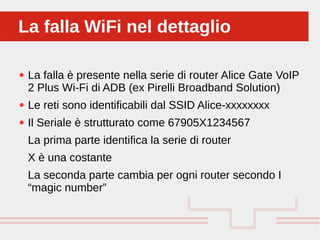

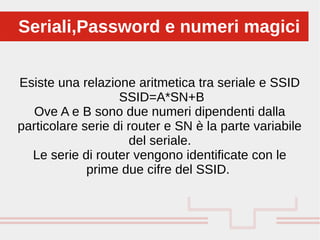

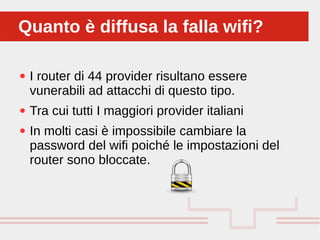

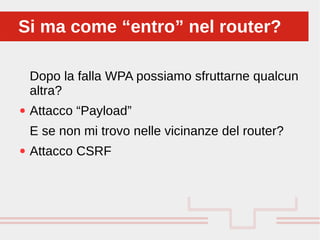

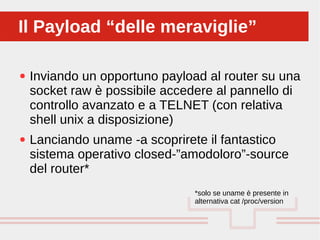

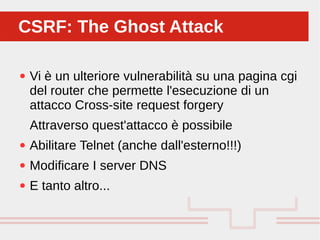

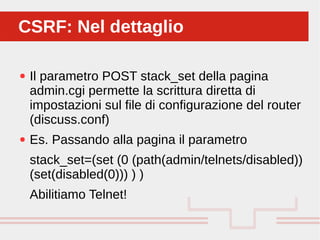

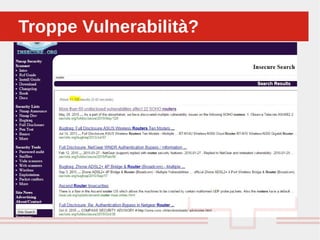

Il documento analizza la sicurezza dei router forniti dagli ISP, evidenziando le vulnerabilità legate alla telegestione e l'uso di firmware closed-source. Viene descritto come sia possibile sfruttare falle di sicurezza nei router per accedere alla rete domestica e modificare impostazioni critiche. Infine, pone l'accento sull'importanza di utilizzare firmware open-source come OpenWRT per migliorare la sicurezza e la privacy degli utenti.