More Related Content

PDF

OpenID Connect 入門 〜コンシューマーにおけるID連携のトレンド〜 PDF

これからのネイティブアプリにおけるOpenID Connectの活用 PDF

エンタープライズIT環境での OpenID Connect / SCIM の具体的実装方法 idit2014 PDF

[SC07] Azure AD と Ruby で学ぶ OpenID Connect! PDF

PDF

PDF

OID to OIDC idcon mini vol1 PDF

マイクロWebアプリケーション - Developers.IO 2016 What's hot

PDF

PDSを実現するにあたっての技術動向の紹介 (OAuth, OpenID Connect, UMAなど) PPTX

Idcon25 FIDO2 の概要と YubiKey の実装 PDF

OpenID Connect - Nat Sakimura at OpenID TechNight #7 PDF

PPTX

OpenID ConnectとSCIMによるエンタープライズでのID連携活用に向けて PDF

Standard-based Identity (1) PDF

実装して理解するLINE LoginとOpenID Connect入門 PDF

PDF

PPTX

PDF

OAuth認証再考からのOpenID Connect #devlove PDF

Yahoo! JAPANのOpenID Certified Mark取得について PDF

なんとなくOAuth怖いって思ってるやつちょっと来い PDF

OpenID ConnectとAndroidアプリのログインサイクル PPTX

PDF

PPTX

『OpenID ConnectとSCIMのエンタープライズ実装ガイドライン』解説 PDF

ID & IT 2013 - OpenID Connect Hands-on PDF

サバフェス 2016 Yahoo! ID連携のご紹介 〜OpenID Connect入門〜 PDF

IETF94 M2M Authentication関連報告 Viewers also liked

PDF

PDF

KICA Case Study: Bio-Authentication and PKI Trends in Korea -FIDO Alliance -T... PDF

FIDO Authentication: Its Evolution and Opportunities in Business -FIDO Allian... PPTX

New FIDO Specifications Overview -FIDO Alliance -Tokyo Seminar -Nadalin PDF

Idcon 17th ritou OAuth 2.0 CSRF Protection PDF

PDF

W3C Presentation -FIDO Alliance -Tokyo Seminar -Smith PDF

PPTX

PDF

PDF

PDF

エンタープライズの視点からFIDOとFederationのビジネスを考える PDF

IoT時代の認証技術 - OpenID Summit 2015 Opening Keynote PDF

YAPC::Tokyo 2013 ritou OpenID Connect PPT

PPTX

Introduction to FIDO Alliance: Vision and Status -Tokyo Seminar -Brett McDowell PDF

PDF

ソフトウェアとAIの進化が示唆するもの Final Final revised Final PDF

PDF

OSC 2011 Tokyo/Spring OpenStackプレゼン Similar to #idcon 15th ritou 2factor auth

PDF

OAuth / OpenID Connect (OIDC) の最新動向と Authlete のソリューション PDF

Nii open forum_053019_dr.gomi PDF

Spring Social でソーシャルログインを実装する PDF

なぜOpenID Connectが必要となったのか、その歴史的背景 PPTX

既存RailsアプリをSSO化して、本番環境で活用した話【WESEEK Tech Conf #12】 PDF

PDF

OpenID Connect Summit Transfer of Information PPTX

.NET ラボ~開発者のためのアイデンティティテクノロジーw/ Windows Phone PPT

PDF

PPTX

「Windows Phone アプリ と 認証」のまとめ PDF

OpenID Connect, December 2011 PDF

091009 Identity Conference #6 ritou PDF

PDF

Cloud Identity Summit 2012 TOI PDF

#idcon 14 Multiple Personae, One "Persona" PDF

PDF

PDF

Open id tech_night_vol6_kthrtty_slideshare_ver PDF

Tokyo press 2019 slides presentations More from Ryo Ito

PDF

PDF

The Latest Specs of OpenID Connect at #idcon 9 PDF

PDF

安全な"○○でログイン"の作り方 @ NDS in Niigata #1 PDF

OpenID-TechNight-11-LT-mixi PDF

Introduction of OAuth 2.0 vol.1 PDF

Account Chooser idcon mini Vol.1 PDF

Summary of OAuth 2.0 draft 8 memo PDF

idcon mini vol3 CovertRedirect PDF

PDF

PDF

OAuth 2.0 Dance School #swj PDF

OAuth 2.0 MAC Authentication PDF

Open id connect claims idcon mini vol1 PDF

UserManagedAccess_idcon13 #idcon 15th ritou 2factor auth

- 1.

- 2.

2 自己紹介

いとう りょう

OpenID Foundation Japan Evangelist

株式会社ミクシィ

Twitter : @ritou 秋田の猫

Blog : http://d.hatena.ne.jp/ritou/

#idcon 15th ~ YConnect & Future of Authentication ~

- 3.

3 去年話題になった認証周りのネタ

パスワード管理 : そのまま表示/送信/保存dis

ログイン画面のURL : HTTPSアタリマエ

2要素認証 : Gmail

#idcon 15th ~ YConnect & Future of Authentication ~

- 4.

4

現状と課題

#idcon 15th ~ YConnect & Future of Authentication ~

- 5.

5 C向けサービスにおける2要素認証の現状

金融系、ゲームなどでは以前から普及

ユーザー数の多いサービスも実装

実装方法 : ワンタイムパスワードが流行り

ID/PW認証 + αをオプションで提供

脆弱性や課題については黙認状態

#idcon 15th ~ YConnect & Future of Authentication ~

- 6.

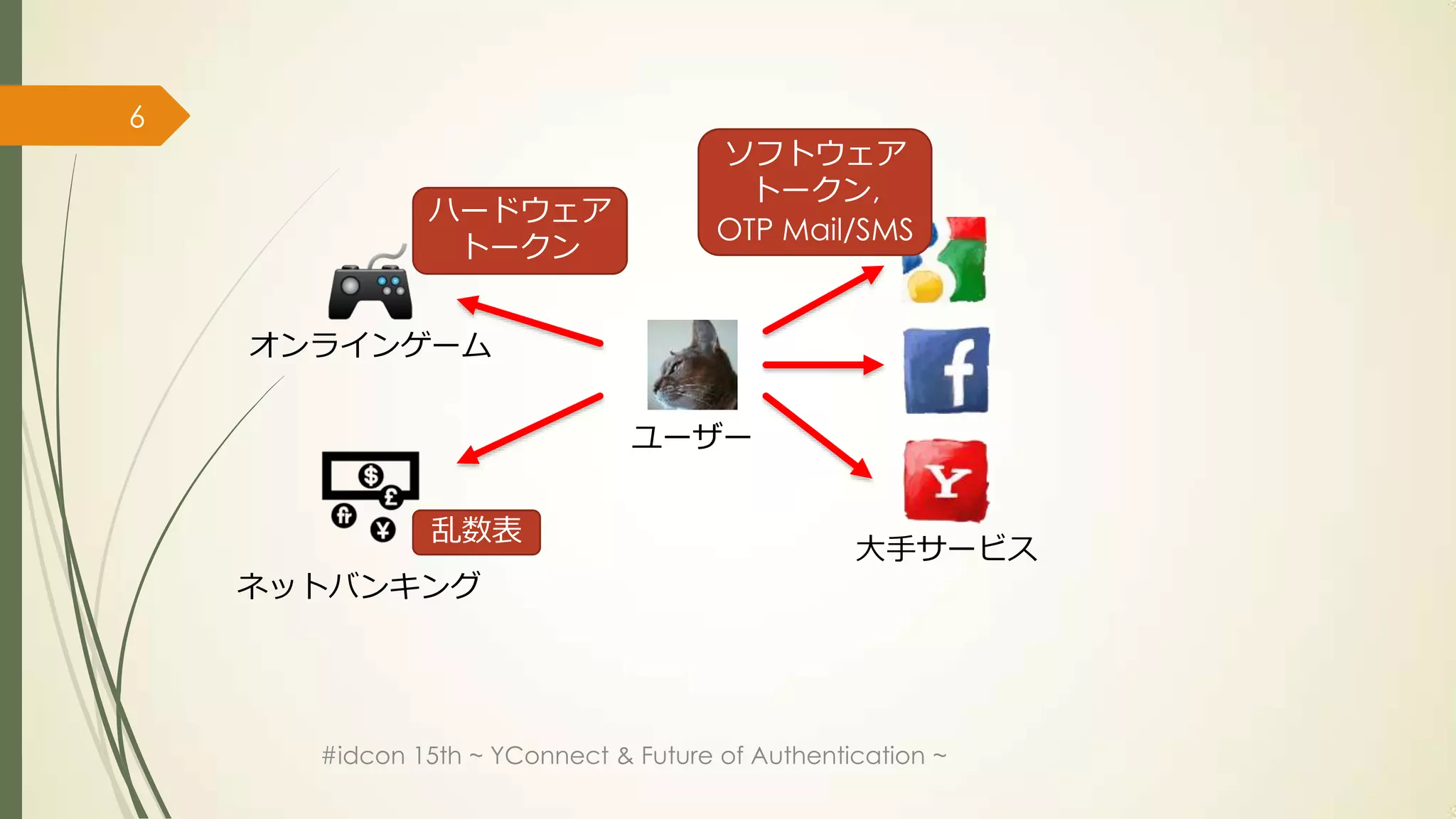

6

ソフトウェア

トークン,

ハードウェア

OTP Mail/SMS

トークン

オンラインゲーム

ユーザー

乱数表

大手サービス

ネットバンキング

#idcon 15th ~ YConnect & Future of Authentication ~

- 7.

7 こんなつぶやきをよく見かける

「○○も2要素認証に対応してください」

#idcon 15th ~ YConnect & Future of Authentication ~

- 8.

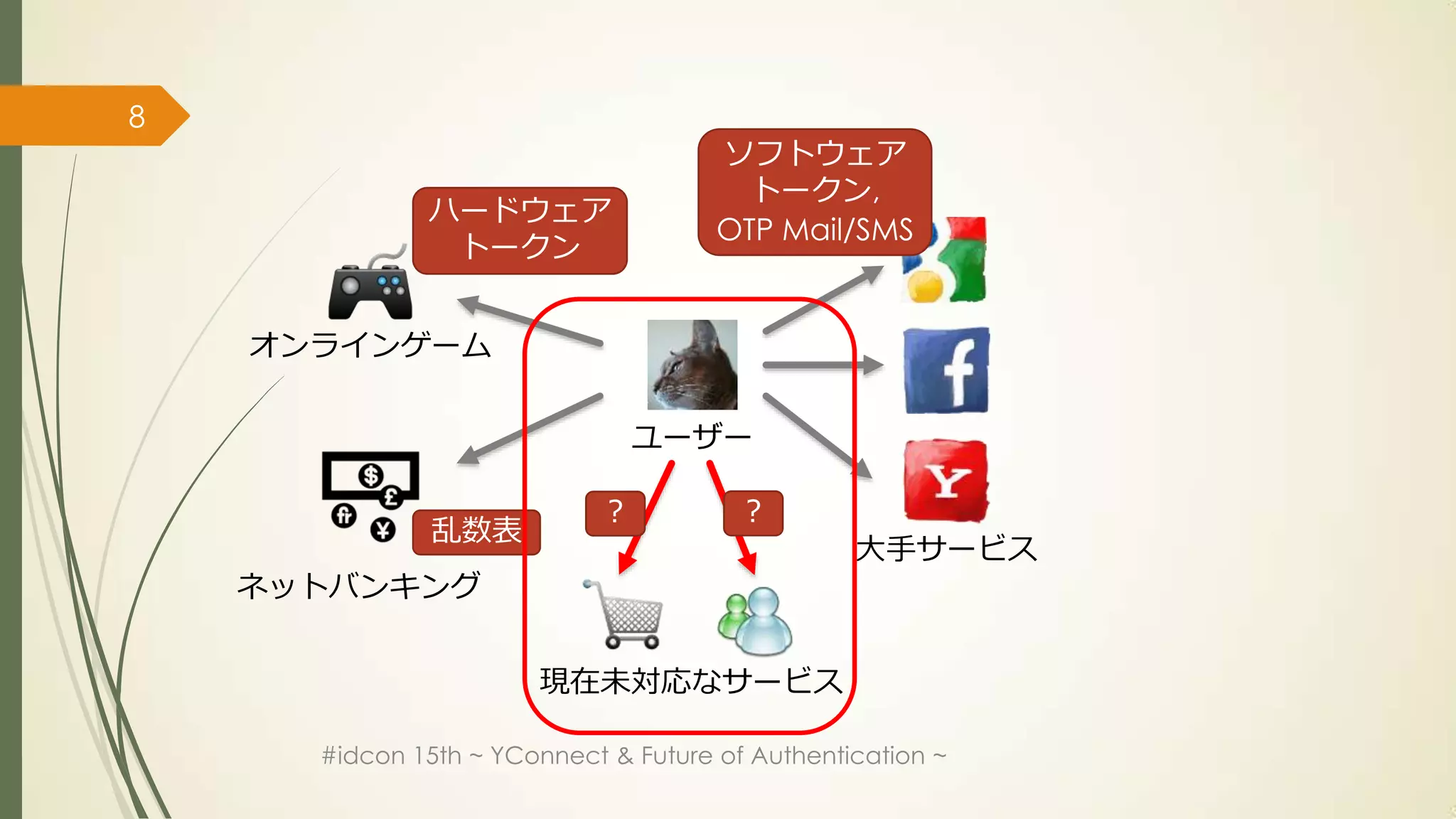

8

ソフトウェア

トークン,

ハードウェア

OTP Mail/SMS

トークン

オンラインゲーム

ユーザー

? ?

乱数表

大手サービス

ネットバンキング

現在未対応なサービス

#idcon 15th ~ YConnect & Future of Authentication ~

- 9.

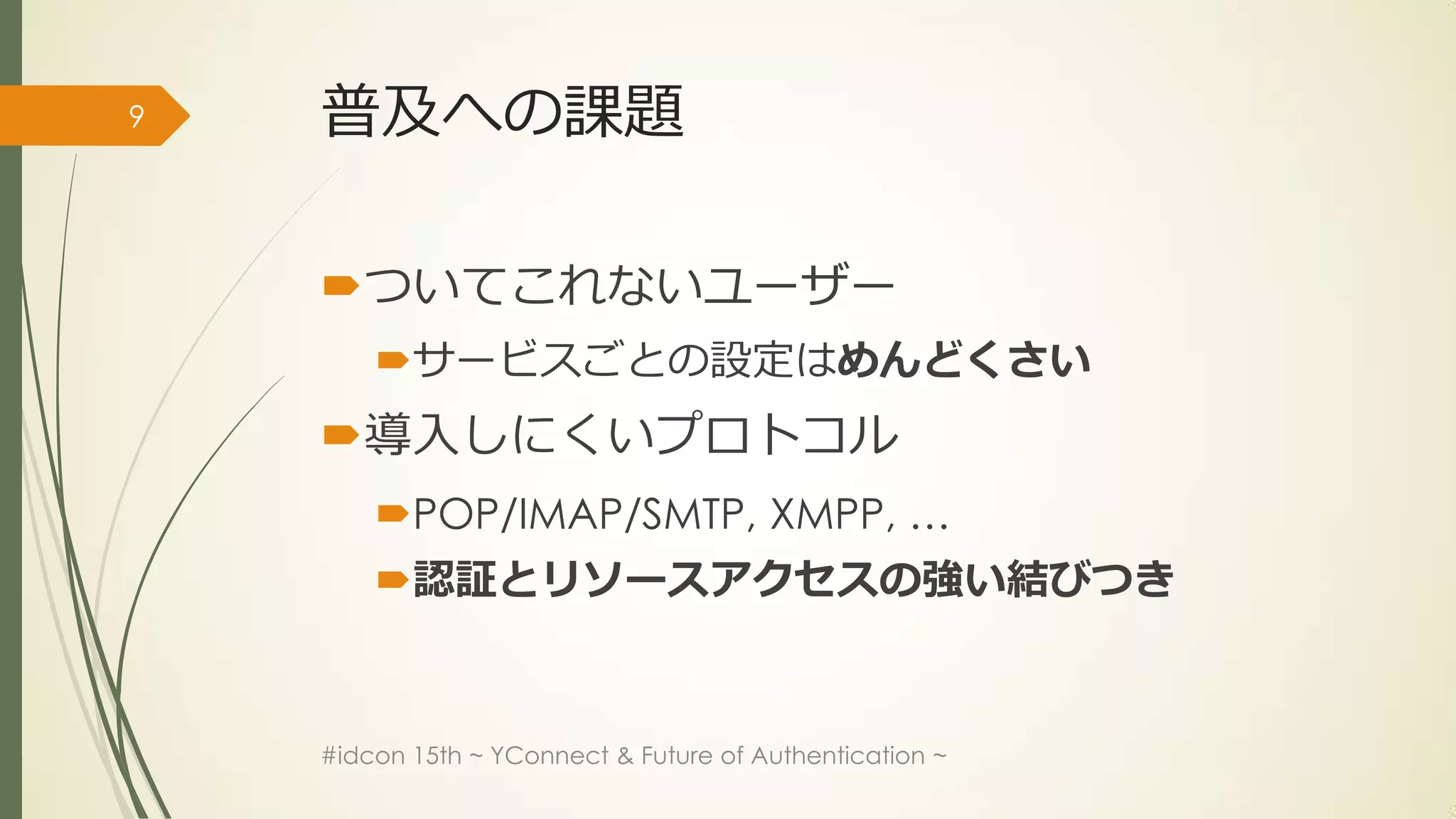

9 普及への課題

ついてこれないユーザー

サービスごとの設定はめんどくさい

導入しにくいプロトコル

POP/IMAP/SMTP, XMPP, …

認証とリソースアクセスの強い結びつき

#idcon 15th ~ YConnect & Future of Authentication ~

- 10.

10

解決案

#idcon 15th ~ YConnect & Future of Authentication ~

- 11.

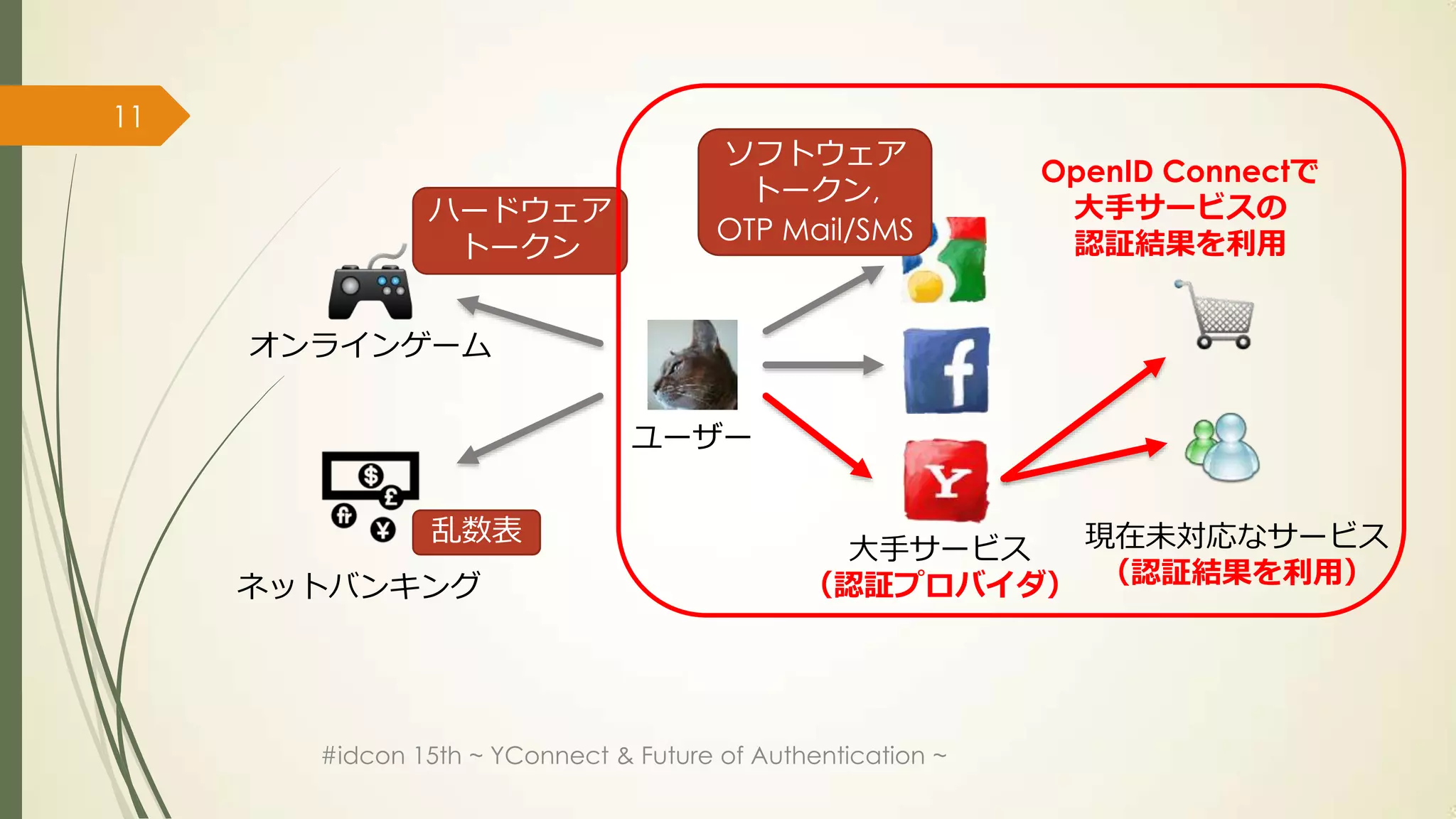

11

ソフトウェア

OpenID Connectで

トークン,

ハードウェア 大手サービスの

OTP Mail/SMS 認証結果を利用

トークン

オンラインゲーム

ユーザー

乱数表 現在未対応なサービス

大手サービス

ネットバンキング (認証プロバイダ) (認証結果を利用)

#idcon 15th ~ YConnect & Future of Authentication ~

- 12.

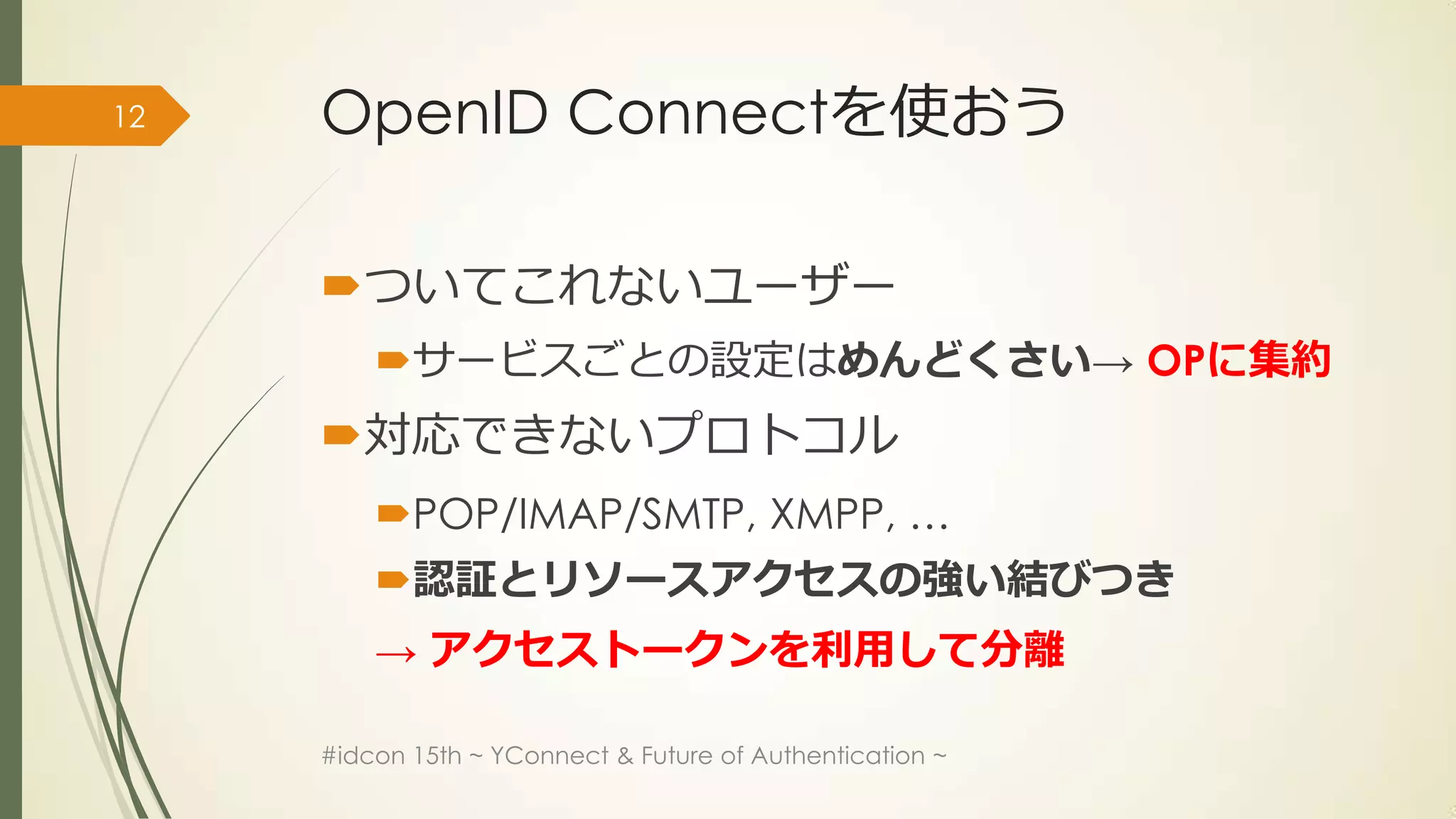

12 OpenID Connectを使おう

ついてこれないユーザー

サービスごとの設定はめんどくさい→ OPに集約

対応できないプロトコル

POP/IMAP/SMTP, XMPP, …

認証とリソースアクセスの強い結びつき

→ アクセストークンを利用して分離

#idcon 15th ~ YConnect & Future of Authentication ~

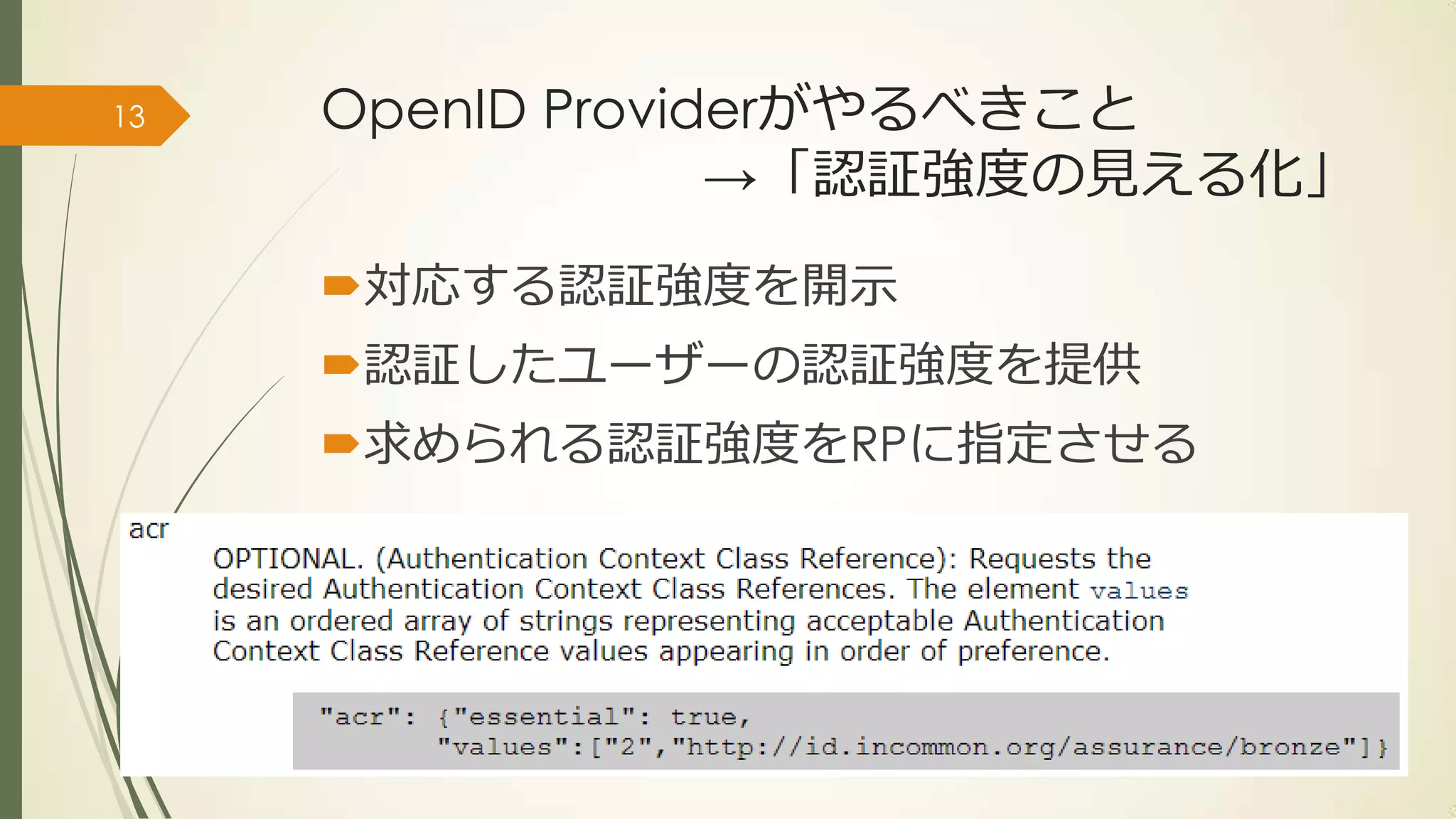

- 13.

13 OpenID Providerがやるべきこと

→「認証強度の見える化」

対応する認証強度を開示

認証したユーザーの認証強度を提供

求められる認証強度をRPに指定させる

#idcon 15th ~ YConnect & Future of Authentication ~

- 14.

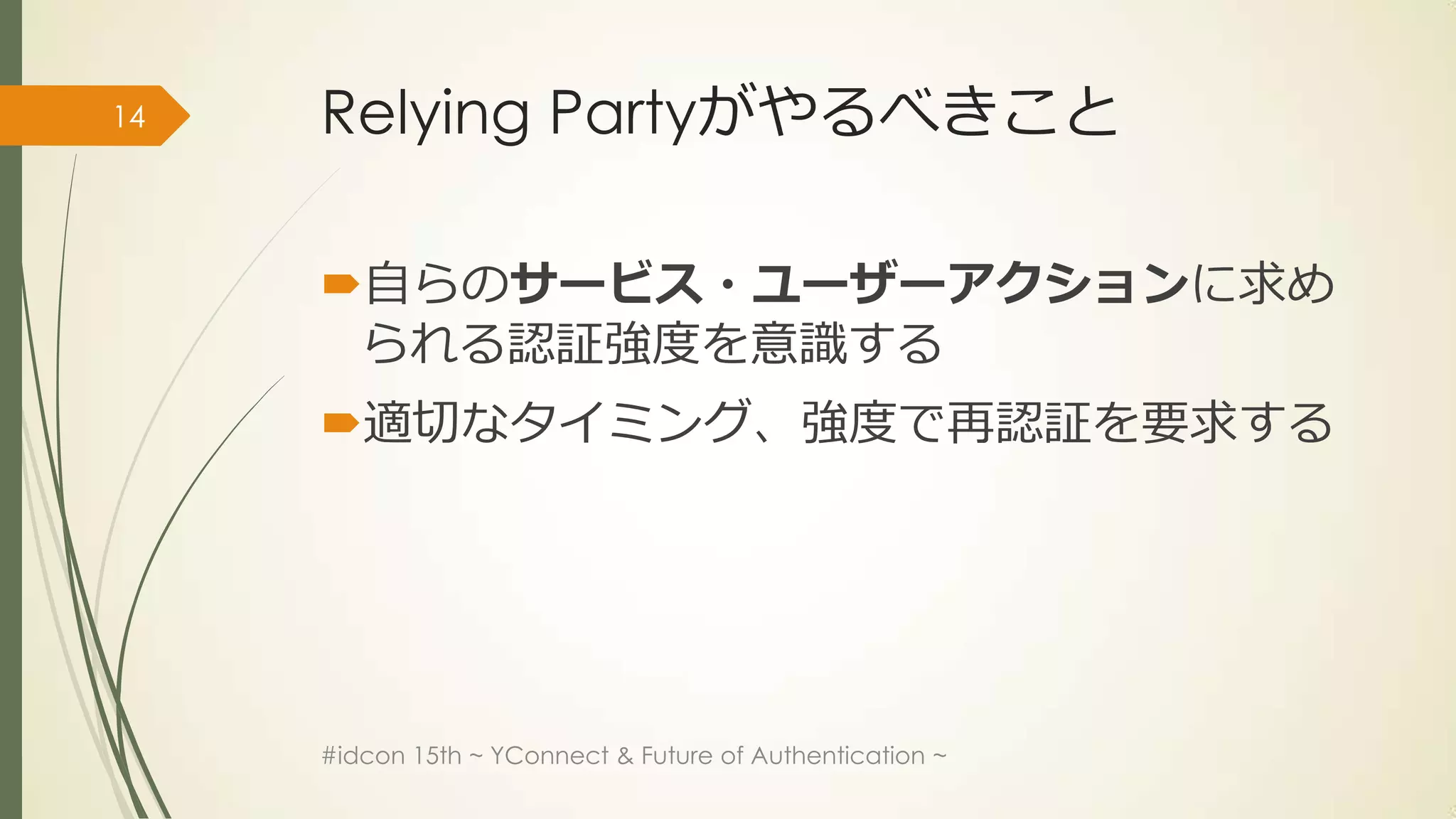

14 Relying Partyがやるべきこと

自らのサービス・ユーザーアクションに求め

られる認証強度を意識する

適切なタイミング、強度で再認証を要求する

#idcon 15th ~ YConnect & Future of Authentication ~

- 15.

15

残る課題

#idcon 15th ~ YConnect & Future of Authentication ~

- 16.

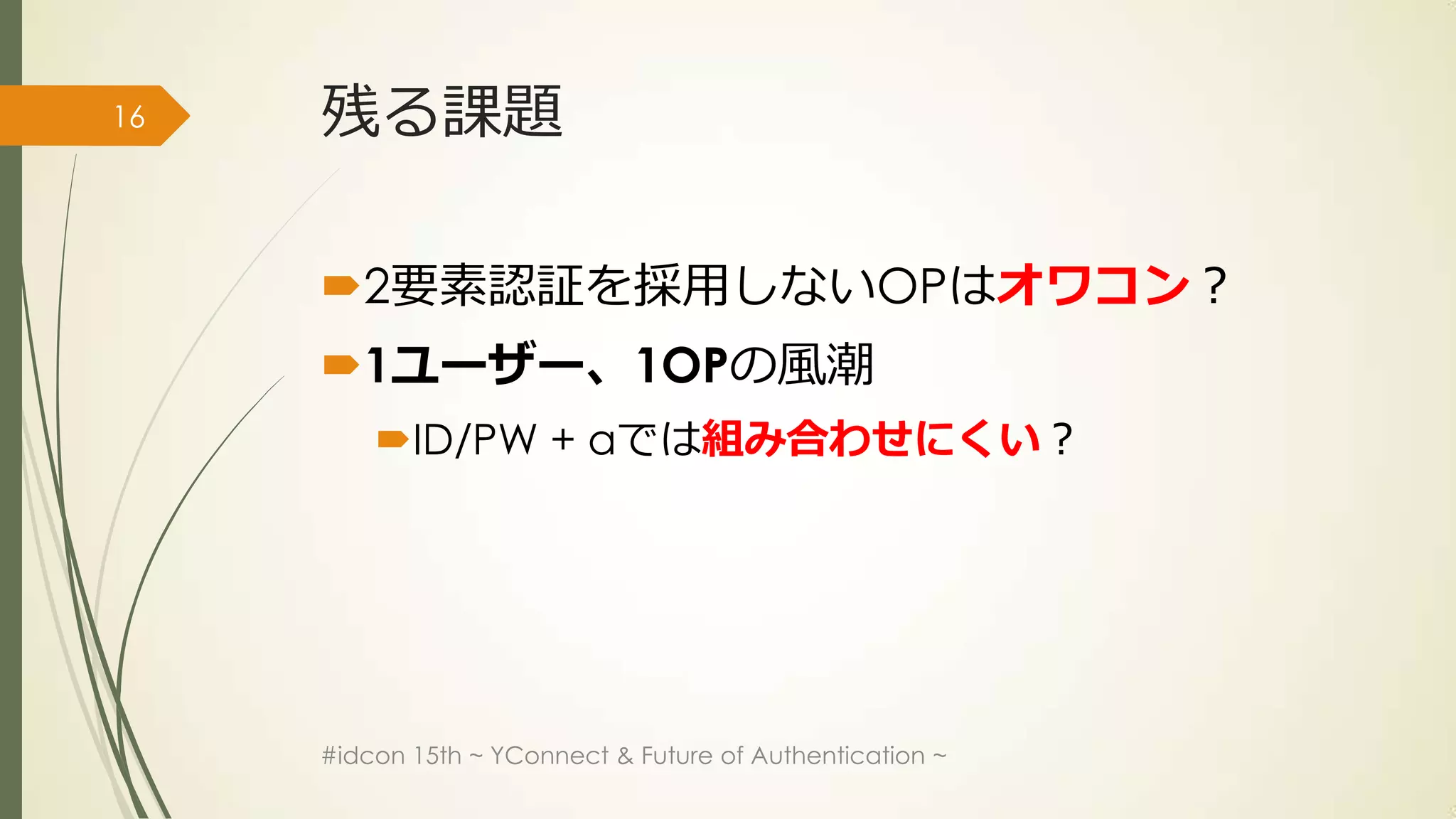

16 残る課題

2要素認証を採用しないOPはオワコン?

1ユーザー、1OPの風潮

ID/PW + αでは組み合わせにくい?

#idcon 15th ~ YConnect & Future of Authentication ~

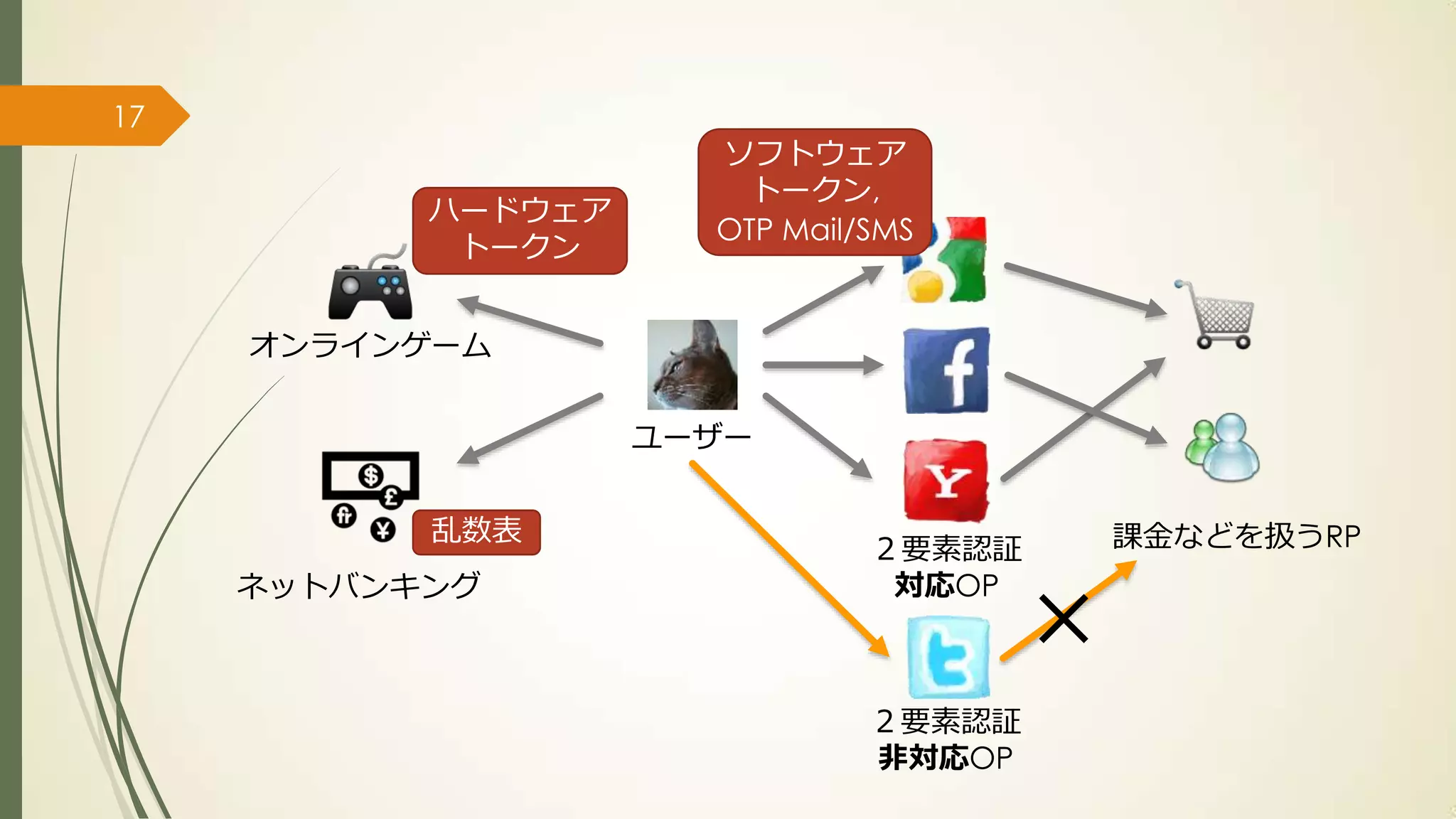

- 17.

17

ソフトウェア

トークン,

ハードウェア

OTP Mail/SMS

トークン

オンラインゲーム

ユーザー

乱数表 課金などを扱うRP

2要素認証

×

ネットバンキング 対応OP

2要素認証

非対応OP

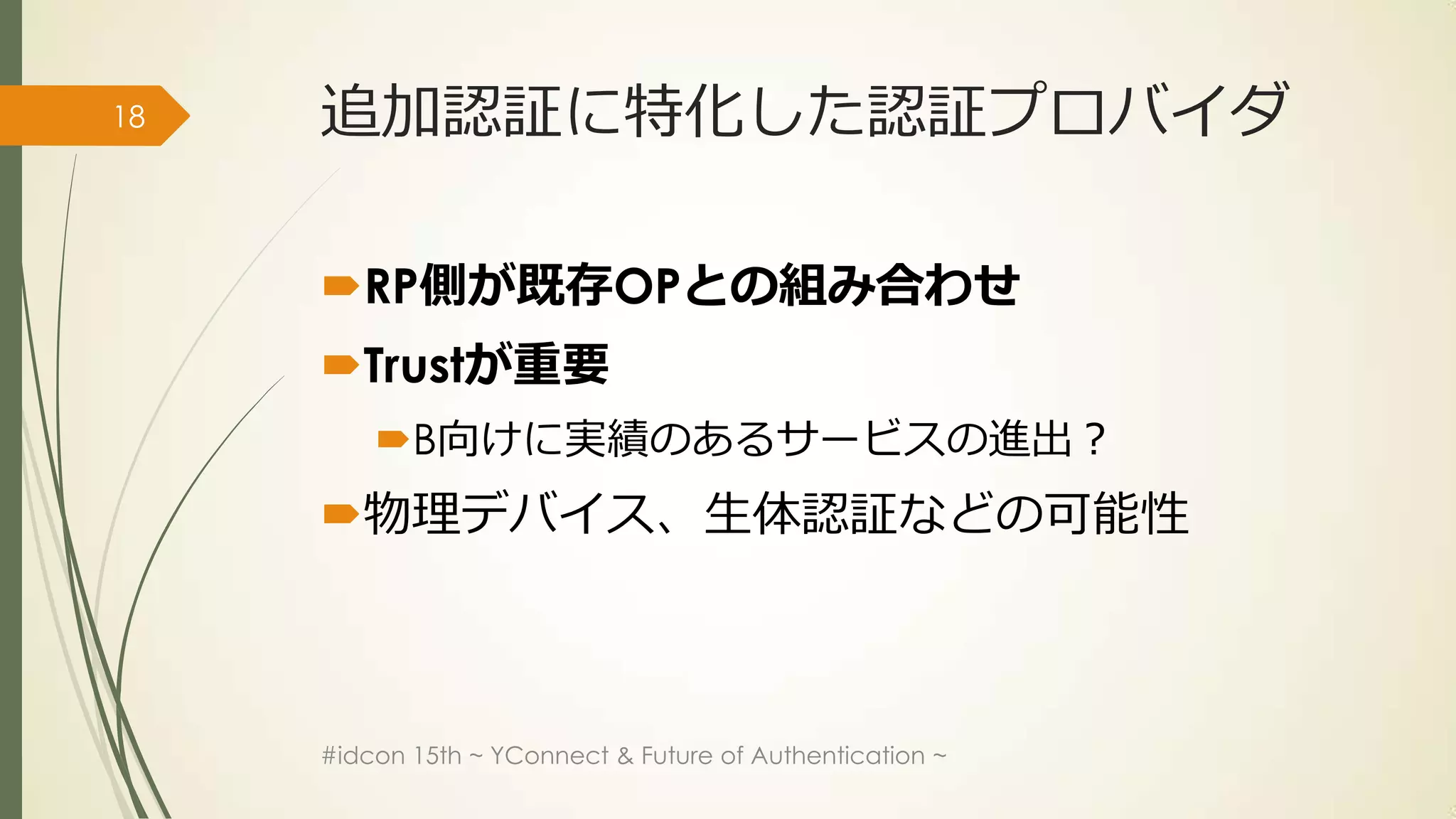

- 18.

18 追加認証に特化した認証プロバイダ

RP側が既存OPとの組み合わせ

Trustが重要

B向けに実績のあるサービスの進出?

物理デバイス、生体認証などの可能性

#idcon 15th ~ YConnect & Future of Authentication ~

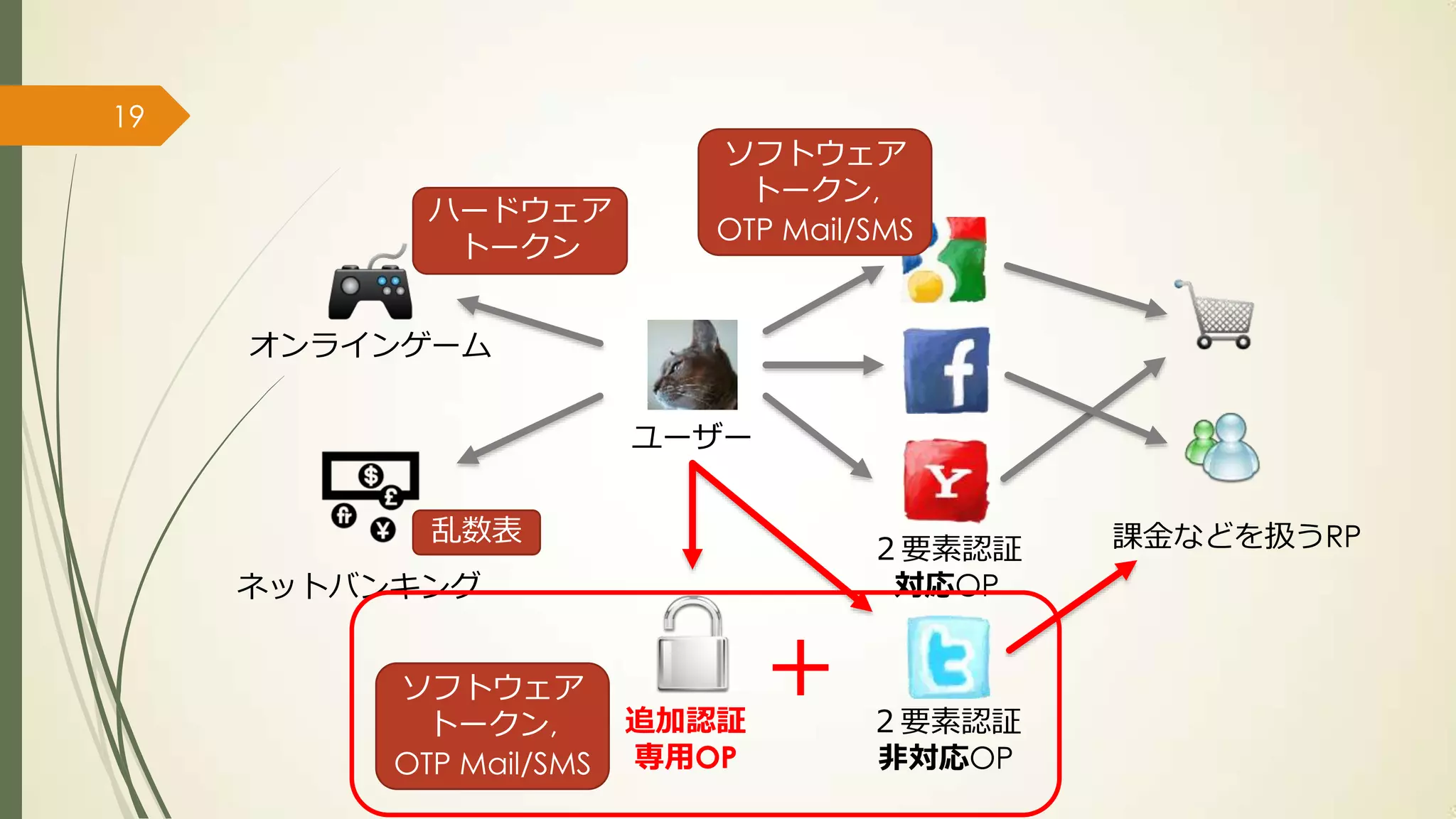

- 19.

19

ソフトウェア

トークン,

ハードウェア

OTP Mail/SMS

トークン

オンラインゲーム

ユーザー

乱数表 課金などを扱うRP

2要素認証

ネットバンキング 対応OP

ソフトウェア

トークン, 追加認証

+ 2要素認証

OTP Mail/SMS 専用OP 非対応OP

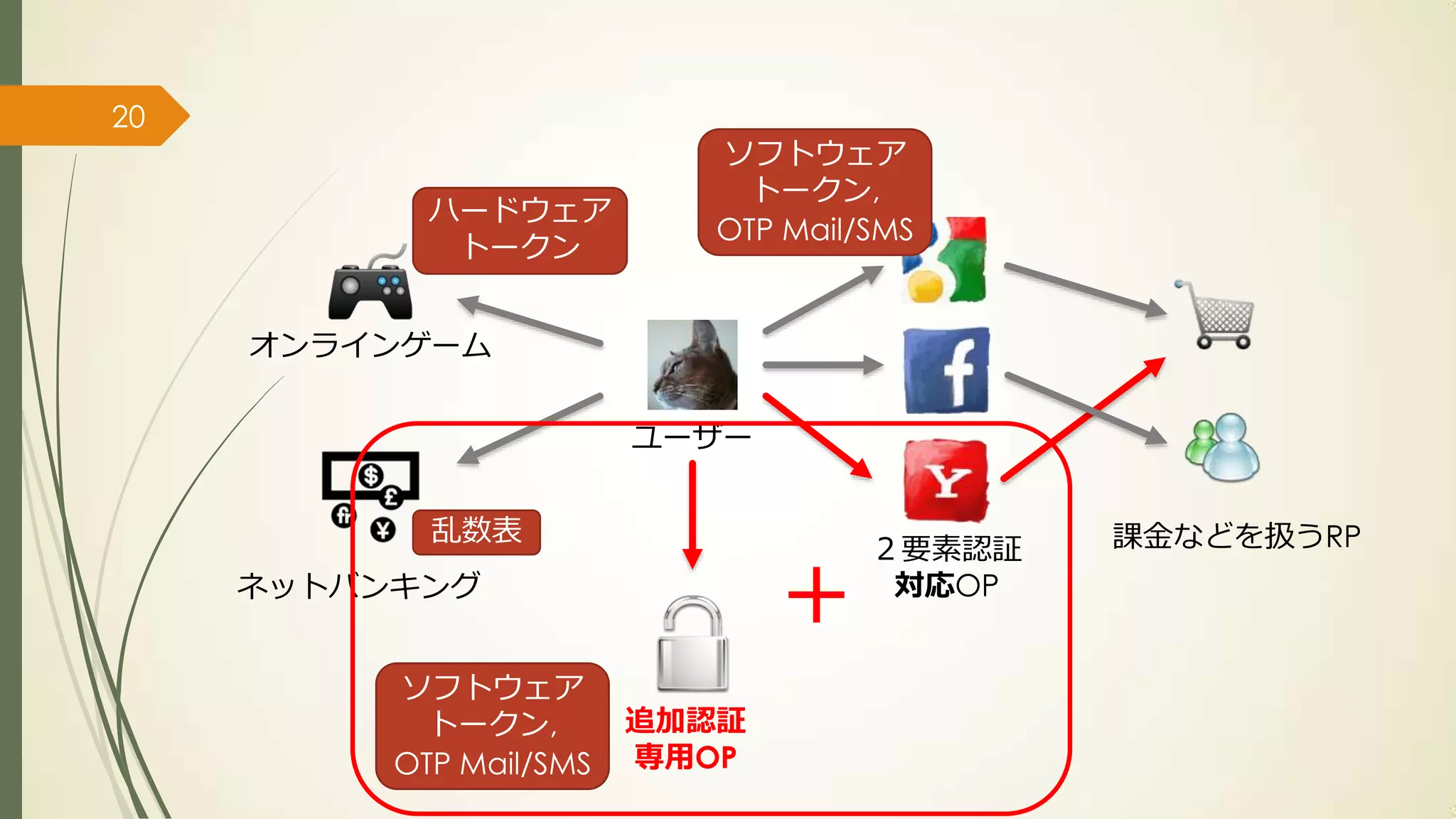

- 20.

20

ソフトウェア

トークン,

ハードウェア

OTP Mail/SMS

トークン

オンラインゲーム

ユーザー

乱数表 課金などを扱うRP

+

2要素認証

ネットバンキング 対応OP

ソフトウェア

トークン, 追加認証

OTP Mail/SMS 専用OP

- 21.

21 まとめ

最大の課題は “めんどくさい”.

OpenID Connectは重要である

追加認証に特化した認証プロバイダ

#idcon 15th ~ YConnect & Future of Authentication ~

- 22.

- 23.

23 SecondAuth

https://2ndauth.openidconnect.info

メールアドレスがあれば登録可能

OTP認証のみ実装

OpenID Connect OP

実装してみて思ったことをいくつか紹介したい

#idcon 15th ~ YConnect & Future of Authentication ~

- 24.

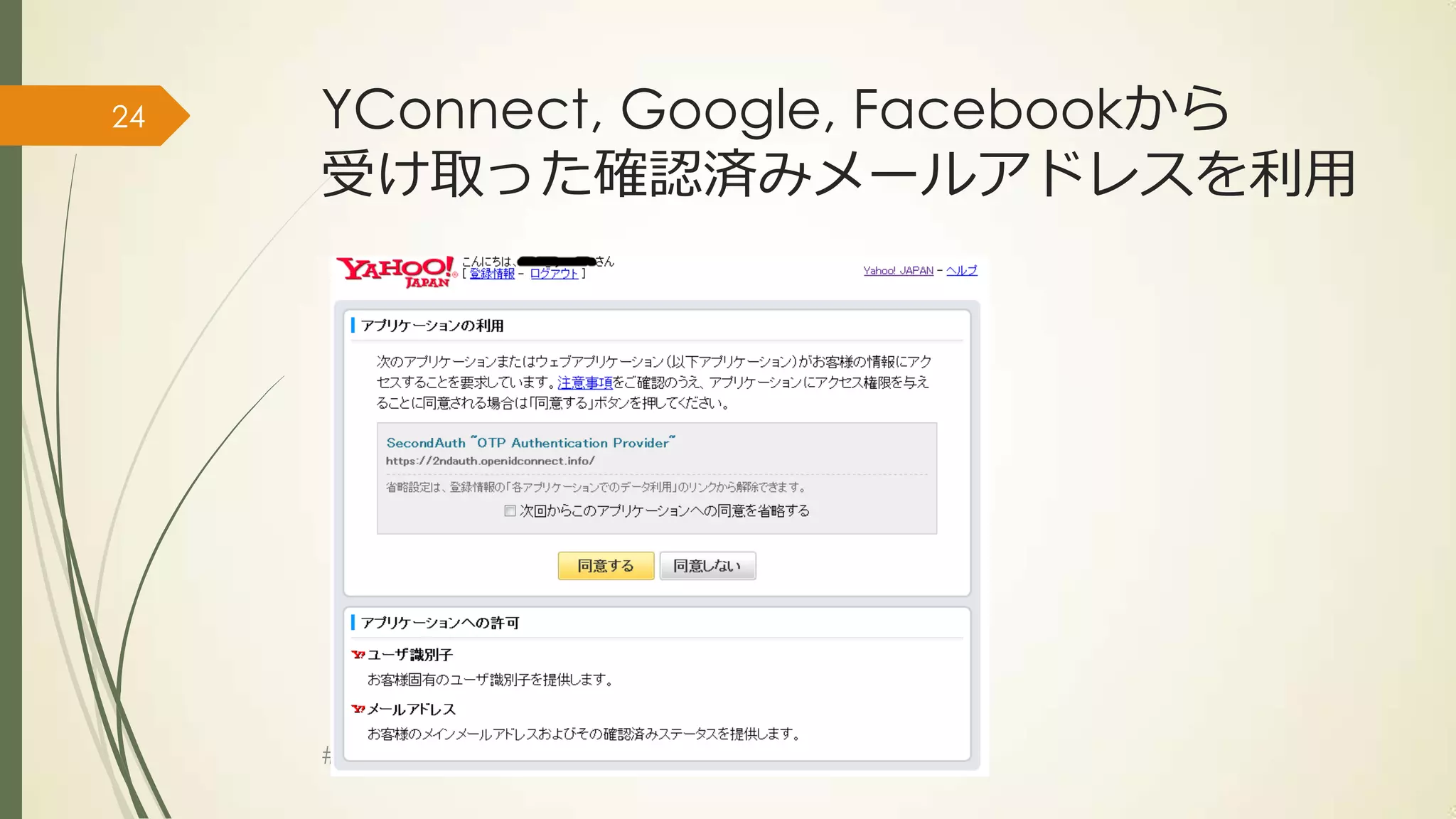

24 YConnect, Google, Facebookから

受け取った確認済みメールアドレスを利用

#idcon 15th ~ YConnect & Future of Authentication ~

- 25.

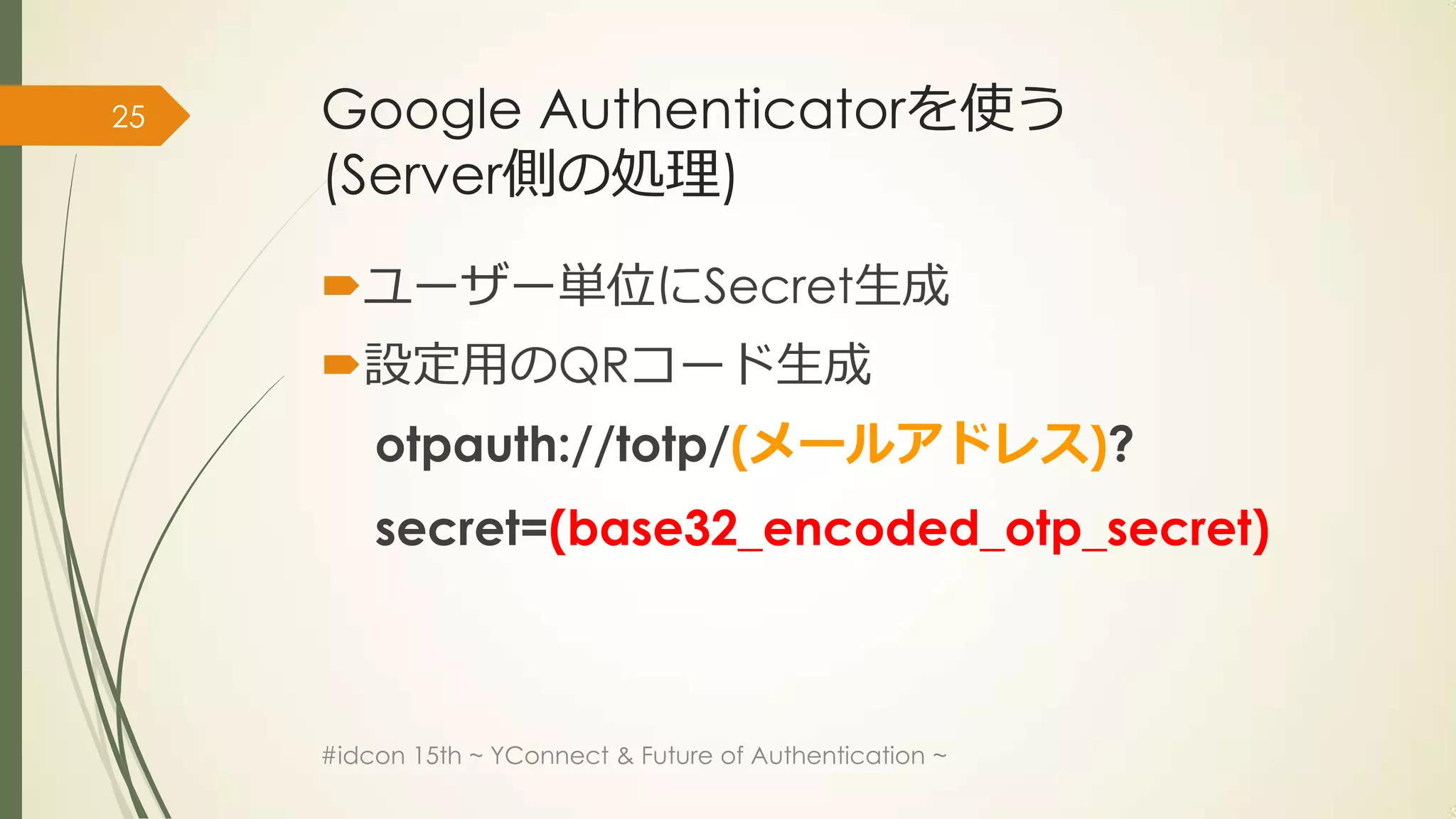

25 Google Authenticatorを使う

(Server側の処理)

ユーザー単位にSecret生成

設定用のQRコード生成

otpauth://totp/(メールアドレス)?

secret=(base32_encoded_otp_secret)

#idcon 15th ~ YConnect & Future of Authentication ~

- 26.

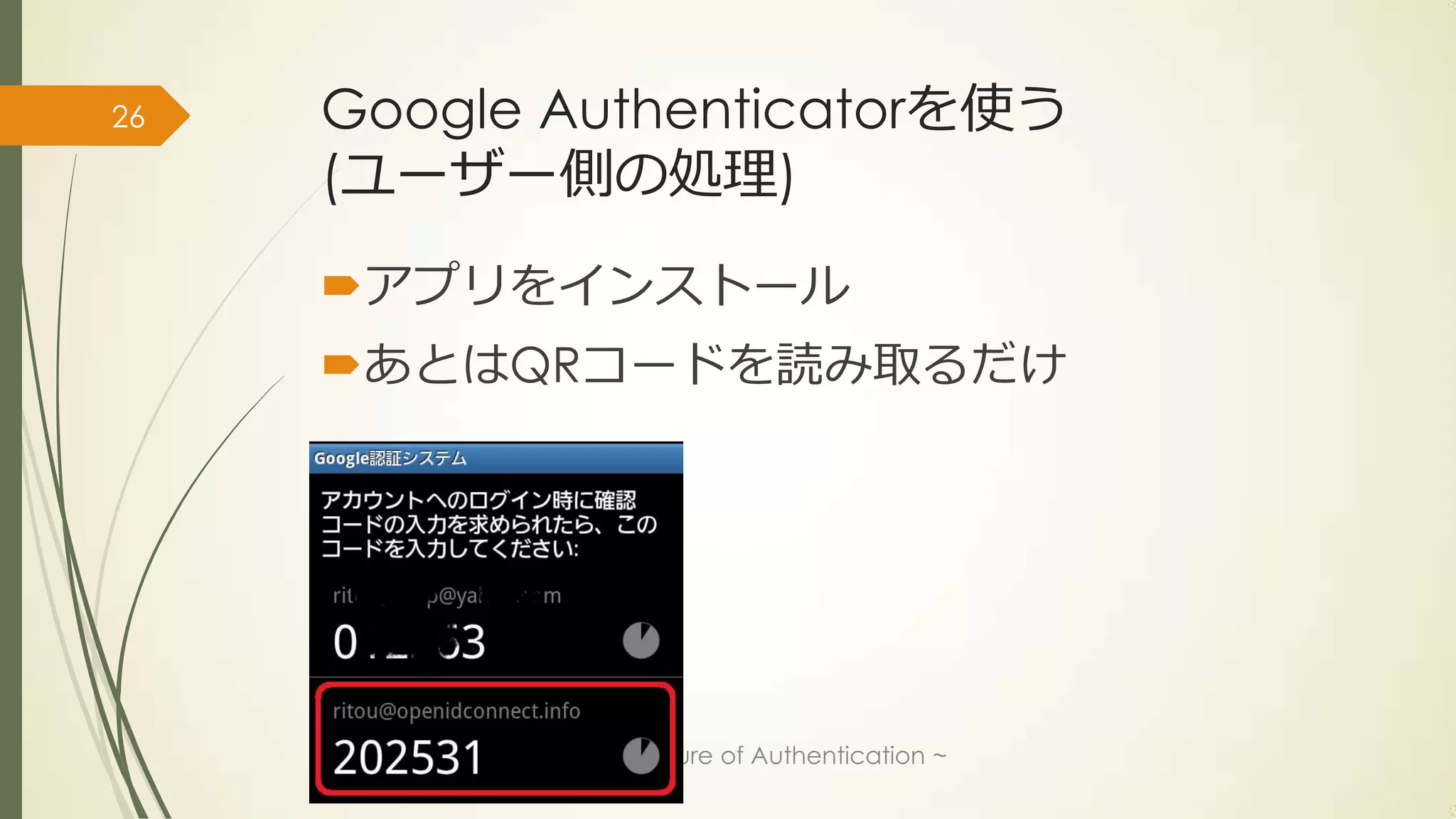

26 Google Authenticatorを使う

(ユーザー側の処理)

アプリをインストール

あとはQRコードを読み取るだけ

#idcon 15th ~ YConnect & Future of Authentication ~

- 27.

27 リモートログアウト

現在アクティブなセッションを一元管理

手元で別の端末をログアウト可能

Facebook、Googleが実装

#idcon 15th ~ YConnect & Future of Authentication ~

- 28.

28 OpenID Connect

Session Management

OPのログアウトをRPから検知するための仕様

AuthZ Responseにセッション識別子

iframe + postMessageを送り続ける

#idcon 15th ~ YConnect & Future of Authentication ~

- 29.

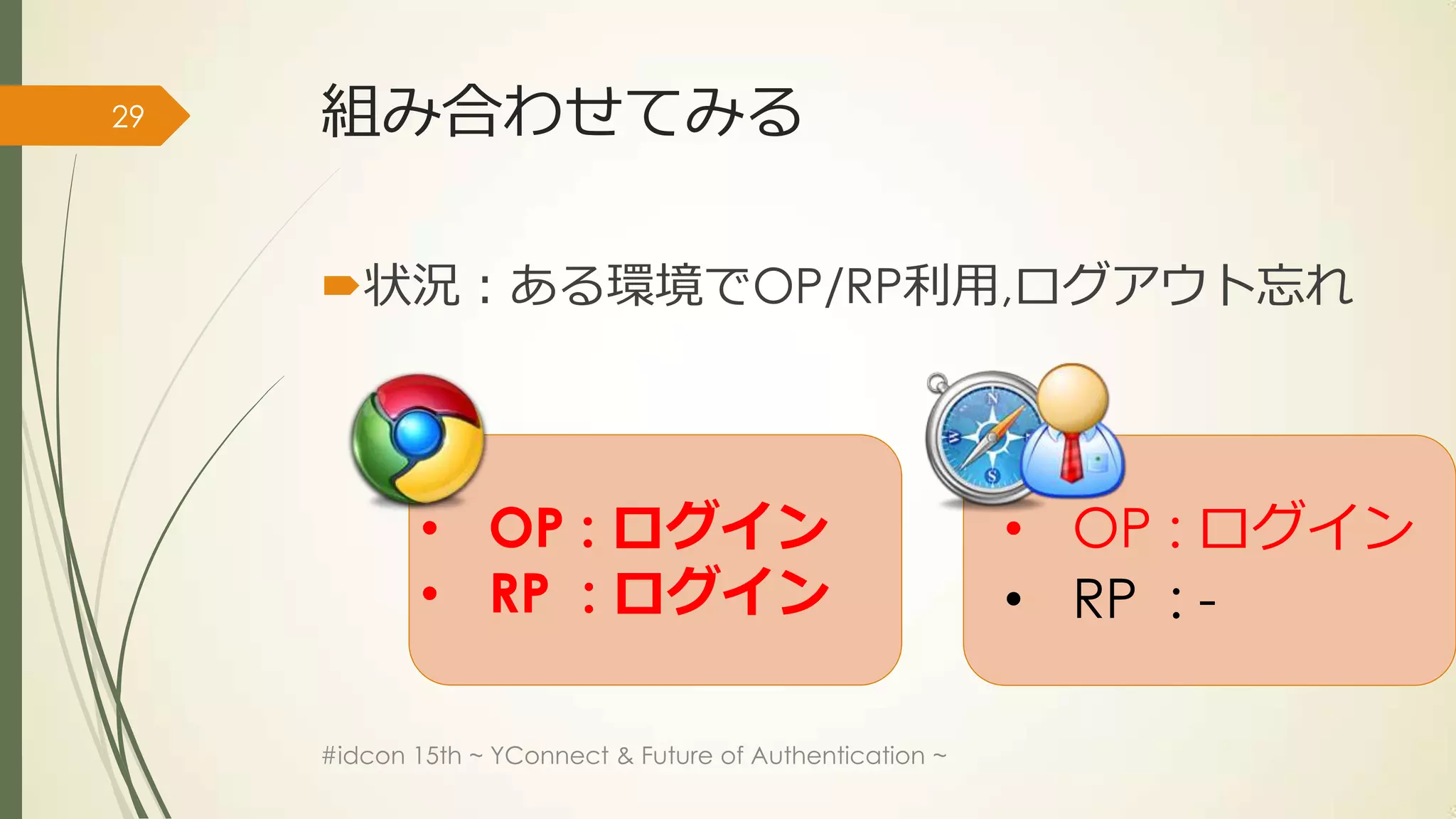

29 組み合わせてみる

状況:ある環境でOP/RP利用,ログアウト忘れ

• OP : ログイン • OP : ログイン

• RP : ログイン • RP : -

#idcon 15th ~ YConnect & Future of Authentication ~

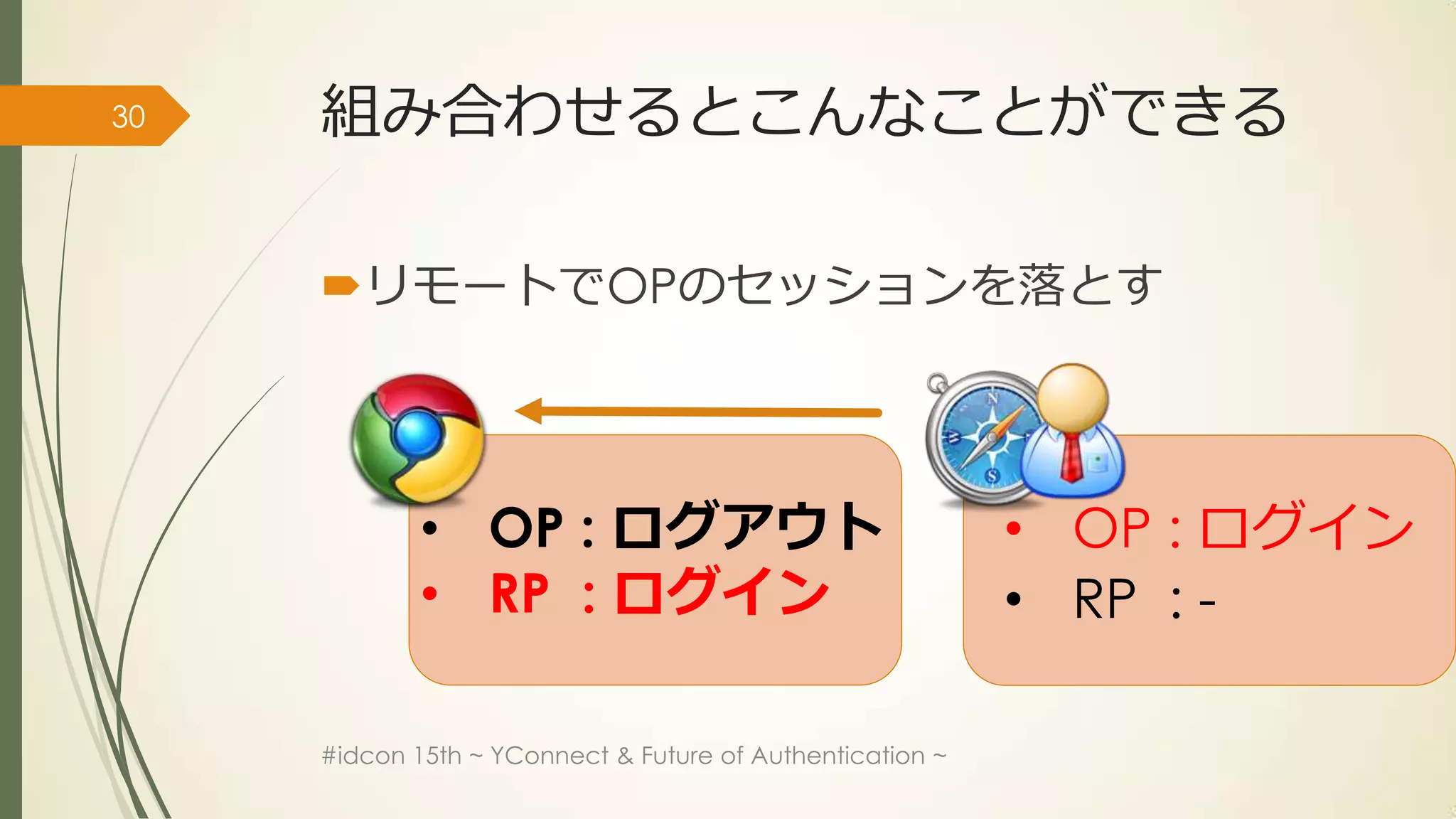

- 30.

30 組み合わせるとこんなことができる

リモートでOPのセッションを落とす

• OP : ログアウト • OP : ログイン

• RP : ログイン • RP : -

#idcon 15th ~ YConnect & Future of Authentication ~

- 31.

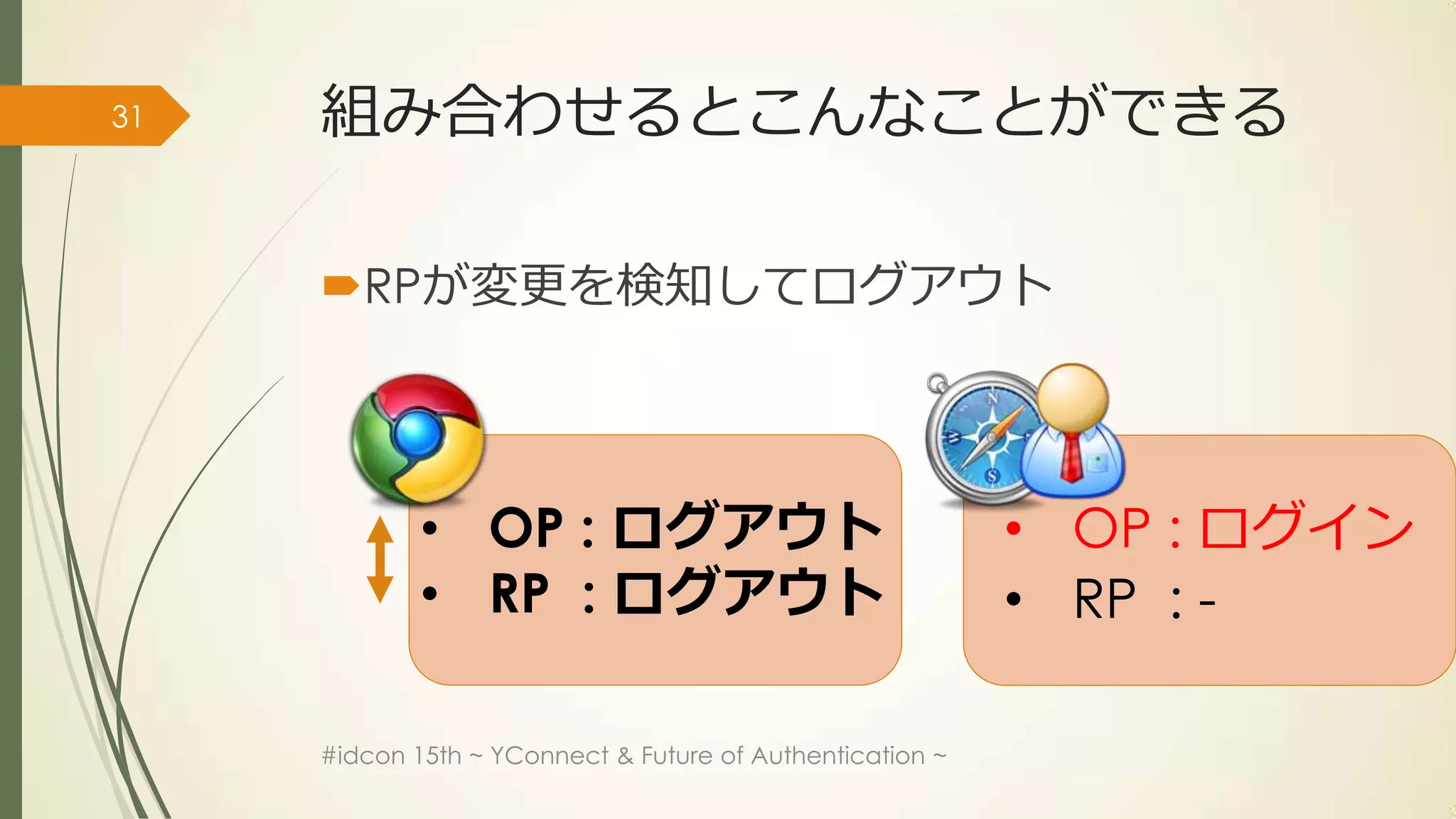

31 組み合わせるとこんなことができる

RPが変更を検知してログアウト

• OP : ログアウト • OP : ログイン

• RP : ログアウト • RP : -

#idcon 15th ~ YConnect & Future of Authentication ~

- 32.

32 作ってみて思ったこと

確認済みメールアドレスは便利

Google Authenticatorは簡単に使える

OIDC Session Management+リモートログ

アウト機能の組み合わせはイケてる

#idcon 15th ~ YConnect & Future of Authentication ~

- 33.

33 もっと技術的な話をしたいあなたへ

#idcon mini のお知らせ

少人数、USTなし、トイレ休憩なし

アンカンファレンスもどき

技術屋が気になることをじっくりと話せる場

次回予定:未定

「#idcon miniも気になる」とつぶやいても

らえばモチベーション上がります

#idcon 15th ~ YConnect & Future of Authentication ~