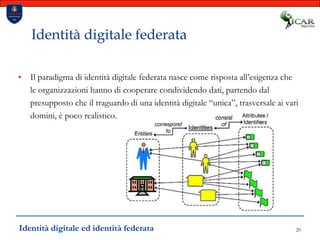

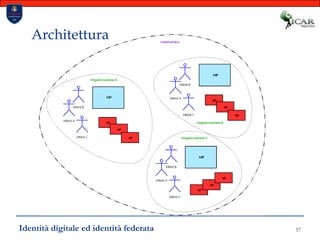

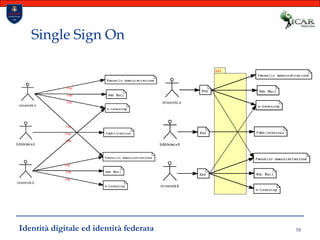

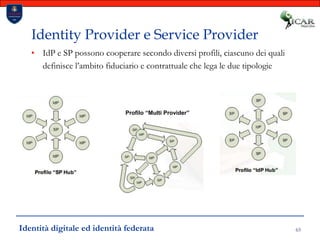

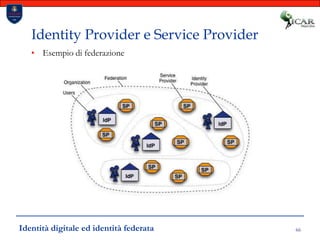

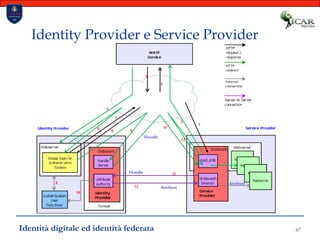

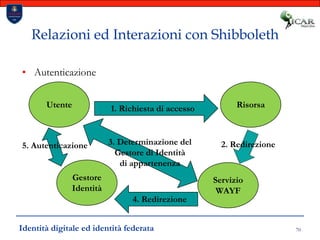

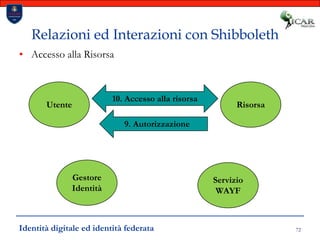

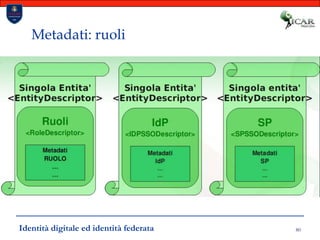

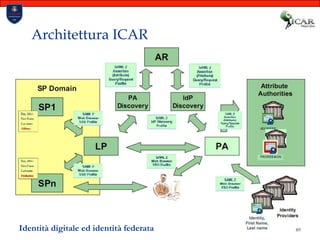

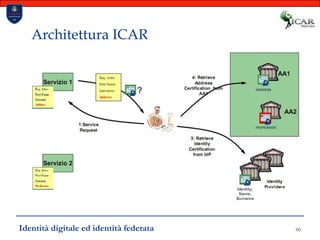

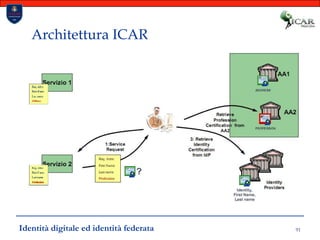

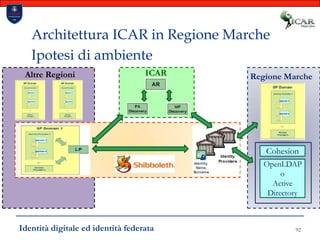

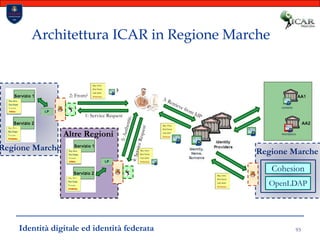

Il documento tratta del progetto Icar, relativo a un sistema federato interregionale di autenticazione, definendo i concetti di identità digitale e federata, i meccanismi di gestione dell'identità e la sicurezza dei dati. Viene presentata l'architettura del sistema, gli scenari applicativi, i vantaggi e svantaggi dell'identità federata, e le normative italiane sulla protezione dei dati. Infine, si esplorano le interazioni tra domini nel contesto della pubblica amministrazione per migliorare l'accesso ai servizi e fondamentali per il rispetto della privacy degli utenti.