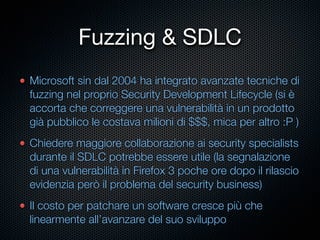

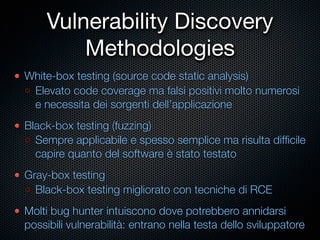

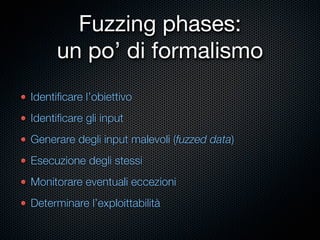

Il documento esplora le tecniche di fuzzing per la scoperta di vulnerabilità software, confrontando metodologie come white-box, black-box e gray-box testing. Viene analizzata l'efficacia del fuzzing, evidenziando il suo utilizzo da parte dei ricercatori di sicurezza e i successi ottenuti, con oltre il 70% delle vulnerabilità Microsoft del 2006 identificate tramite questa tecnica. Infine, vengono illustrate le fasi del fuzzing, i tipi di fuzzer disponibili e l'integrazione delle tecniche di fuzzing nel ciclo di vita dello sviluppo del software.

![Fuzzed data generation:

Mutation-based

E’ il metodo più semplice e veloce (da codare e usare)

Conoscenza scarsa o assente della struttura degli input

Corruzione (random o con una certa euristica) di input/

dati validi

E’ facile che fallisca in protocolli che utilizzano checksum,

CRC, codifiche, bit indicanti la lunghezza di un campo

while [1]; do cat /dev/urandom | nc -vv

target port; done

Esempi: Taof, GPF, FileFuzz, notSPIKEfile](https://image.slidesharecdn.com/3762185-slides-fuzzing-techniques-for-software-vulnerability-discovery-091118225358-phpapp01/85/Fuzzing-Techniques-for-Software-Vulnerability-Discovery-9-320.jpg)