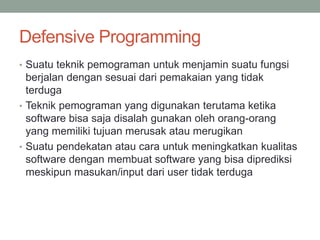

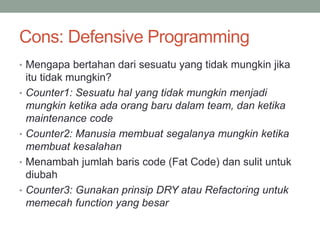

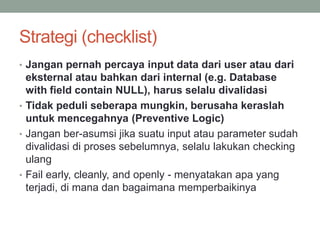

Dokumen ini membahas teknik pemrograman defensif yang bertujuan untuk meningkatkan kualitas perangkat lunak dengan memastikan bahwa aplikasi berfungsi dengan benar bahkan dalam kondisi input yang tidak terduga. Meskipun teknik ini memiliki manfaat dalam mengatasi kesalahan, ada beberapa tantangan seperti peningkatan kompleksitas kode dan kesulitan dalam pemeliharaan. Strategi yang disarankan mencakup validasi input dan penggunaan logika pencegahan.