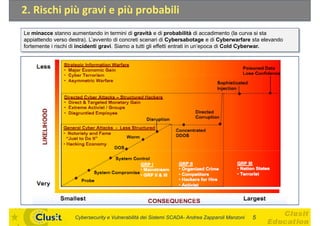

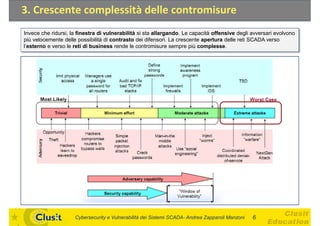

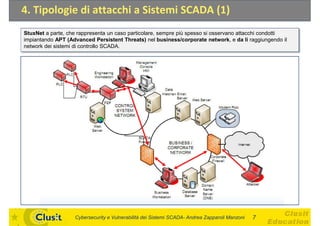

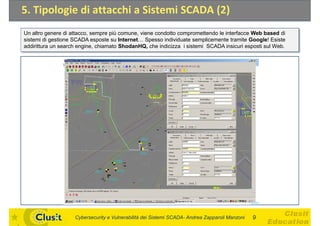

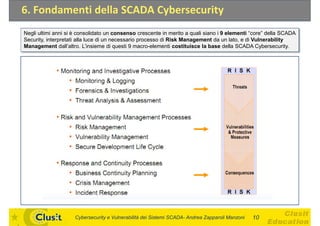

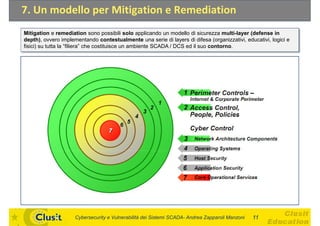

Il workshop organizzato da CLUSIT esplora la crescente vulnerabilità dei sistemi SCADA e l'evoluzione delle minacce informatiche, sottolineando la necessità di un approccio robusto alla cybersecurity. Andrea Zapparoli Manzoni evidenzia l'aumento di attacchi mirati, cyber sabotaggi e il crescente interesse degli hacker, mettendo in rilievo la complessità delle contromisure necessarie. Si propone un modello multi-layer per la mitigazione e la remediation delle minacce nei sistemi SCADA.