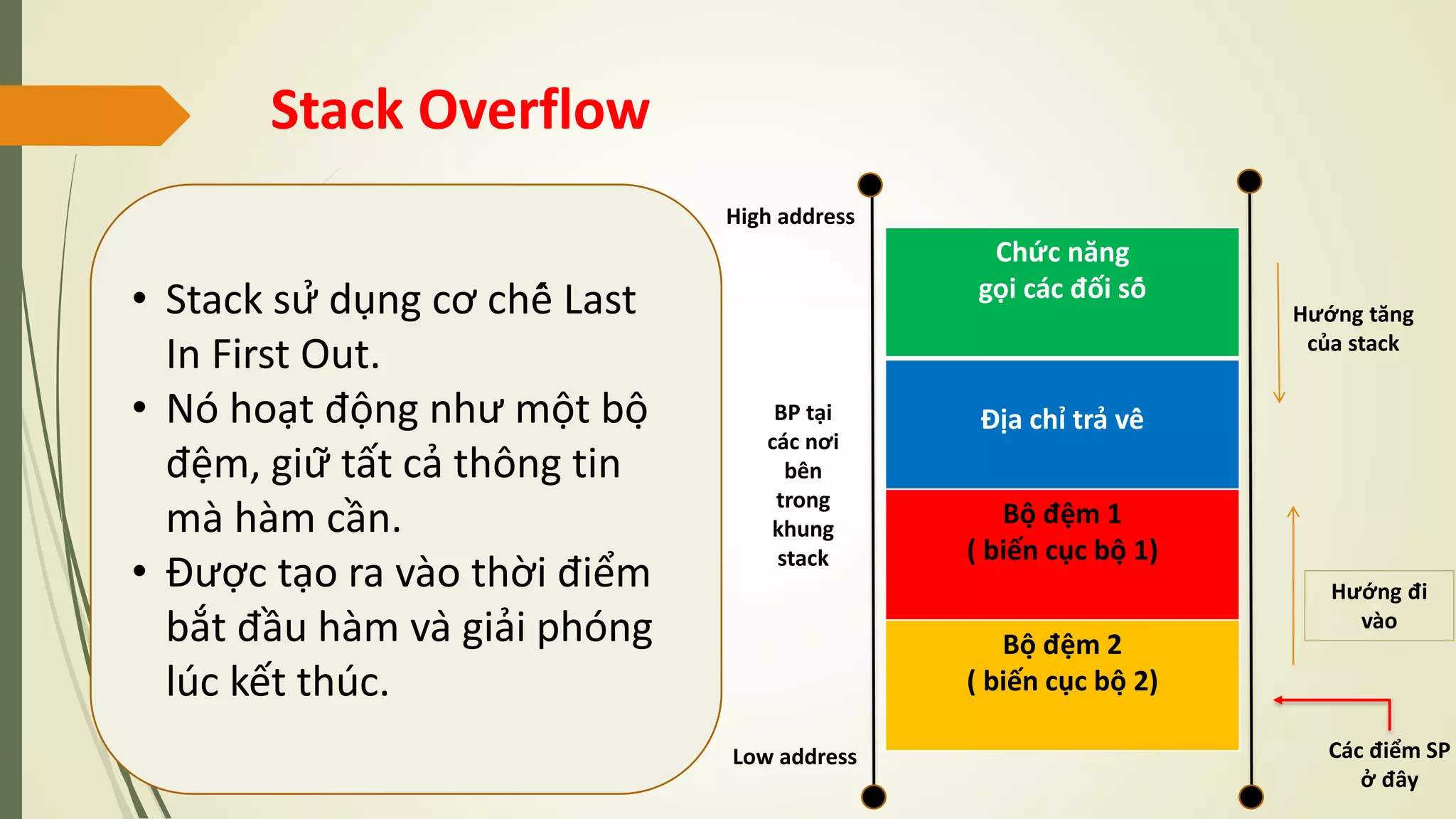

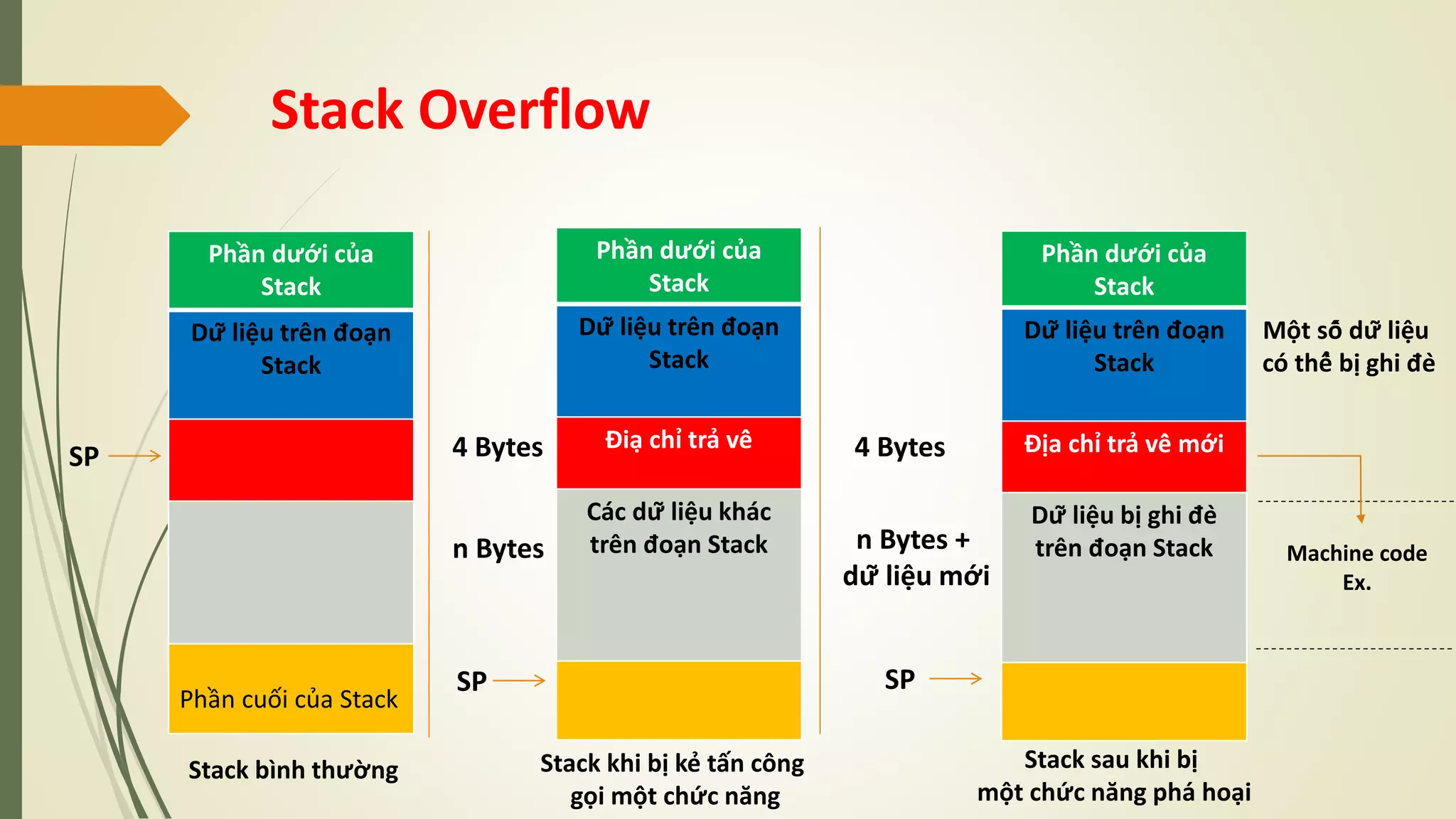

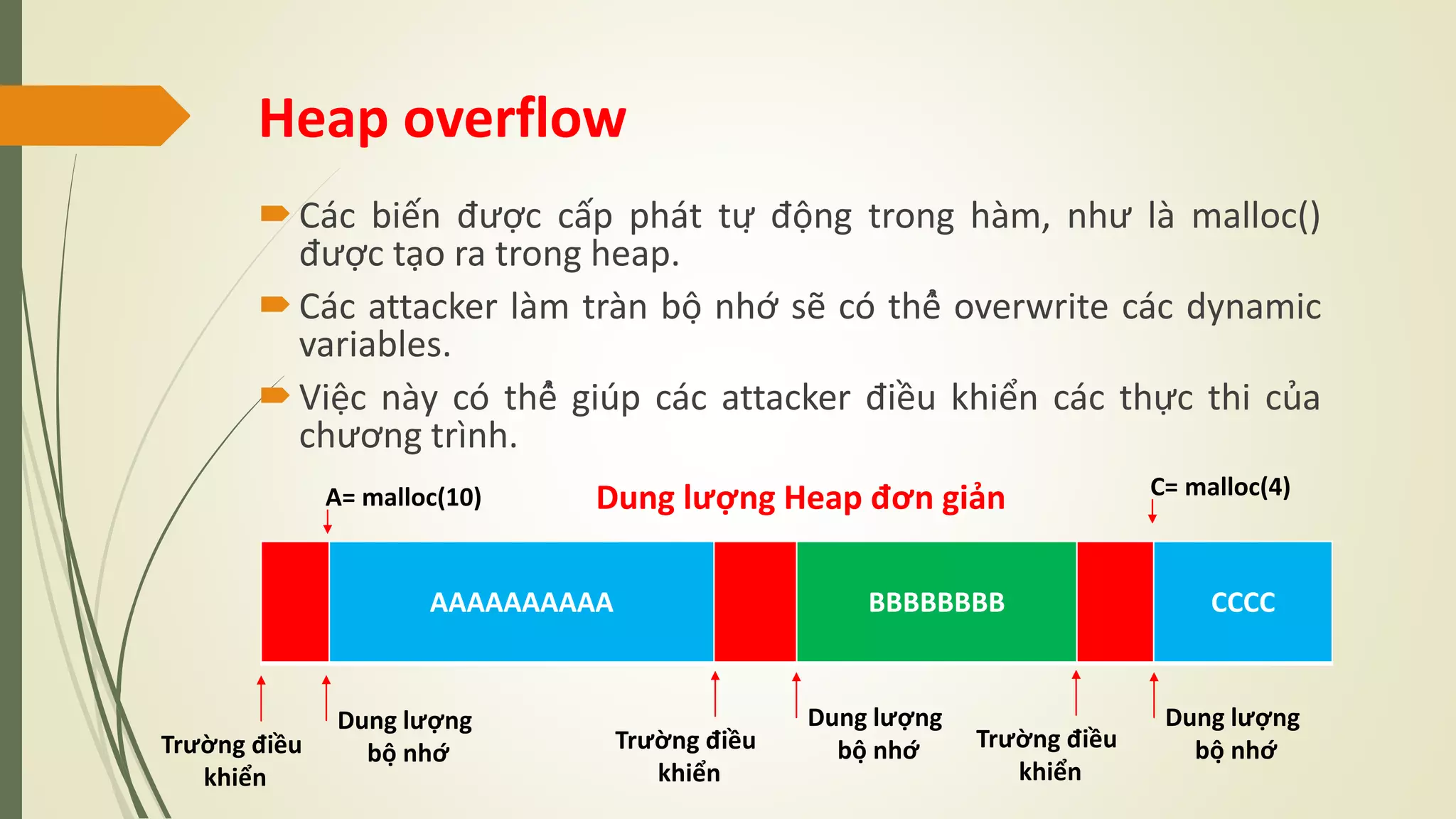

Lỗi tràn bộ nhớ đệm xảy ra khi dữ liệu được lưu trữ vượt ra ngoài kích thước bộ nhớ đệm, dẫn đến ghi đè lên các vùng nhớ khác. Các phương thức như strcpy và các lỗi lập trình có thể bị khai thác để thực hiện các tấn công như stack overflow và heap overflow. Shellcode thường được sử dụng trong các cuộc tấn công này để khai thác lỗ hổng và thay đổi luồng thực hiện của chương trình.

![Mỗi lỗi buffer overflow xuất hiện khi buffer cố gắng cấp phát 1

không gian lưu trữ lớn hơn khả năng lưu trữ của nó.

Example:

#include <stdio.h>

int main(){

char target[5]=“TTTT”;

char attacker[11]=“AAAAAAAAAAAA”;

strcpy(attacker,”DDDDDDDDDDDDDDDDDDDDD”);

printf(“%s ”,target);

return 0;

}

Buffer overflow

Kết quả của chương

trình ???](https://image.slidesharecdn.com/bufferoverflow-160409132653/75/Buffer-overflow-4-2048.jpg)

![Example: int bof(){

char buffer[2];

strcpy(buffer,"AAAAAAAAAAAAAAAAAAAAAAAAAAA");

return 1;

}

int main(int argc, char **argv){

bof();

printf("Let's go :v n");

return 1;

}

Stack Overflow

Kết quả sẽ

như thế nào

nhỉ?](https://image.slidesharecdn.com/bufferoverflow-160409132653/75/Buffer-overflow-9-2048.jpg)

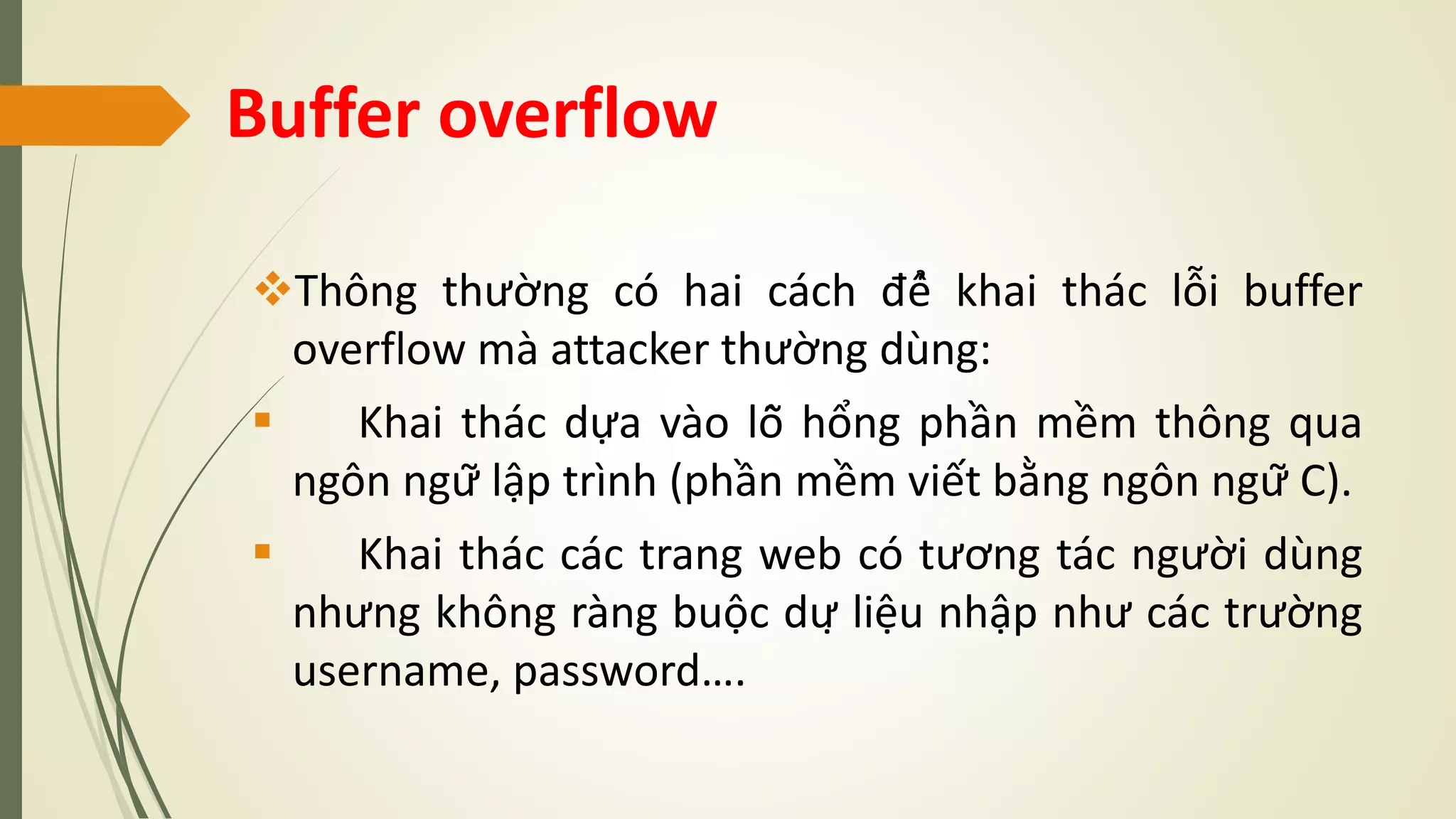

![#include <stdlib.h>

#include <string.h>

#include <stdio.h>

int main(int argc, char **argv[]){

char *input = (char *) malloc(15);

char *output =(char *) malloc(15);

strcpy(output,"normal output");

strcpy(input,"BBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBB");

printf("input at %p: %sn", input, input);

printf("output at %p: %sn", output, output);

return 1;

}

Heap overflow

Example:

Result of

program?](https://image.slidesharecdn.com/bufferoverflow-160409132653/75/Buffer-overflow-12-2048.jpg)