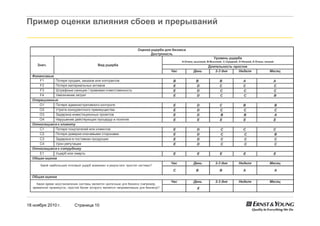

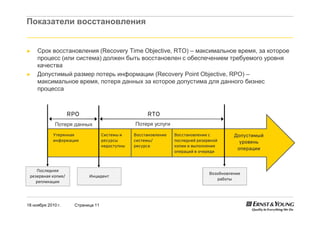

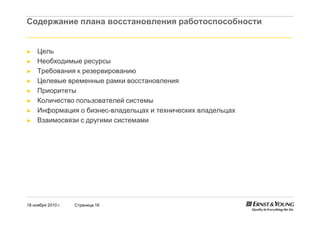

Документ описывает важность планирования непрерывности бизнеса и управления рисками для IT-руководителей. Он выделяет ключевые шаги для разработки планов восстановления и безопасности, а также основные международные методологии и стандарты в этой области. Кроме того, представлены результаты исследования информационной безопасности, идентифицирующие приоритетные направления деятельности на ближайший год.