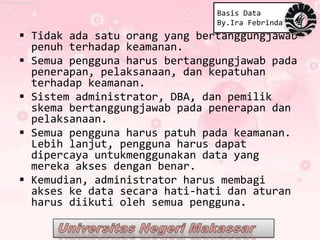

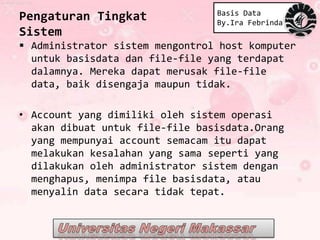

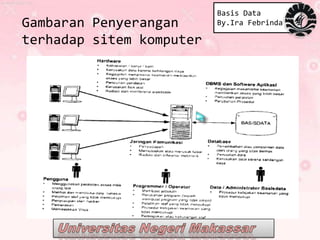

Dokumen ini membahas tanggung jawab keamanan basis data, termasuk peran pengguna, sistem administrator, dan DBA dalam menjaga keamanan data. Terdapat tiga tingkatan pengaturan keamanan: tingkat sistem, basis data, dan aplikasi, serta pentingnya penggunaan privilege dan otentikasi untuk melindungi data. Langkah-langkah pencegahan proaktif juga diuraikan untuk mencegah pelanggaran keamanan, baik yang disengaja maupun tidak disengaja.