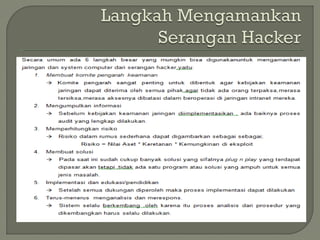

Dokumen ini membahas penyebab dan aspek keamanan terkait dengan meningkatnya kejahatan komputer, termasuk penggunaan teknologi informasi dan jaringan. Beberapa ancaman seperti interupsi, intersepsi, dan modifikasi dijelaskan, serta prinsip-prinsip keamanan yang perlu diterapkan untuk melindungi sistem komputer. Selain itu, terdapat perbedaan antara hacker dan cracker beserta etika yang harus dipegang oleh seorang hacker.