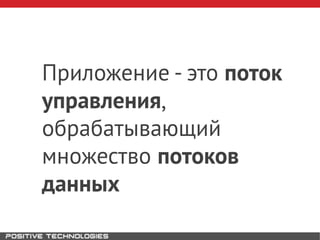

Документ обсуждает уязвимости в коде .NET и методы их выявления, включая примеры кода, демонстрирующие уязвимости к SQL-инъекциям и недостаткам контроля доступа. Основное внимание уделяется связи между недостатками, угрозами, уязвимостями и рисками для безопасности приложений. Автор подчеркивает важность эффективного контроля выполнения правил и предостерегает разработчиков от создания кодовых недостатков.

![Какой из фрагментов кода уязвим?

1)

var cmd = new SqlCommand("SELECT Value FROM Discounts WHERE CouponCode = '" +

Request["CouponCode"] + "'");

var connection = new SqlConnection(connectionString);

connection.Open();

cmd.Connection = connection;

var couponValue = cmd.ExecuteScalar();

...

2)

var cmd = new SqlCommand("SELECT Value FROM Discounts WHERE CouponCode =

@CouponCode");

cmd.Parameters.AddWithValue("@CouponCode ", Request["CouponCode"]);

var connection = new SqlConnection(connectionString);

connection.Open();

cmd.Connection = connection;

var couponValue = cmd.ExecuteScalar();

...](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-6-320.jpg)

![Какой из фрагментов кода уязвим?

1)

[Authorize(Roles = "All")]

public ActionResult SomeAction()

{

...

return View();

}

2)

[Authorize(Roles = "Baz, Qux")]

public ActionResult SomeAction()

{

...

return View();

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-7-320.jpg)

![Уязвимость к RCE?

var code = wrapCode("Foo", "Bar", "Qux", Request["code"]);

var provider = new CSharpCodeProvider();

var compilerParams = new CompilerParameters

{

GenerateInMemory = true,

GenerateExecutable = false

};

var results = provider.CompileAssemblyFromSource(

compilerParams, code);

if (!results.Errors.Any())

{

var o = results.CompiledAssembly.CreateInstance("Foo.Bar");

var mi = o.GetType().GetMethod("Qux");

mi.Invoke(o, null);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-8-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-14-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-15-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-16-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-17-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-18-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-19-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-20-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-21-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-22-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-23-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-24-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-25-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-26-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-27-320.jpg)

![Потоки управления

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-28-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-29-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-30-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-31-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-32-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-33-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-34-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-35-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-36-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-37-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-38-320.jpg)

![Потоки данных

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm = Request.Params["parm"];

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-39-320.jpg)

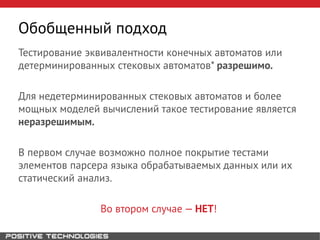

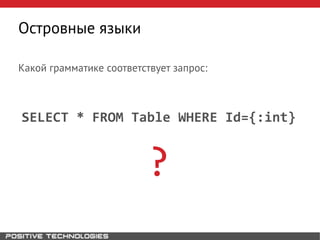

![Островными – называются языки, грамматики которых

описывают правила распознавания отдельных выражений

(«островов»), окруженных выражениями, принадлежащими

другому языку («морем»).

string.Format("SELECT * FROM Table WHERE Id= {0}", Request["Id"]);

море (C#) остров (SQL) море (C#)

Работа с любыми выходными данными сводится к

формированию текста на островном языке, а также

приводит к образованию новых островных языков, т.к.:

острова с параметрами являются верхнеуровневыми

островными языками

Островные языки](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-55-320.jpg)

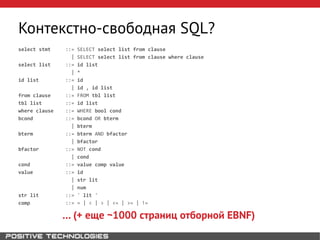

![SELECT * FROM Table WHERE Id=[0-9]+

Море Остров

Явное выделение всех островных грамматик облегчает

реализацию контроля выходных данных

Чтобы реализовать достаточный и эффективный контроль

выходных данных, в общем случае, необходимо взять из

основной островной грамматики правила, описывающие

разбор токена, в который попадают входные данные и

обеспечить невозможность их выхода за пределы этого

токена.

Регулярная, островная!](https://image.slidesharecdn.com/anexceptionallysimpletheoryofappsec-150626094337-lva1-app6892/85/AppSec-NET-61-320.jpg)