More Related Content

PDF

Windows Azure 上でのVPN 接続方法 PDF

PDF

PDF

PDF

PPTX

ownCloud 負荷測定検証レポート FUJITSU Storage ETERNUS CD10000 PPTX

PDF

Ubuntuとコンテナ技術 What is LXD? and Why? 2015-12-08 What's hot

PDF

Apache CloudStack 4.0 インストール(ver0.5) PDF

PDF

Raspberry pi で始める v sphere 7 超入門 PDF

VMwareで手っ取り早く社内システムをHAサーバ化してみました (bpstudy#38) PDF

“bcache”を使ってSSDの速さと HDDの大容量のいいとこどり 2015-12-12 PPTX

PPTX

ownCloud のあれこれ July Tech Festa 2016 PDF

ODP

PDF

「おれのクラウド」今日から始めるオブジェクトストレージ PDF

PDF

PPTX

PDF

PDF

Havana版 RDO-QuickStart-2 (140421-Havana-RDO-QuickStart-2.pdf) PDF

PPTX

PDF

XenServerとZFSストレージでサーバ仮想化 - OSC2011 Tokyo/Spring 自宅SAN友の会(後半) PPT

PDF

Viewers also liked

PPTX

PDF

Noções de Administração: Gestão de Projetos (aula 5) PDF

Noções de Administração: Gestão por Processos (aula 3) PDF

Banco de Dados II: Generalização e Especialização (aula 3) PDF

Subscriber Identity Module PPTX

Unit 4. Operators and Expression PDF

DOC

DOCX

PDF

OpenDaylightを用いた次世代ネットワーク構成管理の考察 PDF

DOC

PPTX

PDF

CDH internship review 100615 Similar to 仮想ネットワーク構築8枚slide

PDF

PDF

PDF

Vyatta and Virtualization 仮想環境でのVyatta PDF

PDF

富士市役所のクライアント仮想化への取り組み ~ノート型ゼロクライアントとICカードログオン~ PDF

PDF

PPTX

PDF

SaaS/クラウドコンピューティングでのオープンソース活用とセキュリティ PDF

Apache cloudstack4.0インストール PDF

PDF

Wakame Project - 自作クラウド研究会 PDF

PDF

2010-11-02 第1回クラウドコンピューティング基盤シンポジウム(品川) PDF

Wakame-VDC / Open Source Conferense 2012 - Cloud (JP) PDF

PDF

JITA(日本産業技術振興協会)講演会資料:クラウドコンピューティングにおける仮想マシンのセキュリティ PDF

試して学べるクラウド技術!Eucalyptus/GlusterFS PDF

PDF

仮想ネットワーク構築8枚slide

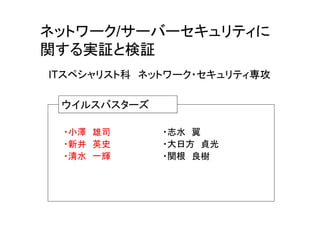

- 1.

- 2.

② 目的

仮想化技術を学生の立場でも安価に実現できるようになった

仮想化のメリット、デメリットを理解することで用途に合ったサーバー構築技術を身に着ける。

セキュアなネットワークを組めるようにすることが目的。

導入したハードウェア・ソフトウェア

①物理的なパソコンは2台のみ ②仮想化構築は無償ソフトウェアや ③侵入されにくい環境を作る

OSSを使う

① ☆ネットワークの切り分け

☆コンテンツへのアクセス制限

② ☆ファイアーウォールの導入・設定

☆侵入検知(IDS)システムの導入

☆サーバーソフト(Apache)の設定見直し

背景技術(仮想化の概要)&今回の構成

今回の構成 説明

普通のパソコン ①ホストOS上に仮想OSの土

仮想OS 仮想OS 仮想OS CentOS6.2×3台

台となる「VMware」と呼ば

れるソフトウェアを入れる

事で、独立したOS環境を得

仮想化ソフトウェア VMware

ることができる。

②仮想OSは外部から見ると

ホストOS Windows7(32bit)

1台のPCとして認識されるの

で固有のipアドレスを振るこ

各種ハードウェア CPU:Core-i3(2core) とができる。

Mem:4GB ③ホストOSを必要としない

ハイパーバイザー型の仮想

②台 化ソフトウェアもある。

- 3.

③ 2台の仮想PCの役割①

ネットワーク構成図(簡易Version)

PC_01の役割 Webサーバー コンテンツサーバー①

《ファイアーウォール》

外部ネットワークからの入り口で不正アクセスや攻撃の初歩を防ぐ。

《Webサーバー》

利用者が見るWebページを公開するサーバー。

このサーバーはコンテンツサーバーから送られてくるファイルやペー

ジデータを利用者に提供する中継地点として機能する。

《DNSサーバー》 ファイアーウォール コンテンツサーバー②

内部・外部のネットワークでIPアドレス⇔ドメイン名を解決する。

PC_02の役割 外部のネットワーク

DNSサーバー DBサーバー

《コンテンツサーバー》

Webサーバーの要求に応じて適切なデータを渡す。

必要があればDBサーバー内のデータもセットで渡す。

コンテンツサーバーを2台設けた理由

・①と②でコンテンツをミラーリングする。

・1台に負荷がかからないように分散アクセスさせる。 PC_01 PC_02

《DBサーバー》

コンテンツサーバー①②の要求に応じて適切なデータを受け渡す。

5枚目=PC_01の環境 6枚目=PC_02の環境

- 4.

④ 2台の仮想PCの役割②

ネットワーク構成図(詳細Version)

- 5.

⑤ PC_01の構成

《ファイアーウォール》 実働概要(おこなった対策)

OS ☆外部からの想定しうる挙動を検討 ☆内部からの想定しうる挙動を検討

⇒CentOS6.2 ☆改ざん、不正アクセスを防止する ⇒内部のコンテンツサーバー、DBサーバーから

ファイアーウォールソフト ⇒外部からはWebサーバーとDNSサーバーのみ ファイアーウォールの外には出ることができな

⇒iptables アクセスできる。 い設定を施した。

☆コンテンツサーバー先の接続をコントロール

《Webサーバー》 実働概要(設定の内容) する

OS ☆コンテンツの受渡し(データは保存しない) ⇒ロードバランシングの設定を施すことにより

⇒CentOS6.2 ⇒Apacheのモジュールであるリバースプロキシ コンテンツサーバー①②に交互にアクセスさせ

サーバーソフト 機能を利用する。これによって外部から直接コ ることが可能。片方にかかる負荷を減らすこと

⇒Apache2.2 ンテンツにアクセスすることを防ぐ。 ができる。

《DNSサーバー》 実働概要

OS 外部と内部の名前解決。

⇒CentOS6.2 内部はコンテンツサーバーやDBサーバーのIPア

サーバーソフト ドレスをドメイン名に解決することによりIP構

⇒BIND9.8.1 成などを見せることを防ぐ。

内部のネットワーク

外部のネットワーク

PC_02へ続く

- 6.

⑥ PC_02の構成

《コンテンツサーバー》 実働概要(コンテンツ環境)

OS ☆コンテンツを閲覧する環境構築 ☆DBサーバーとの連携を考える

CentOS6.2 ⇒多くのWebページで使われているPHP環境 ⇒phpmyadminというデータベースをブラウザ上

サーバーソフト に加えた。 で閲覧・編集可能なソフトウェアを導入した。

Apache2.2他 ☆ファイルをやり取りする環境の構築 これによってDBサーバーを直接操作しなくても

☆ファイル管理に関するセキュアな通信 稼働状況、管理が出来る。

⇒ファイルサーバー(FTPサーバー)を置くこ

とで内部、外部からデータを貯めることが可能。

ファイルのやり取りを暗号化するためにFTPSを

使い認証からファイル転送まで暗号化された環

境をおこなう

《DBサーバー》 実働概要

OS DBサーバーなので個人情報データや中核となる

⇒CentOS6.2 データが数多く格納されている。

サーバーソフト 上記を踏まえたうえで

⇒MySQL5.1.61 ☆DBサーバーへのアクセス制限

⇒MySQLへのアクセスは特定のユーザーのみに

許可する。

内部のネットワーク

PC_01から

- 7.

⑦

検討予定事項

仮想化の配布

今回の環境は特定の環境で稼働するので配布することにより検証や学習環境に

活用してほしいと考えています。

ダウンロード環境を作成

起動方法、環境構成などを指示

検証、実証

- 8.

⑧

考察

①インフラ部分を構築する際にVMwareの仕様と仮

想スイッチの理解に苦労した。

これはVMware特有の環境とWindowsのネットワーク

デバイスの認識が原因だった。

②セキュリティー対策を検討すると「どこから攻撃対

象が来るのか」という観点を考えると内部と外部で目

的の違いが見えて構築の幅を考える必要を迫られ

ることが多かった

感想

①VMwareに限らず、見えない部分の挙動などが

目立ち、構築後に振り回される問題が多かった。

②どうして?どうして繋がらないの!?という半ば

ヒステリックな挙動に陥った班員を多く見た。