More Related Content

PDF

安全な"○○でログイン"の作り方 @ NDS in Niigata #1 PDF

池澤あやかと学ぼう!: はじめてのOAuthとOpenID Connect - JICS 2014 PDF

OAuth認証再考からのOpenID Connect #devlove PDF

これからのネイティブアプリにおけるOpenID Connectの活用 PDF

OpenID ConnectとAndroidアプリのログインサイクル PDF

PDF

マイクロWebアプリケーション - Developers.IO 2016 PDF

What's hot

PDF

サバフェス 2016 Yahoo! ID連携のご紹介 〜OpenID Connect入門〜 PDF

PDF

OpenID Connect 入門 〜コンシューマーにおけるID連携のトレンド〜 PDF

PDF

エンタープライズIT環境での OpenID Connect / SCIM の具体的実装方法 idit2014 PDF

OpenID TechNight Vol. 11 - Call to Action PPTX

『OpenID ConnectとSCIMのエンタープライズ実装ガイドライン』解説 PDF

Yahoo! JAPANのOpenID Certified Mark取得について PPTX

PDF

Standard-based Identity (1) PDF

PDSを実現するにあたっての技術動向の紹介 (OAuth, OpenID Connect, UMAなど) PDF

実装して理解するLINE LoginとOpenID Connect入門 PDF

JWT Translation #technight PDF

PDF

ID & IT 2013 - OpenID Connect Hands-on PDF

IETF94 M2M Authentication関連報告 PDF

PDF

PDF

OpenID-TechNight-11-LT-mixi PDF

なぜOpenID Connectが必要となったのか、その歴史的背景 Similar to YAPC::Tokyo 2013 ritou OpenID Connect

PDF

PDF

OCHaCafe#5 - 避けては通れない!認証・認可 PDF

OAuth / OpenID Connect (OIDC) の最新動向と Authlete のソリューション PDF

PDF

PPTX

OIDC(OpenID Connect)について解説① PPTX

OpenID ConnectとSCIMのエンタープライズ利用ガイドライン PDF

利用者本位のAPI提供に向けたアイデンティティ (ID) 標準仕様の動向 PPTX

PDF

アイデンティティ2.0とOAuth/OpenID Connect PDF

Cloud Identity Summit 2012 TOI PDF

PDF

エンタープライズITでのOpenID Connect利用ガイドライン PPT

PPTX

既存RailsアプリをSSO化して、本番環境で活用した話【WESEEK Tech Conf #12】 PDF

OpenID Connect Summit Transfer of Information PDF

PDF

OAuth / OpenID Connectを中心とするAPIセキュリティについて #yuzawaws PDF

PPTX

OpenID Connect Flowの種類と使い道 More from Ryo Ito

PDF

idcon mini vol3 CovertRedirect PDF

Idcon 17th ritou OAuth 2.0 CSRF Protection PDF

なんとなくOAuth怖いって思ってるやつちょっと来い PDF

#idcon 15th ritou 2factor auth PDF

Open id connect claims idcon mini vol1 PDF

OID to OIDC idcon mini vol1 PDF

Account Chooser idcon mini Vol.1 PDF

PDF

UserManagedAccess_idcon13 PDF

PDF

PDF

PDF

The Latest Specs of OpenID Connect at #idcon 9 PDF

OAuth 2.0 MAC Authentication PDF

OAuth 2.0 Dance School #swj PDF

PDF

Summary of OAuth 2.0 draft 8 memo PDF

Introduction of OAuth 2.0 vol.1 PDF

PDF

YAPC::Tokyo 2013 ritou OpenID Connect

- 1.

- 2.

自己紹介

● Ryo Ito(@ritou)

○ 株式会社ミクシィ 研究開発グループ

○ OpenID ファウンデーション・ジャパン エヴァンジェリスト

○ http://d.hatena.ne.jp/ritou/

○ @IT デジタル・アイデンティティ技術最新動向

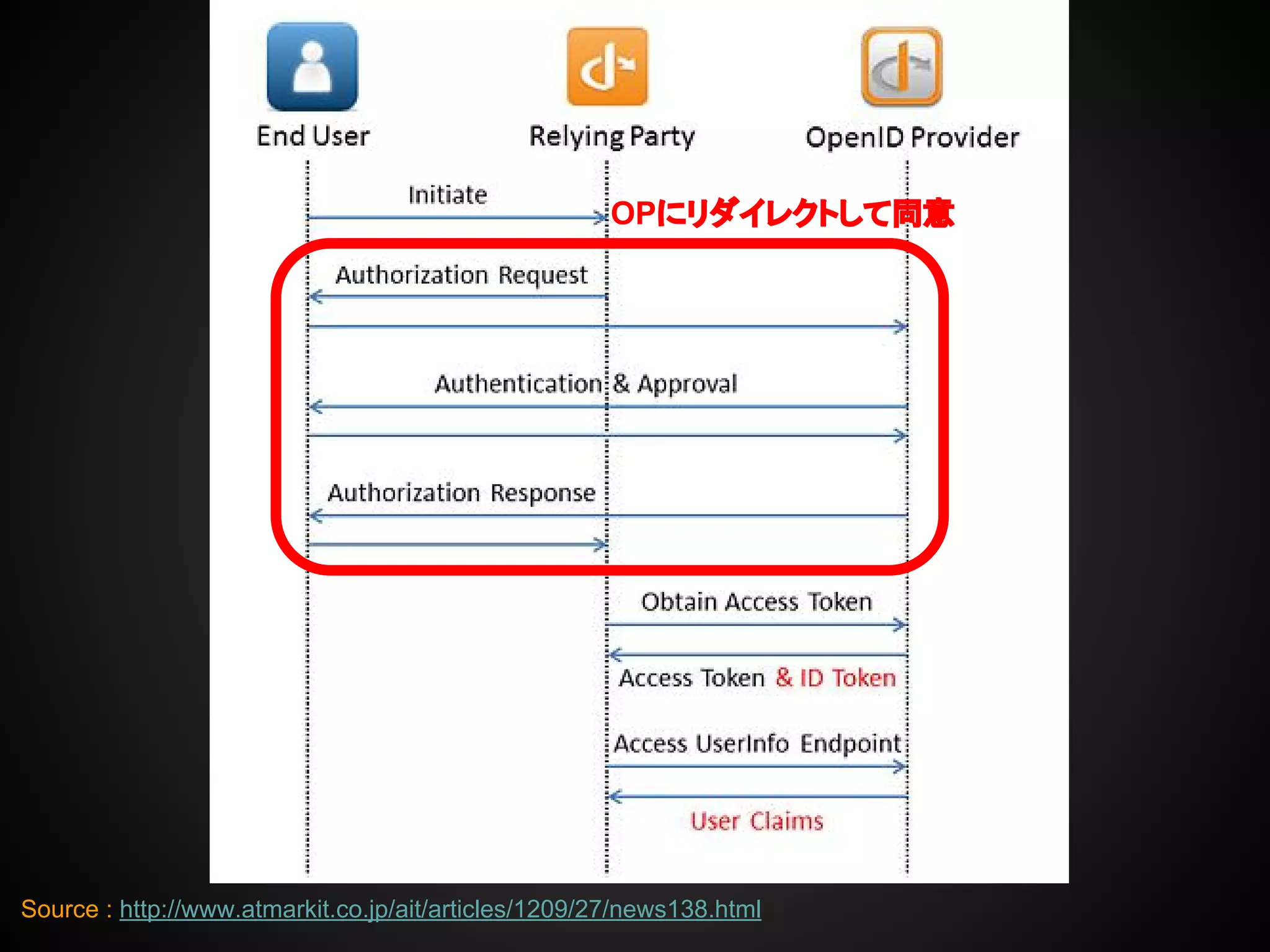

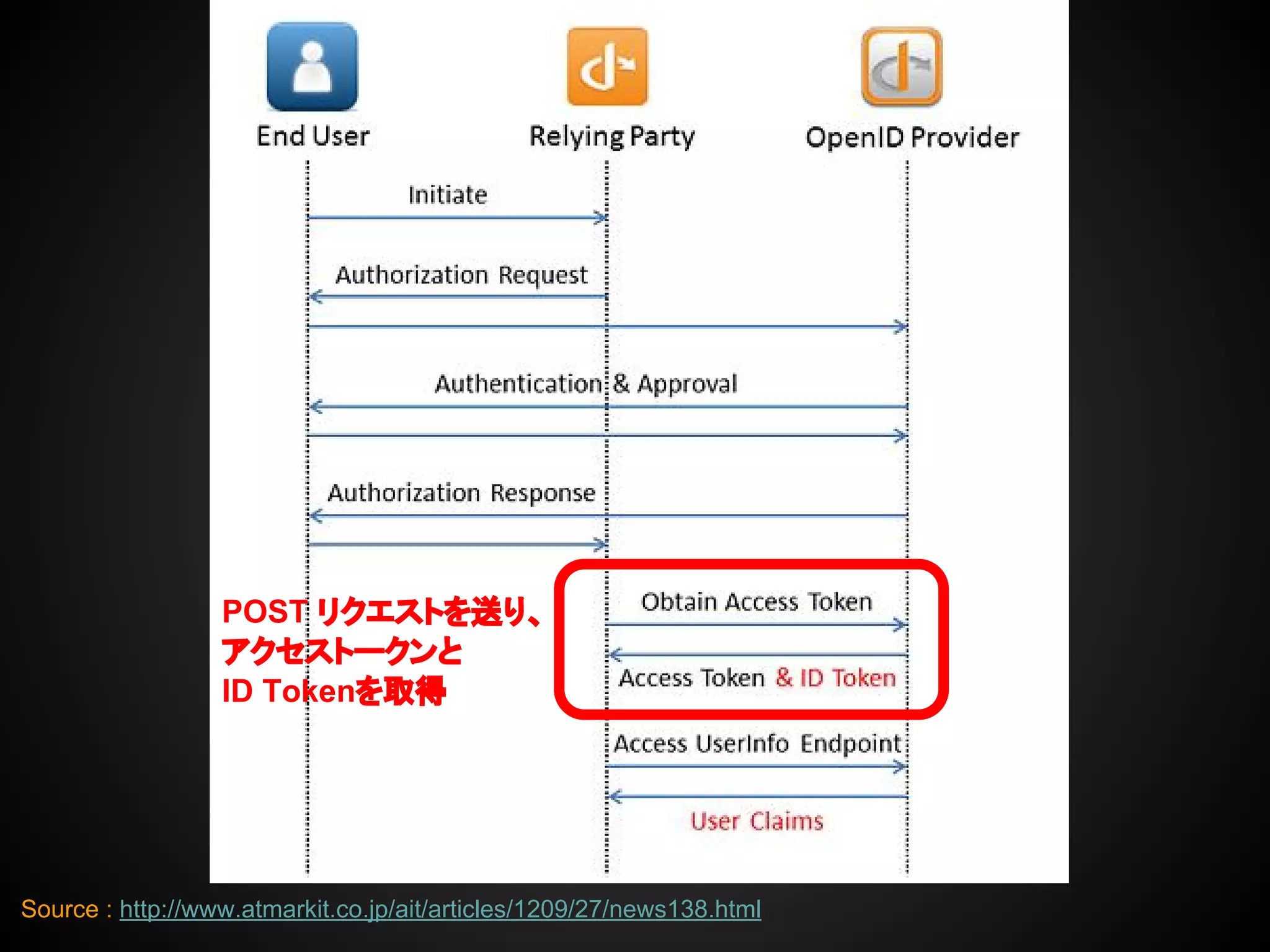

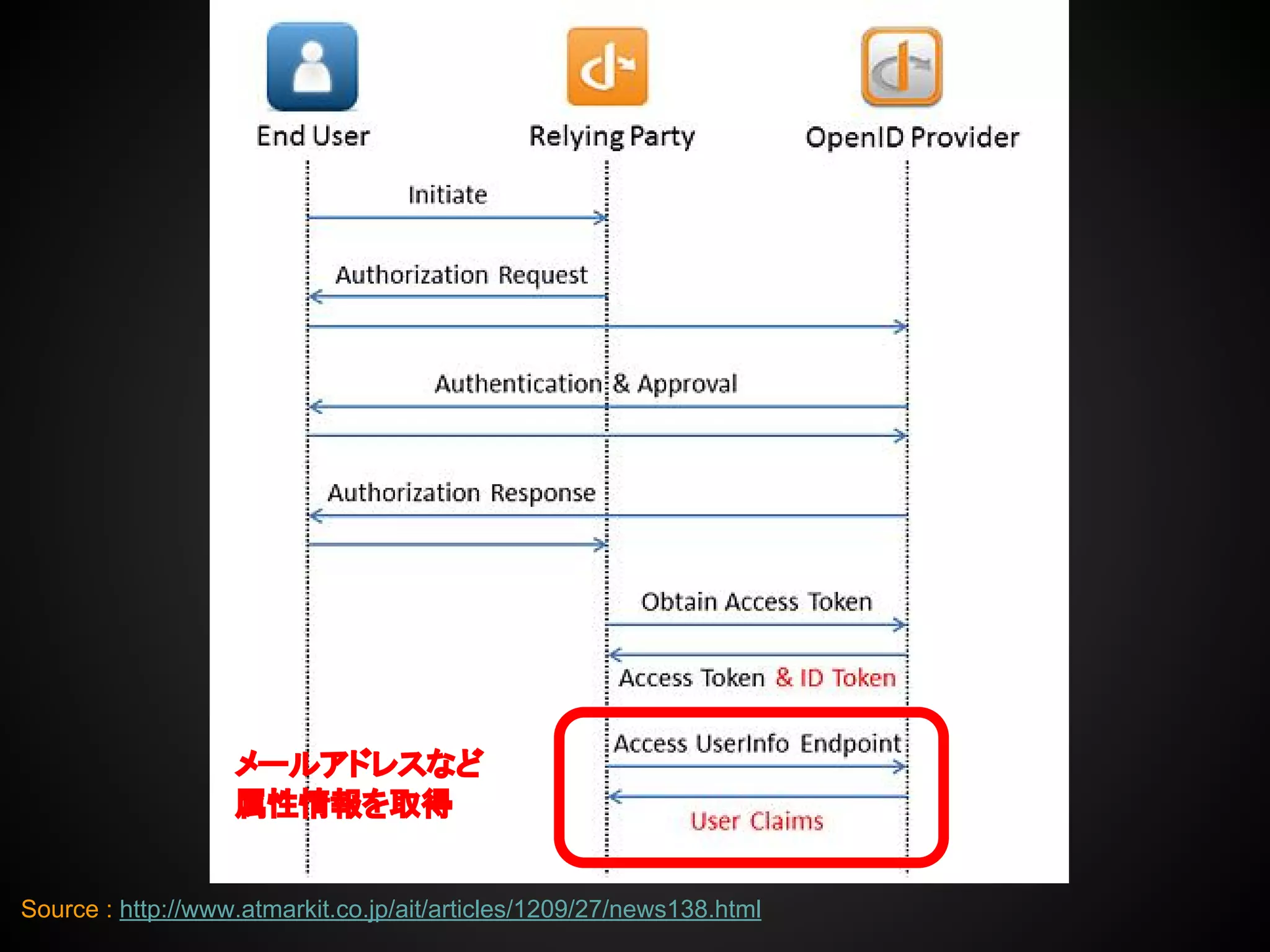

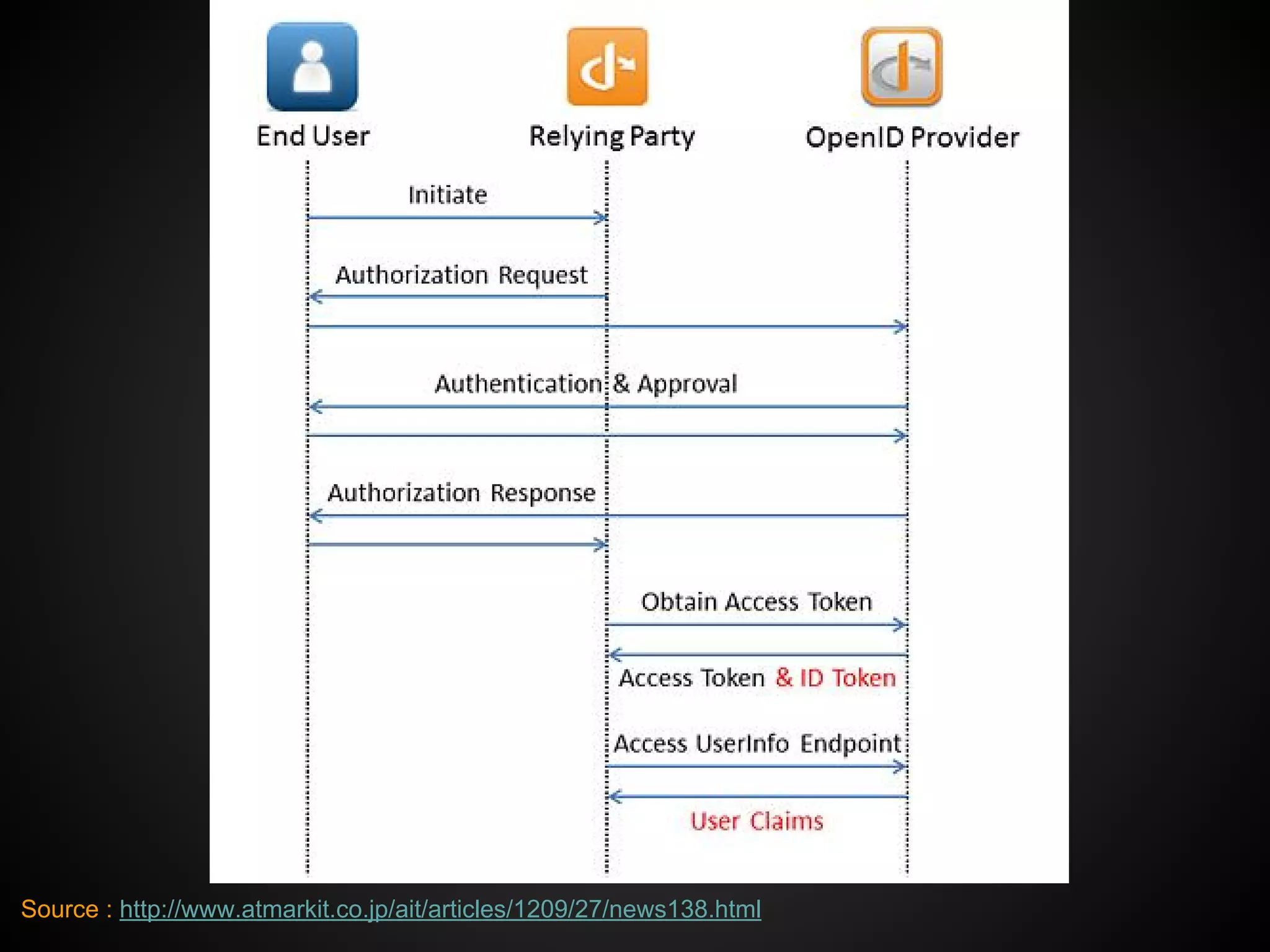

「OpenID Connect」を理解する

http://www.atmarkit.co.

jp/ait/articles/1209/27/news138.html

- 3.

- 4.

- 5.

- 6.

- 7.

- 8.

OpenID Connectとは

● OAuth2.0をベースに, アイデンティティ層を拡

張した仕様

○ 認証結果の受け渡し + APIアクセス認可を同時に行う

● OpenIDファウンデーションで仕様策定中

○ 現在Implementer's Draft

○ 日本人も関わっている

- 9.

- 10.

- 11.

- 12.

- 13.

- 14.

- 15.

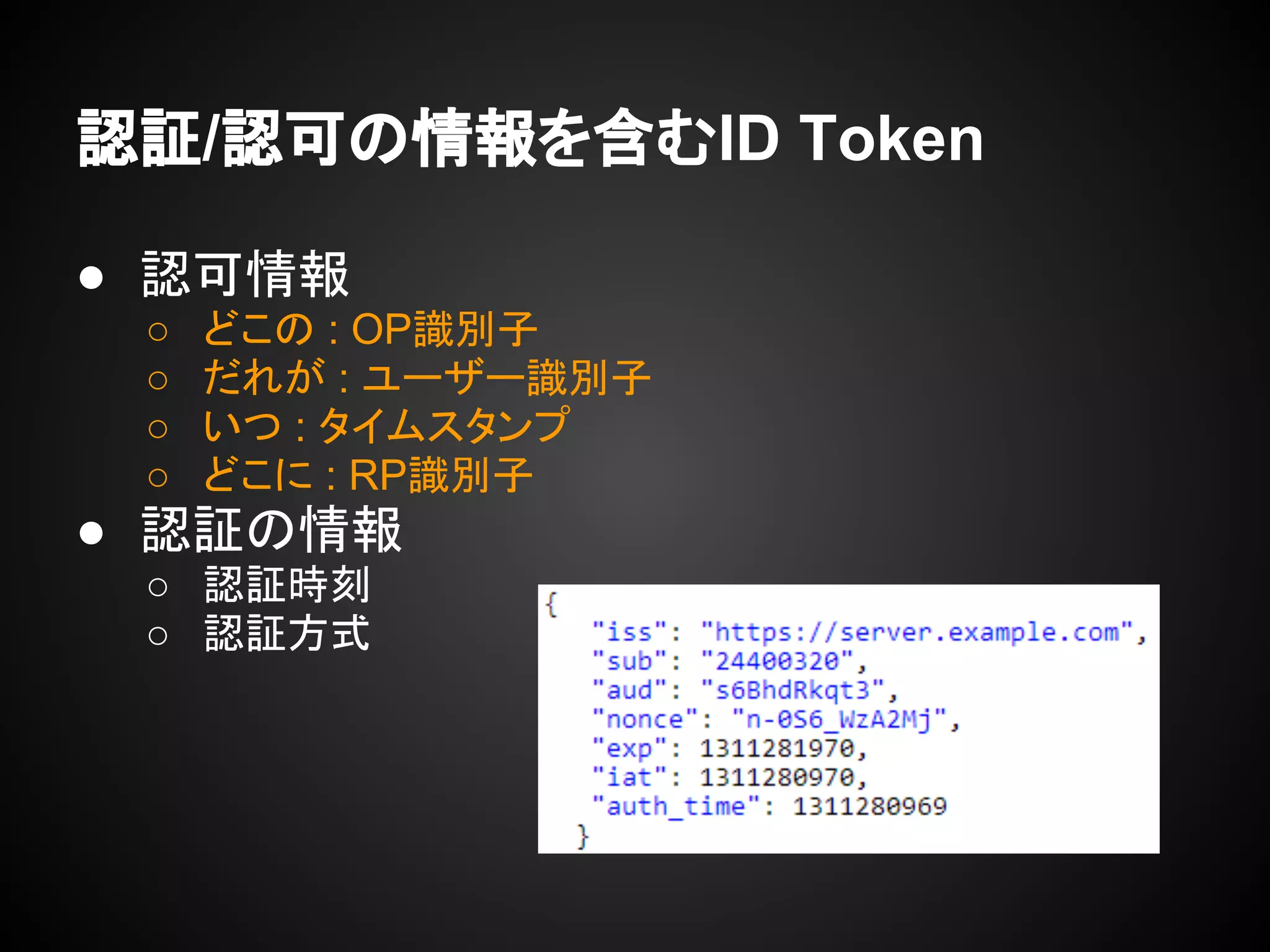

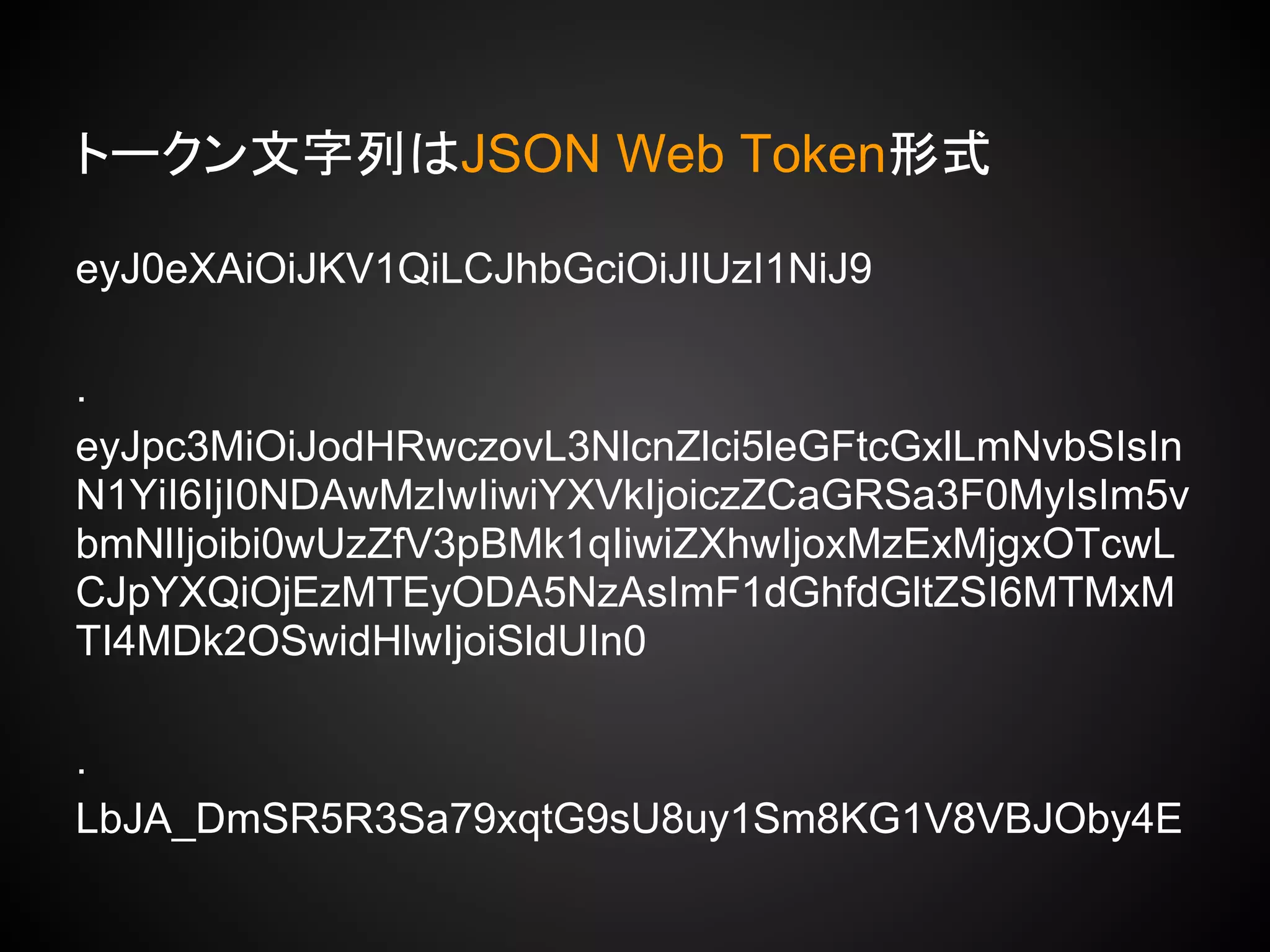

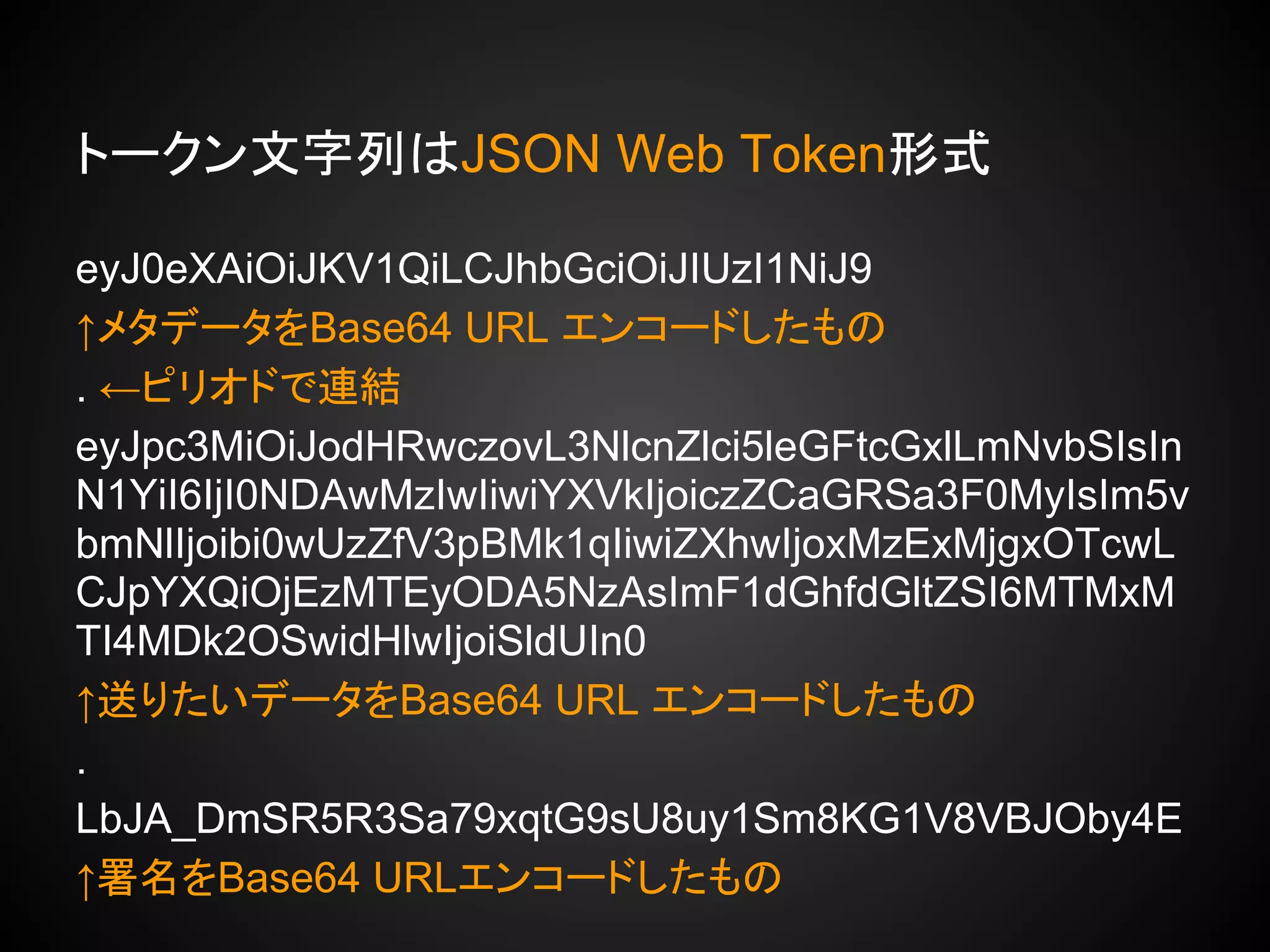

トークン文字列はJSON Web Token形式

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

↑メタデータをBase64URL エンコードしたもの

. ←ピリオドで連結

eyJpc3MiOiJodHRwczovL3NlcnZlci5leGFtcGxlLmNvbSIsIn

N1YiI6IjI0NDAwMzIwIiwiYXVkIjoiczZCaGRSa3F0MyIsIm5v

bmNlIjoibi0wUzZfV3pBMk1qIiwiZXhwIjoxMzExMjgxOTcwL

CJpYXQiOjEzMTEyODA5NzAsImF1dGhfdGltZSI6MTMxM

TI4MDk2OSwidHlwIjoiSldUIn0

↑送りたいデータをBase64 URL エンコードしたもの

.

LbJA_DmSR5R3Sa79xqtG9sU8uy1Sm8KG1V8VBJOby4E

↑署名をBase64 URLエンコードしたもの

- 16.

- 17.

- 18.

- 19.

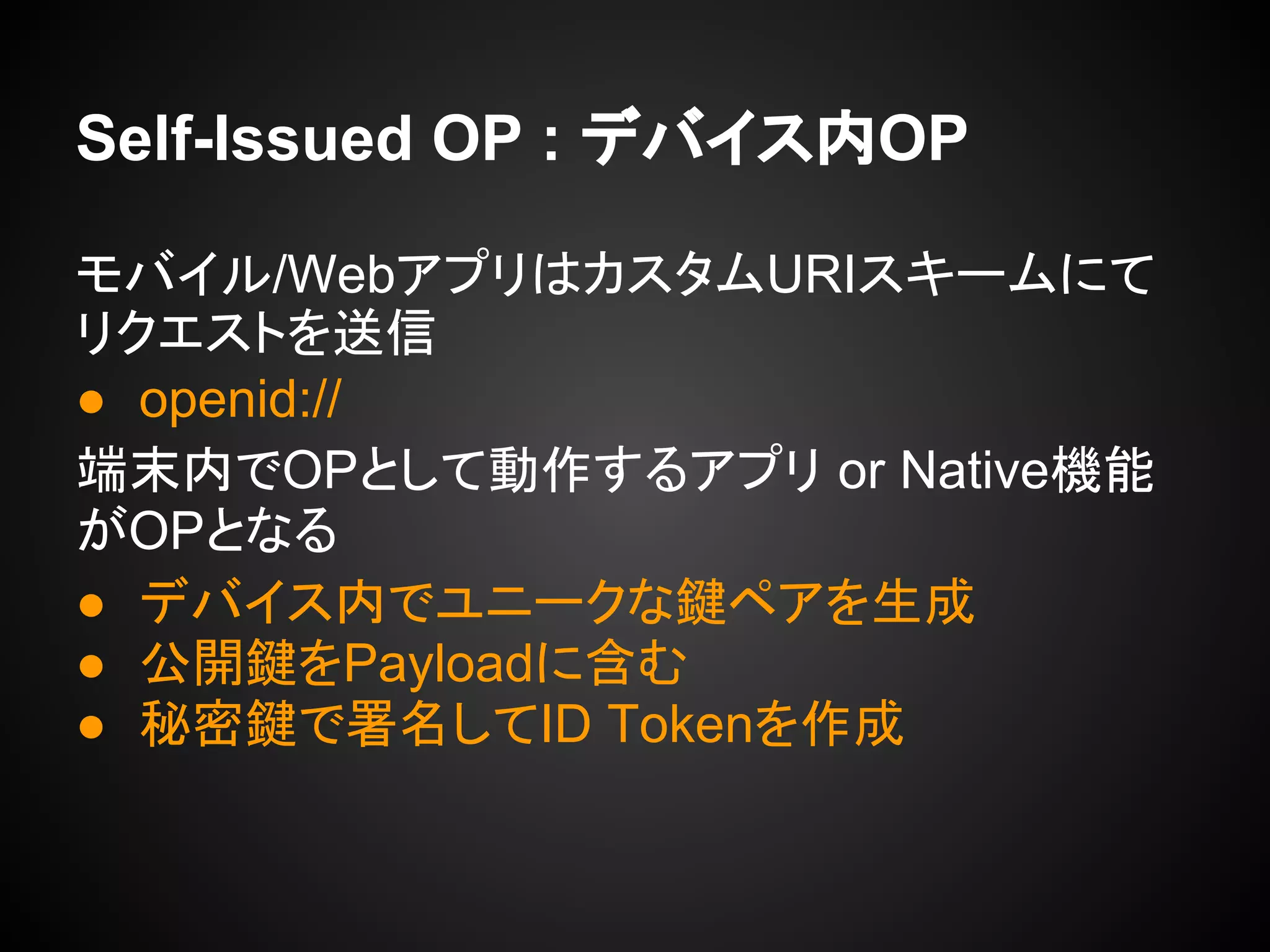

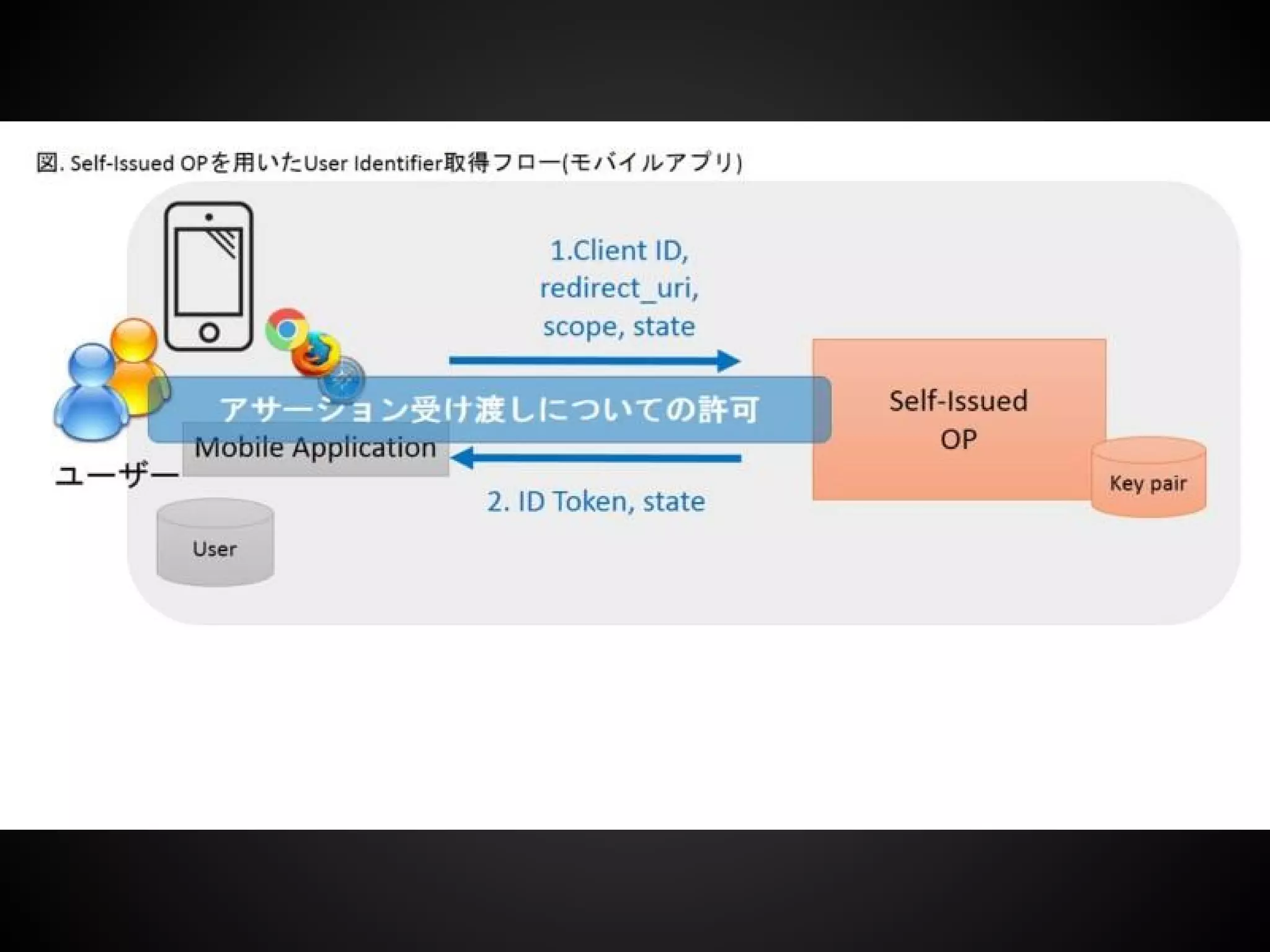

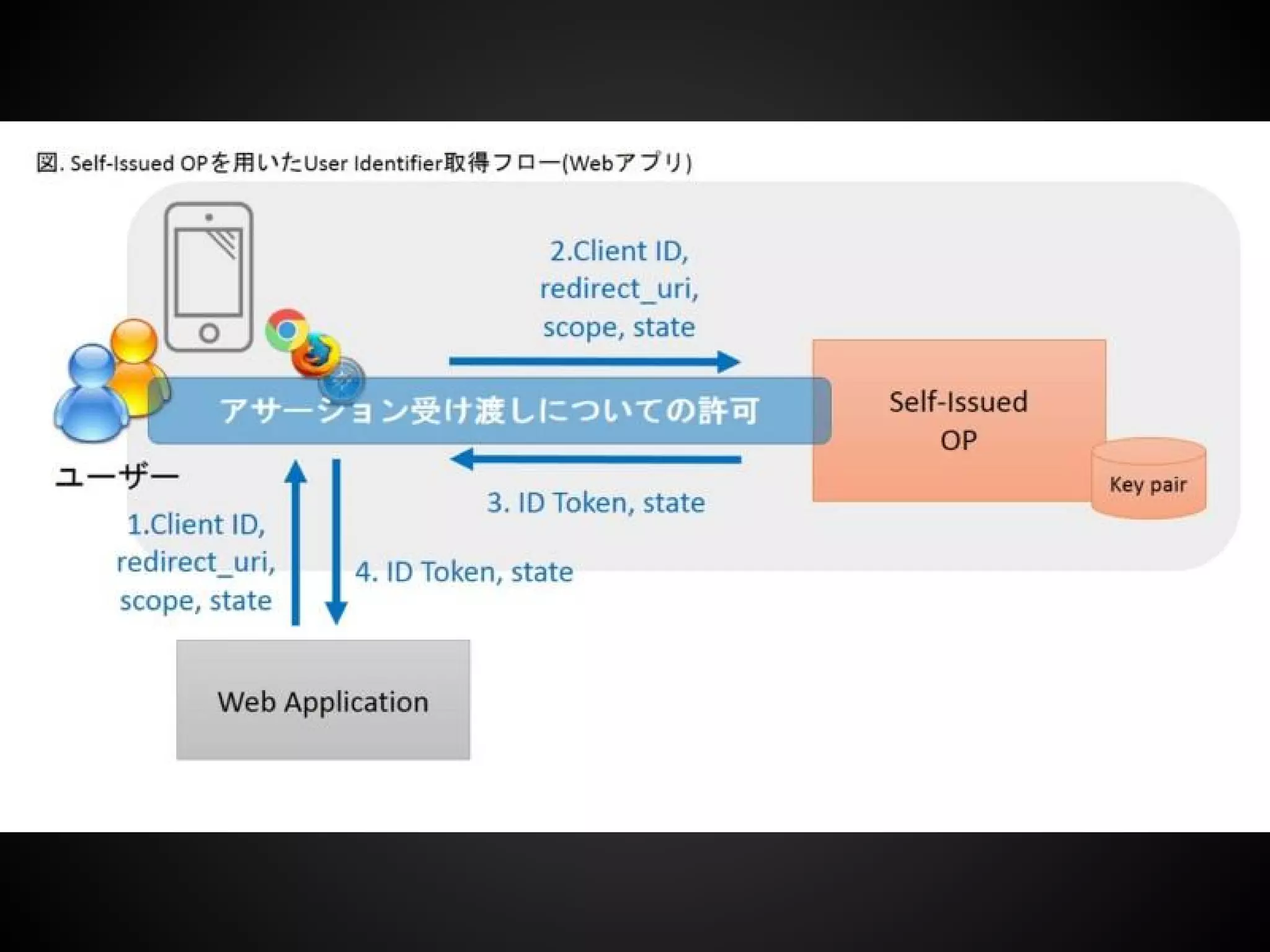

Self-Issued OP :デバイス内OP

モバイル/WebアプリはカスタムURIスキームにて

リクエストを送信

● openid://

端末内でOPとして動作するアプリ or Native機能

がOPとなる

● デバイス内でユニークな鍵ペアを生成

● 公開鍵をPayloadに含む

● 秘密鍵で署名してID Tokenを作成

- 22.

Self-Issued OP :デバイス内OP

利用するモバイル/Webアプリのメリット

● 公開鍵のハッシュ値から、どの端末を利用して

いるかを識別可能

● タイムスタンプ/署名により改ざんが難しい

● ユーザーの同意を得るしくみがある

- 23.

Self-Issued OP :デバイス内OP

いくつか課題が残っている

● 信頼性(OS機能じゃないとNG?)

● 名寄せ防止のための複数の鍵ペア生成

ネイティブアプリを作っていてより厳密なデバイス

識別をやりたいところは使えると思う

- 24.

- 25.

- 26.

- 27.

- 28.

- 29.

- 30.

- 31.

- 32.

- 33.

- 34.

- 35.

- 36.

まとめ

● OpenID Connect

○OAuth 2.0にIdentity層を追加する拡張

○ ミニマムな実装はID Tokenと属性提供API

○ Self-Issued OPでデバイス特定

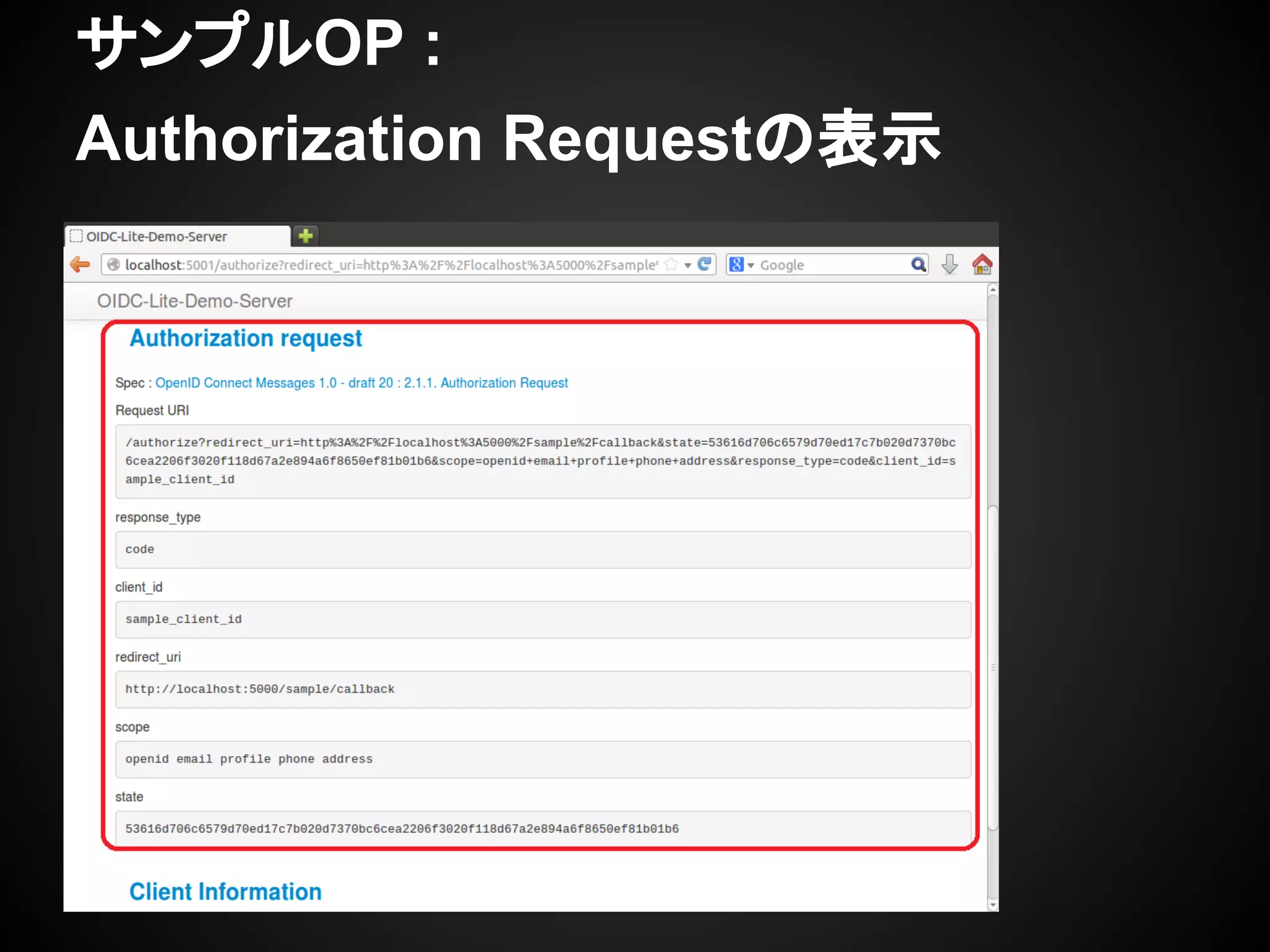

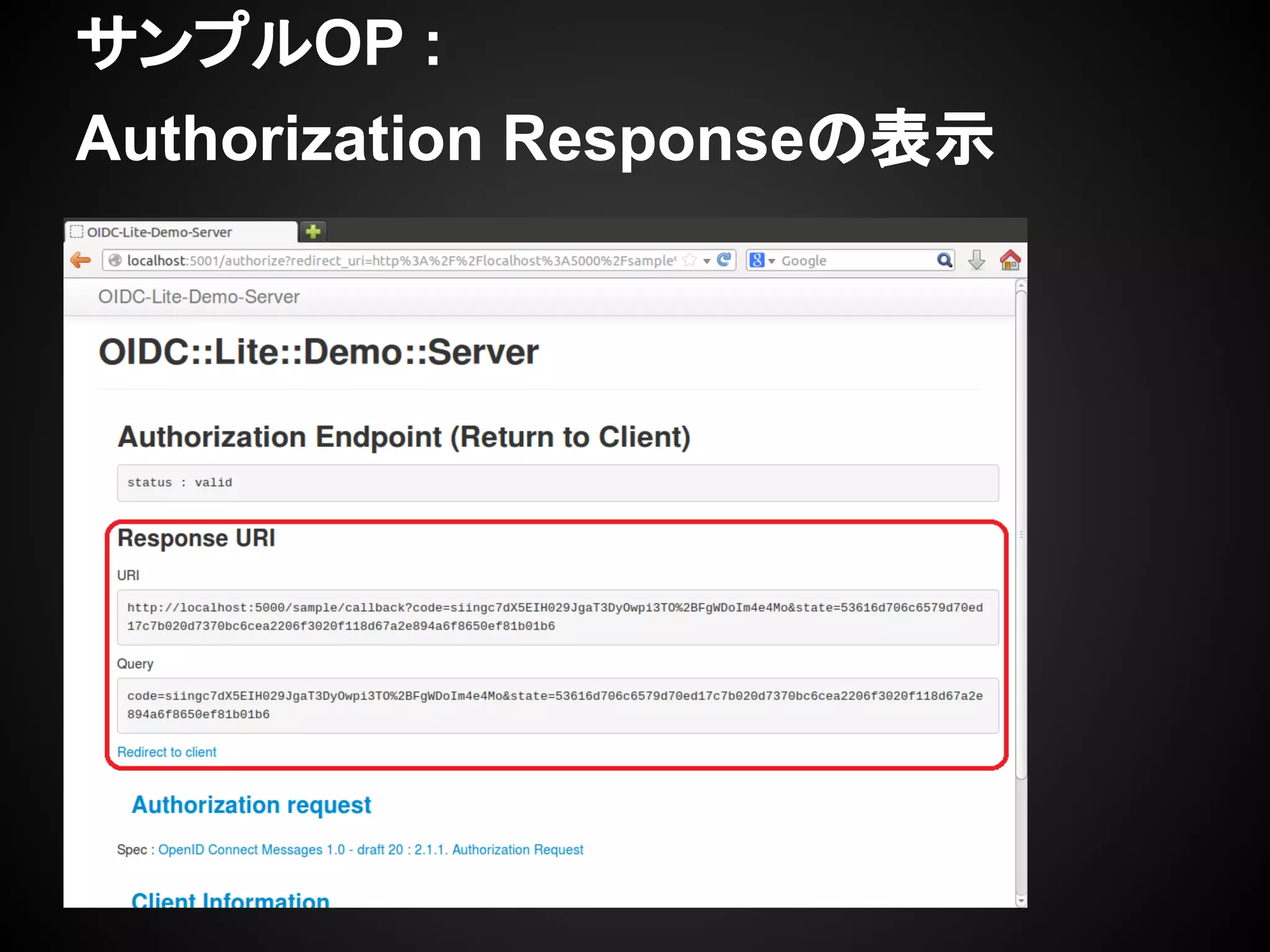

● OIDC::Lite

○ OAuth::Lite2を拡張したOP/RP向けライブラリ

○ サンプルOP/RPもあります

- 37.