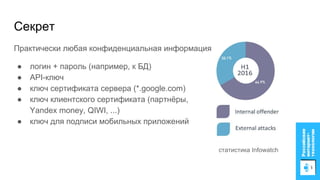

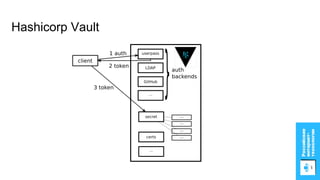

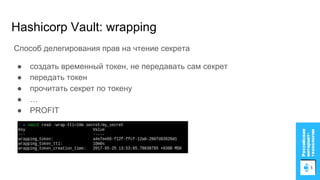

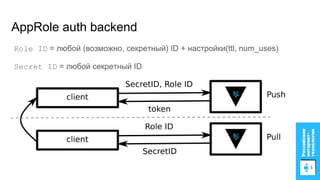

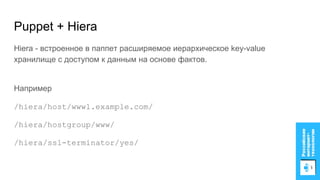

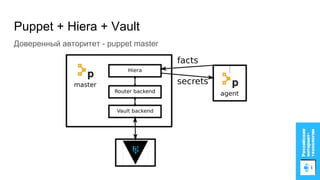

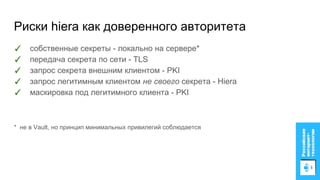

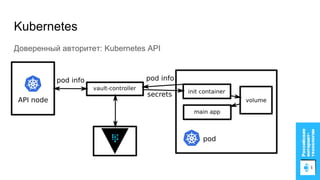

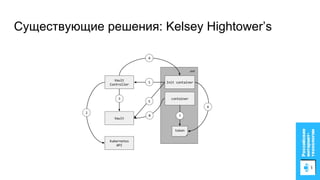

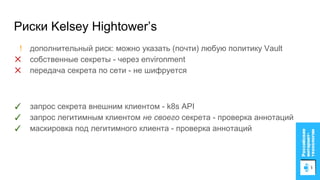

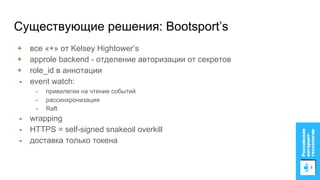

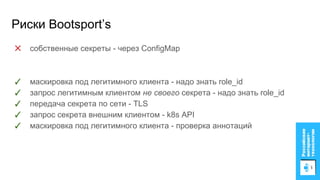

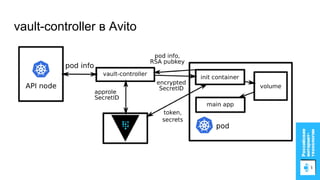

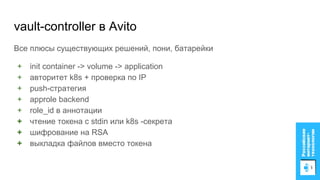

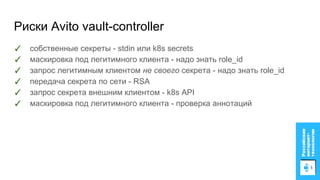

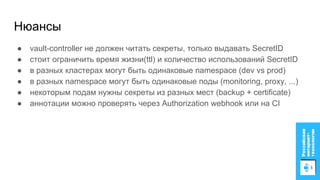

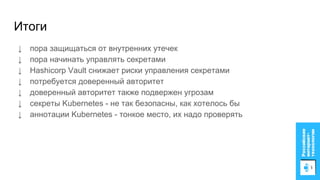

Документ описывает управление секретами в кластере Kubernetes с использованием HashiCorp Vault, включая проблемы внутренней безопасности и методы их решения. Также рассматриваются интеграции Vault с системами управления конфигурацией и Kubernetes, подчеркивается важность доверенного авторитета и проверки аннотаций. Приведены примеры рисков и существующих решений для повышения безопасности хранения и распределения секретов.