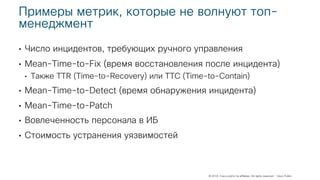

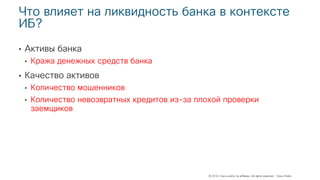

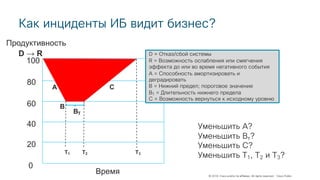

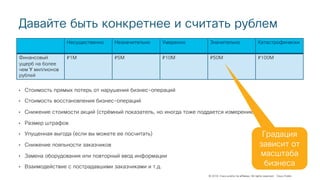

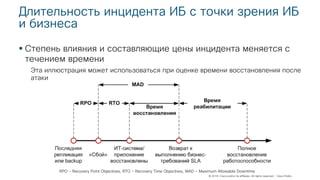

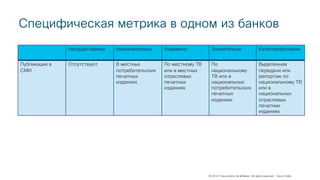

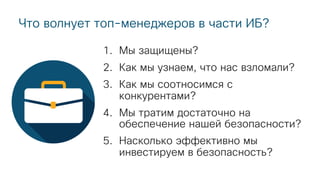

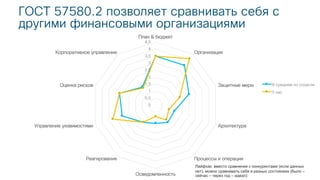

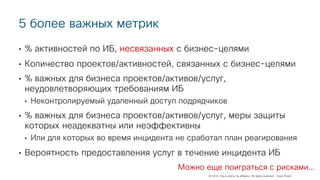

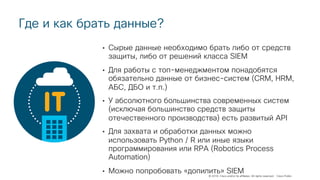

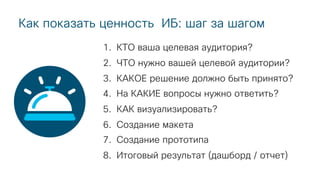

Документ освещает важность бизнес-метрик в области информационной безопасности (ИБ) для руководства финансовых организаций. Подробно рассматриваются как ключевые показатели эффективности, так и примеры метрик, которые могут не волновать топ-менеджеров, а также факторы, влияющие на ликвидность банка в контексте ИБ. В заключение предложен методологический подход к измерению ценности ИБ через призму бизнес-целей организации.