Why and How should you approach to Android Security in architecting phase, implementation phase, and operation phase.

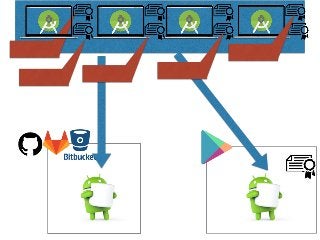

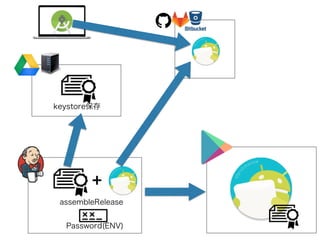

This includes what type of secure planning should be considered in term of business domain, what type of universal secure coding should be done. It also talks about how should you store keystores and its password in safe manner.

![訴訟

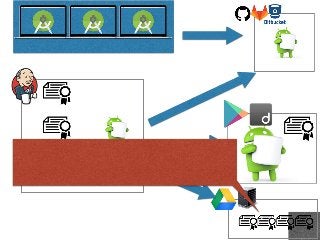

• 登場人物

• A社 -> 発注側。Eコマースの受注システムを設計∼保守込みで契約

• B社 -> 開発側(受注側)

• 事件

• コードレベルでのセキュリティ対策不足によりクレカ情報が流出

• A社はB社を 債務不履行"と損害賠償で民事訴訟

• ただし契約には"本件ウェブサイトのセキュリティ対策を講じる義

務を負うことは規定されていなかった"

[引用]http://www.softic.or.jp/semi/2014/5_141113/op.pdf](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-6-320.jpg)

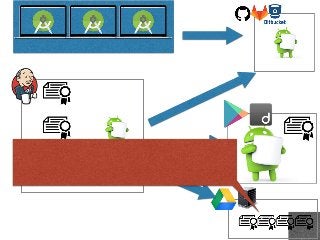

![判決

• IPA/経産省が特定の攻撃に対する対策を推奨してい

ため、 被告には重過失が認められるというべき と

された。

[引用]http://www.softic.or.jp/semi/2014/5_141113/op.pdf](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-8-320.jpg)

![IPAのAndroid学習ツール

• 学習・点検ツールがあった!

• さすがIPA! そこに痺れる! 憧れる!

[引用: IPA 情報処理推進機構] https://www.ipa.go.jp/security/vuln/ancole/](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-17-320.jpg)

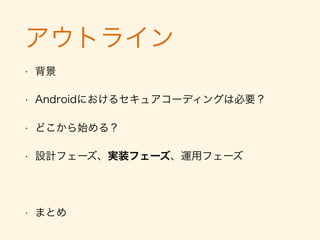

![数値から見るセキュリティ

• 依然、93%のアプリに脆弱性リスクが存在

• 暗号通信が解読・改ざんされるリスクのあるアプリ

は増加!

[引用: Sony Digital Network Application] Android脆弱性調査レポート2015](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-30-320.jpg)

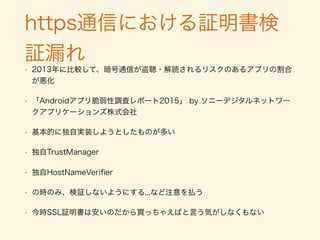

![事例から見るセキュリティ

[引用: FireEye] https://www.fireeye.com/blog/threat-research/2015/08/

another_popular_andr.html

• LogCatに機密情報を流してた

• トークンなどを平文でネットにな

がしてた

• トークンが永続化されていた

• パスワードが弱い暗号方式で暗号

化されてた](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-31-320.jpg)

![事例から見るセキュリティ

[引用: FireEye] https://www.fireeye.com/blog/threat-research/2015/08/

another_popular_andr.html

• WebView上の通信でhttp通信

を使ってたので、通信を改竄さ

れる](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-32-320.jpg)

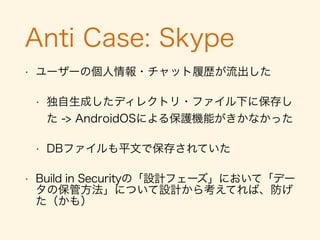

![Build Security Inの紹介

• 最近セキュリティ業界で盛り上がってる

• Build Security In is a collaborative effort that

provides practices, tools, guidelines, rules, principles,

and other resources that software developers,

architects, and security practitioners can use to build

security into software in every phase of its

development.

• by US-CERT(米国国土安全保障省(DHS)配下の情報セキュリティ対策組織)

[引用]http://www.softic.or.jp/semi/2014/5_141113/op.pdf](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-42-320.jpg)

![Build Security Inの紹介

• 最近セキュリティ業界で盛り上がってる

• ソフトウェア開発の全工程にセキュリティを組み

込めるようなベスト・プラクティス、ツール、ガイ

ドライン等のリソースを開発者などに提供する協同

的な取り組み

[引用]http://www.softic.or.jp/semi/2014/5_141113/op.pdf](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-43-320.jpg)

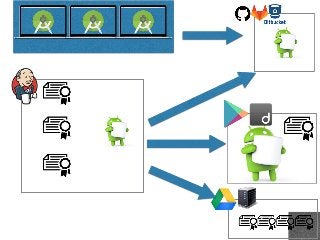

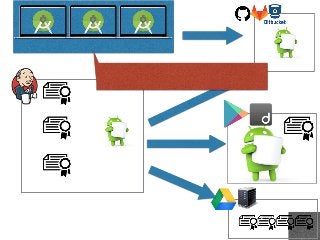

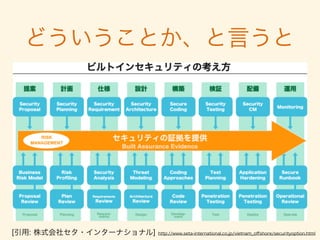

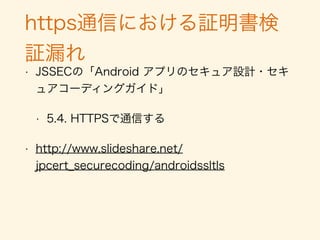

![どういうことか、と言うと

[引用: 株式会社セタ・インターナショナル] http://www.seta-international.co.jp/vietnam_offshore/securityoption.html](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-44-320.jpg)

![今回はこんな感じで区切る

設計フェーズ

実装フェー

ズ

運用フェーズ

[引用: 株式会社セタ・インターナショナル] http://www.seta-international.co.jp/vietnam_offshore/securityoption.html](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-45-320.jpg)

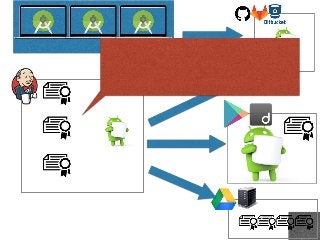

![なぜ設計段階でやるのか?

• コスパがいい

• 設計時より運用開始後の対策費は60 100倍

• 80%の脆弱性は設計段階で生まれる(ソース未確認…)

[引用:NRI] http://fis.nri.co.jp/ja-JP/publication/kinyu_itf/backnumber/](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-48-320.jpg)

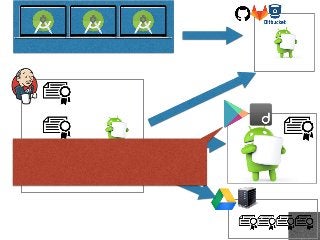

![ヘッダの入力値チェック

[引用:Square] https://github.com/square/okhttp/blob/master/okhttp/src/main/java/

private void checkNameAndValue(String name, String value) {

if (name == null) throw new NullPointerException("name == null");

if (name.isEmpty()) throw new IllegalArgumentException("name is empty");

for (int i = 0, length = name.length(); i < length; i++) {

char c = name.charAt(i);

if (c <= 'u001f' || c >= 'u007f') {

throw new IllegalArgumentException(String.format(

"Unexpected char %#04x at %d in header name: %s", (int) c, i, name));

}

}

if (value == null) throw new NullPointerException("value == null");

for (int i = 0, length = value.length(); i < length; i++) {

char c = value.charAt(i);

if (c <= 'u001f' || c >= 'u007f') {

throw new IllegalArgumentException(String.format(

"Unexpected char %#04x at %d in %s value: %s", (int) c, i, name, value));

}

}

}

• 対策済みのokhttpからコピペ](https://image.slidesharecdn.com/ss-160218093044/85/Android-ver2-61-320.jpg)