Recommended

PDF

PDF

Authentication and Authorization of The Latest Keycloak

PDF

ブロックチェーンを用いた自己主権型デジタルID管理

PDF

個人番号カードと公的個人認証の民間利用について - OpenID Summit 2015

PDF

PDF

OpenID Connect 入門 〜コンシューマーにおけるID連携のトレンド〜

PPTX

Idcon25 FIDO2 の概要と YubiKey の実装

PDF

PDF

PDF

Python 3のWebシステムでDDDに入門してみた

PDF

Node-REDをIoTビジネスに適用するために苦労した3つの話

PDF

IDA,VC,DID関連仕様 最新情報 - OpenID BizDay #15

PDF

OpenID Connect 4 SSI (DIFCon F2F)

PDF

DroidKaigi 2019 Chrome Custom Tabsの仕組みから学ぶプロセス間通信

PDF

これからの KYC と Identity on Blockchain の動向

PDF

パスワードのいらない世界へ FIDO認証の最新状況

PPT

Legal Ethics and Court Craft (LLB 501)

PPTX

PPTX

PDF

PDF

PDF

3層アーキテクチャとMVCモデル -LaravelにおけるMVCモデルの流れ-

PDF

ゲートウェイにNode-REDを入れたIoTのシステムを運用して一年以上経ちました

PDF

PDF

ochacafe#6 人にもマシンにもやさしいAPIのエコシステム

PPTX

PDF

PDF

ツイートID生成とツイッターリアルタイム検索システムの話

PDF

FAPI Security について聞いてきた話(2017/08/18 社内勉強会)

PDF

金融 API 時代のセキュリティ: �OpenID Financial API (FAPI) WG

More Related Content

PDF

PDF

Authentication and Authorization of The Latest Keycloak

PDF

ブロックチェーンを用いた自己主権型デジタルID管理

PDF

個人番号カードと公的個人認証の民間利用について - OpenID Summit 2015

PDF

PDF

OpenID Connect 入門 〜コンシューマーにおけるID連携のトレンド〜

PPTX

Idcon25 FIDO2 の概要と YubiKey の実装

PDF

What's hot

PDF

PDF

Python 3のWebシステムでDDDに入門してみた

PDF

Node-REDをIoTビジネスに適用するために苦労した3つの話

PDF

IDA,VC,DID関連仕様 最新情報 - OpenID BizDay #15

PDF

OpenID Connect 4 SSI (DIFCon F2F)

PDF

DroidKaigi 2019 Chrome Custom Tabsの仕組みから学ぶプロセス間通信

PDF

これからの KYC と Identity on Blockchain の動向

PDF

パスワードのいらない世界へ FIDO認証の最新状況

PPT

Legal Ethics and Court Craft (LLB 501)

PPTX

PPTX

PDF

PDF

PDF

3層アーキテクチャとMVCモデル -LaravelにおけるMVCモデルの流れ-

PDF

ゲートウェイにNode-REDを入れたIoTのシステムを運用して一年以上経ちました

PDF

PDF

ochacafe#6 人にもマシンにもやさしいAPIのエコシステム

PPTX

PDF

PDF

ツイートID生成とツイッターリアルタイム検索システムの話

Similar to 金融向けoへの認証の導入

PDF

FAPI Security について聞いてきた話(2017/08/18 社内勉強会)

PDF

金融 API 時代のセキュリティ: �OpenID Financial API (FAPI) WG

PPTX

FAPI and beyond - よりよいセキュリティのために

PDF

FAPI (Financial-grade API) and CIBA (Client Initiated Backchannel Authenticat...

PDF

Basics: OAuth and OpenID Connect #fapisum - Japan/UK Open Banking and APIs Su...

PDF

PDF

利用者本位のAPI提供に向けたアイデンティティ (ID) 標準仕様の動向

PDF

FAPI and Beyond: From an specification author's point of view #fapisum - Japa...

PDF

OAuth / OpenID Connect (OIDC) の最新動向と Authlete のソリューション

PDF

OpenID Connect - Nat Sakimura at OpenID TechNight #7

PDF

PDF

「金融API向けOAuth」にみるOAuthプロファイリングの実際 #secjaws #finsecjaws01 #oauth #oidc #api

PDF

The Latest Specs of OpenID Connect at #idcon 9

PDF

IETF94 M2M Authentication関連報告

PDF

なぜOpenID Connectが必要となったのか、その歴史的背景

PDF

エンタープライズIT環境での OpenID Connect / SCIM の具体的実装方法 idit2014

PDF

Authlete: セキュアな金融 API 基盤の実現と Google Cloud の活用 #gc_inside

PDF

Standard-based Identity (1)

PPTX

OpenID ConnectとSCIMのエンタープライズ利用ガイドライン

PDF

株式会社カサレアル 山本による講演「認証・認可におけるKeycloakの活用」の資料

More from FIDO Alliance

PPTX

Securing Account Lifecycles in the Age of Deepfakes.pptx

PPTX

FIDO Seminar: Perspectives on Passkeys & Consumer Adoption.pptx

PPTX

FIDO Seminar: Evolving Landscape of Post-Quantum Cryptography.pptx

PPTX

FIDO Seminar: Targeting Trust: The Future of Identity in the Workforce.pptx

PPTX

FIDO Seminar: New Data: Passkey Adoption in the Workforce.pptx

PPTX

FIDO Seminar: Authentication for a Billion Consumers - Amazon.pptx

PPTX

FIDO Alliance Seminar State of Passkeys.pptx

PPTX

FIDO Munich Seminar: FIDO Tech Principles.pptx

PPTX

FIDO Munich Seminar: Securing Smart Car.pptx

PPTX

FIDO Munich Seminar: Strong Workforce Authn Push & Pull Factors.pptx

PPTX

FIDO Munich Seminar: Biometrics and Passkeys for In-Vehicle Apps.pptx

PPTX

FIDO Munich Seminar Workforce Authentication Case Study.pptx

PPTX

FIDO Munich Seminar In-Vehicle Payment Trends.pptx

PPTX

FIDO Munich Seminar FIDO Automotive Apps.pptx

PPTX

FIDO Munich Seminar Blueprint for In-Vehicle Payment Standard.pptx

PPTX

FIDO Munich Seminar Introduction to FIDO.pptx

PPTX

UX Webinar Series: Essentials for Adopting Passkeys as the Foundation of your...

PPTX

UX Webinar Series: Drive Revenue and Decrease Costs with Passkeys for Consume...

PPTX

UX Webinar Series: Aligning Authentication Experiences with Business Goals

PDF

FIDO Alliance Osaka Seminar: The WebAuthn API and Discoverable Credentials.pdf

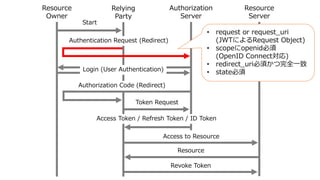

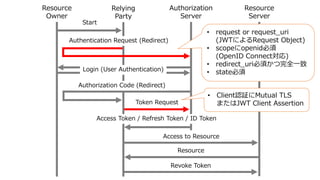

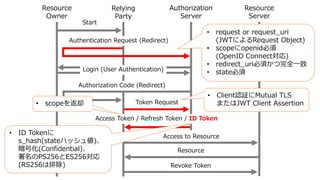

金融向けoへの認証の導入 1. 2. 3. 4. 5. OpenID Foundation

• ⽶国オレゴン州⾮営利法⼈

• Digital Identityに特化した国際標準化団体

(International standardization organization)

Sustaining Corporate Member Corporate Member Non-profit Member

6. 7. OpenID ファウンデーション・ジャパン

• 9/15 Japan Identity & Cloud Summit 2017

• OpenID BizDay

• 8/1 ⾦融 API 時代の OAuth 2.0 &

OpenID Connect・CIS 2017報告会

• 10/13 NIST SP 800-63-3を読む 第1回

• 10/27 NIST SP 800-63-3を読む 第1回

• OpenID TechNight

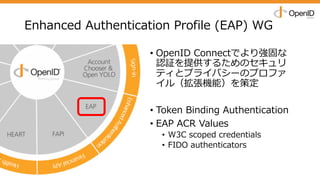

8. 9. 10. Enhanced Authentication Profile (EAP) WG

• OpenID Connectでより強固な

認証を提供するためのセキュリ

ティとプライバシーのプロファ

イル(拡張機能)を策定

• Token Binding Authentication

• EAP ACR Values

• W3C scoped credentials

• FIDO authenticators

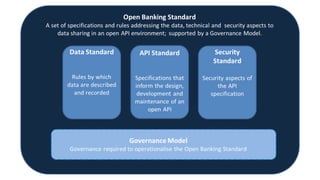

11. 12. 13. 14. 参考:The Open Banking Standard

https://theodi.org/open-banking-standard

借⼊・運⽤・貯⾦のデータ活⽤を⽬的とした

英国の銀⾏のAPI化の指針のレポート

技術やプライバシー、セキュリティの

仕様やルールが記載されている

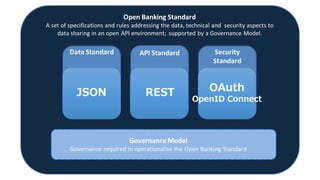

15. 参考:The Open Banking Standard

https://theodi.org/open-banking-standard

Open Banking APIのフレームワークとして

「OAuth 2.0」を前提に⽂書が書かれている

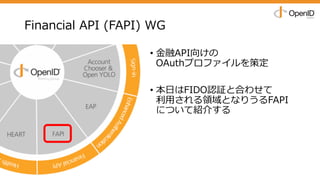

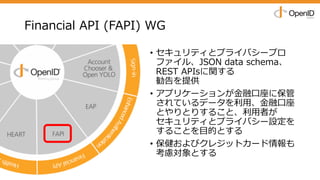

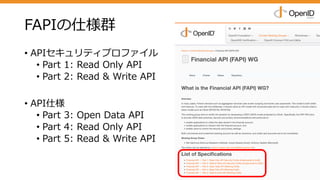

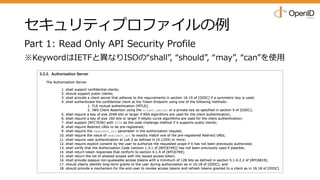

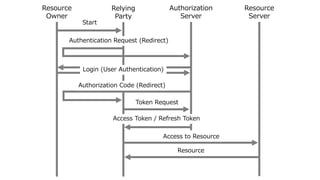

16. 18. 19. 20. 21. Financial API (FAPI) WG

• セキュリティとプライバシープロ

ファイル、JSON data schema、

REST APIsに関する

勧告を提供

• アプリケーションが⾦融⼝座に保管

されているデータを利⽤、⾦融⼝座

とやりとりすること、利⽤者が

セキュリティとプライバシー設定を

することを⽬的とする

• 保健およびクレジットカード情報も

考慮対象とする

22. 23. 24. 25. 26. 27. 28. 29. 30. 31. 32. OpenID Certification

• OpenID ConnectのOP・RP Certificationを正式提供中

• 仕様が正しく実装されているか、オンライン提供されているテ

スト・スイートのCertificationで確認

• Google、Microsoft、NRI、Yahoo! JAPANなど

• FAPIにおいても同様のスキームでテストを可能にする予定

• http://openid.net/certification/

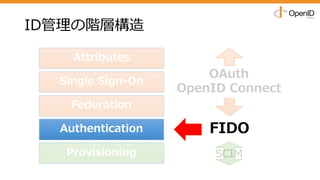

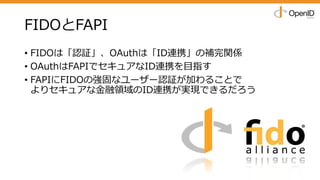

33. 34. 35. 36. 37. 38. 39. 40. 41. 42. 43. 44. 45. 46. まとめ

• 英国のOpen Banking Standardにより⽇本を含め各国で

⾦融業界におけるAPI化が進んでいる

• OpenID FoundationではFAPI WGにて⾦融向けAPIを

提供するために必要なOAuthのプロファイルを策定中

• FAPI向けのCertificationの実施を予定

• ⾦融領域においてよりセキュアなID連携を⽬指すために、

FIDOによる認証とFAPIのOAuthプロファイルを

活⽤できるだろう

47.