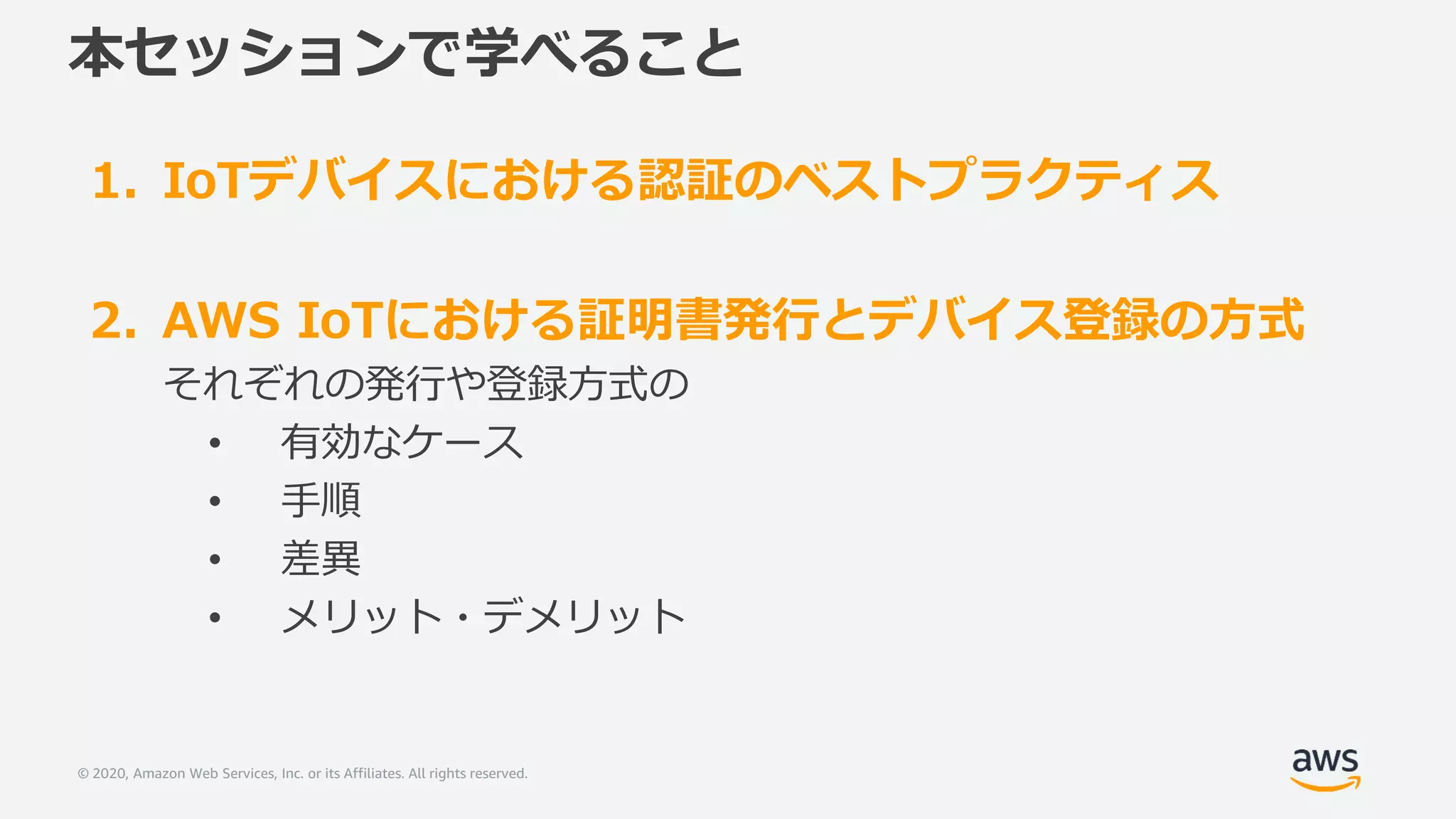

IoT 製品のサービスを設計・開発する際によくある課題や考慮すべき事項など、AWS 社員が選りすぐった技術トピック情報を共有するセミナーです。お客様がお持ちの課題を AWS で解決するために、AWS IoT や関連 AWS サービス・機能について、IoT 専任ソリューションアーキテクトが詳細に解説します。AWS IoT やその関連サービスについて検討、すでに利用しているお客様、または技術的に深く知りたい開発者やエンジニアの方を対象に、AWS サービスや機能のベストプラクティス、ベストプラクティスに沿った AWS 上での最適な構成についてもお伝えします。