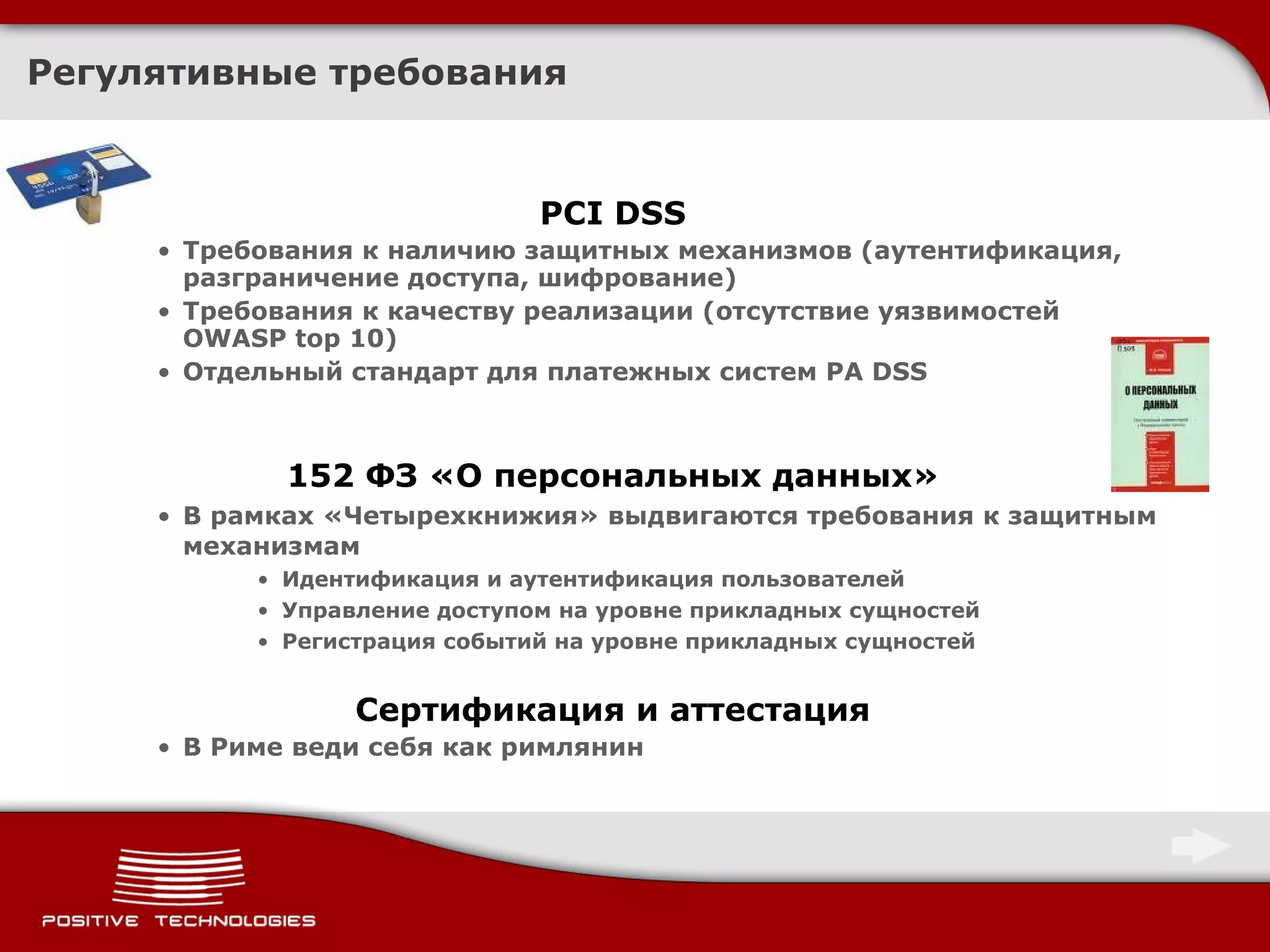

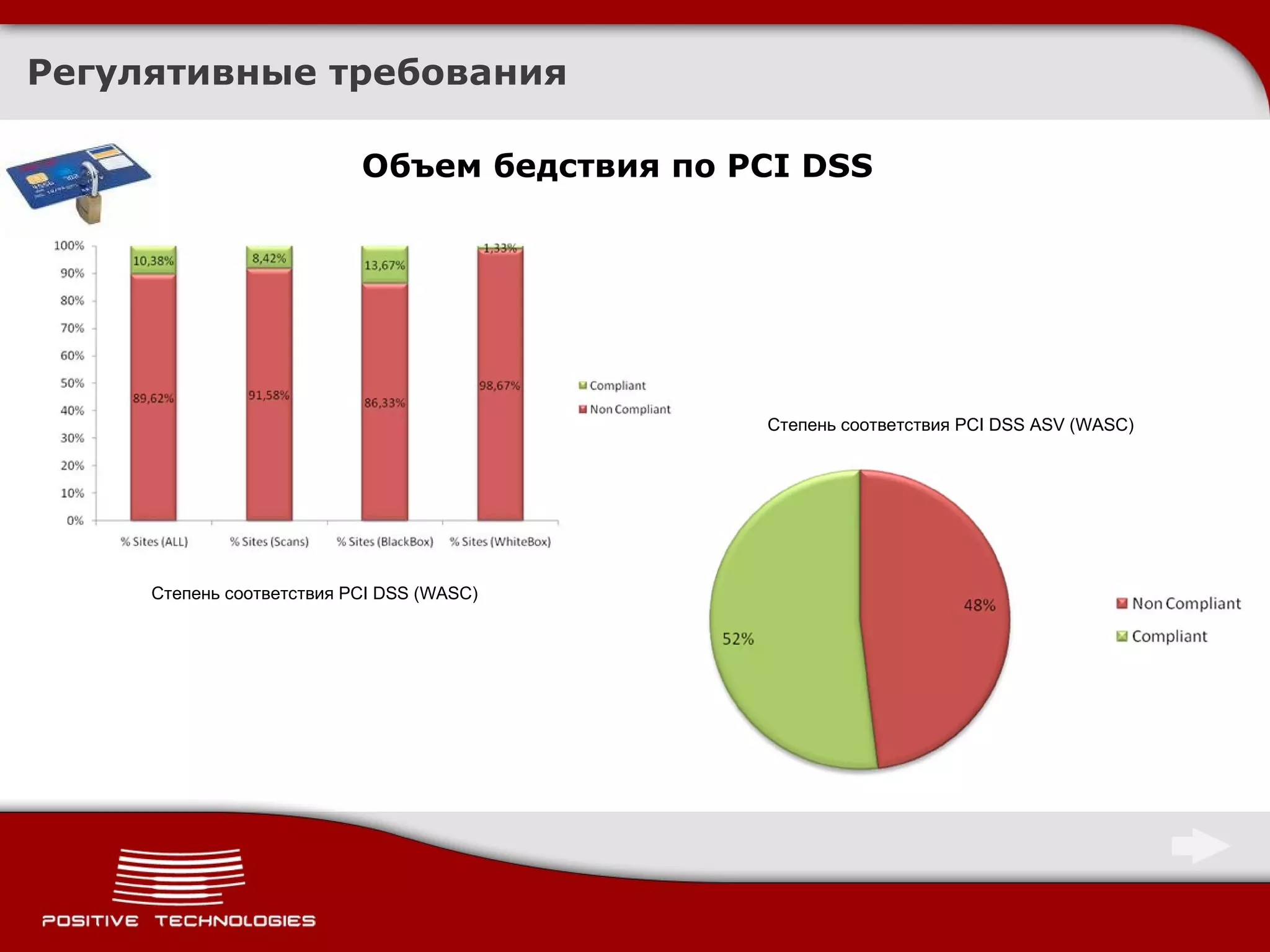

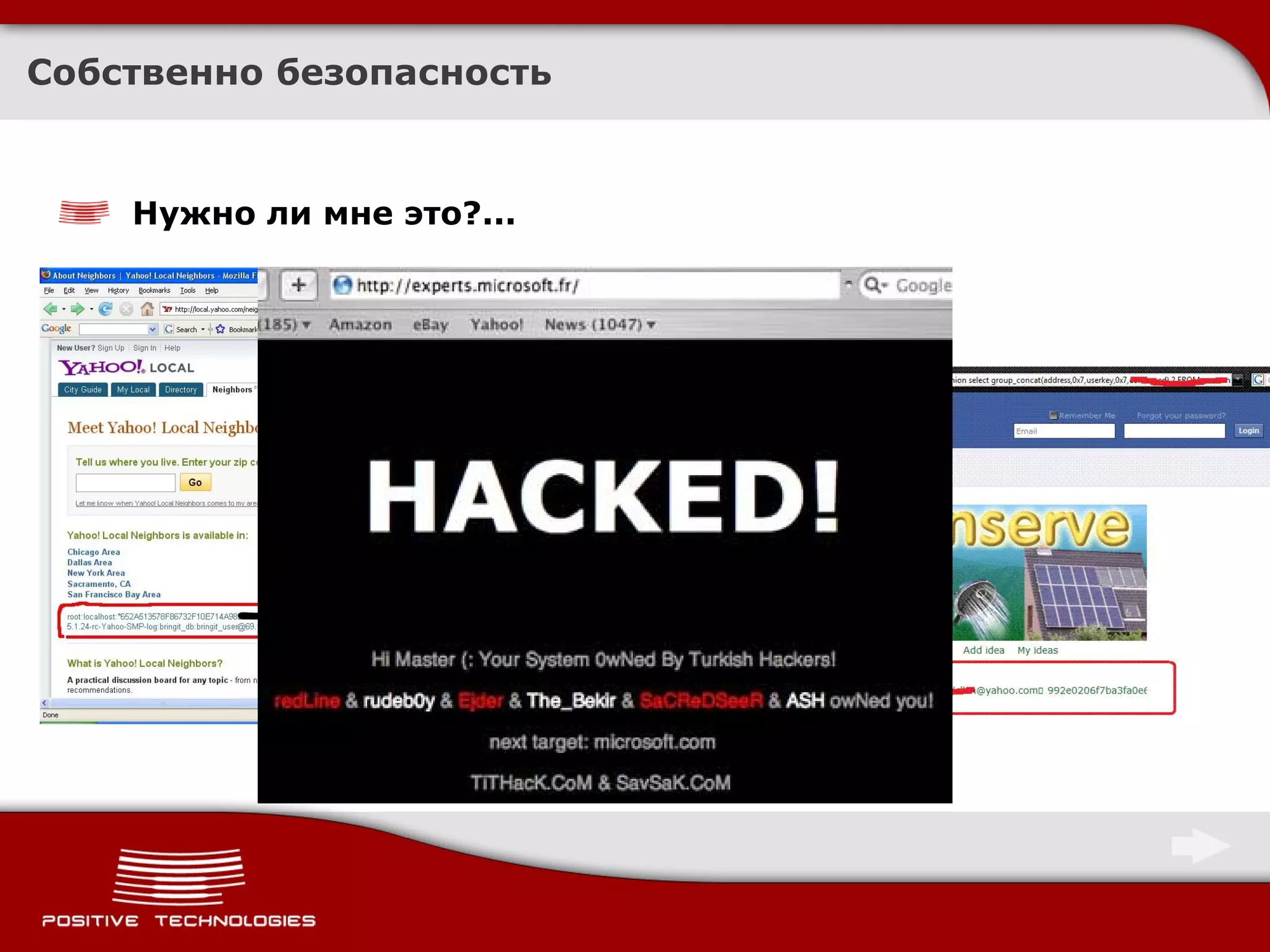

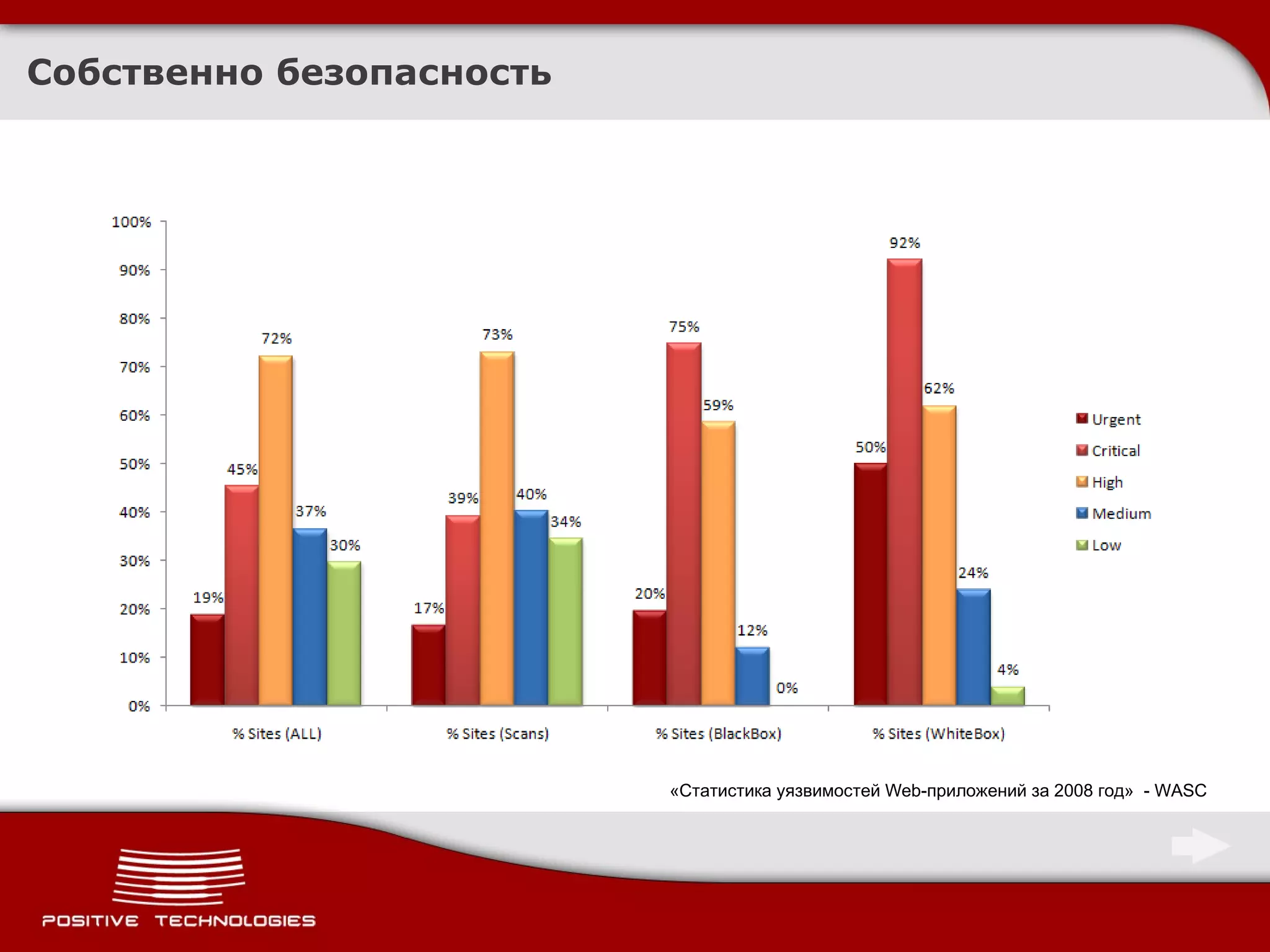

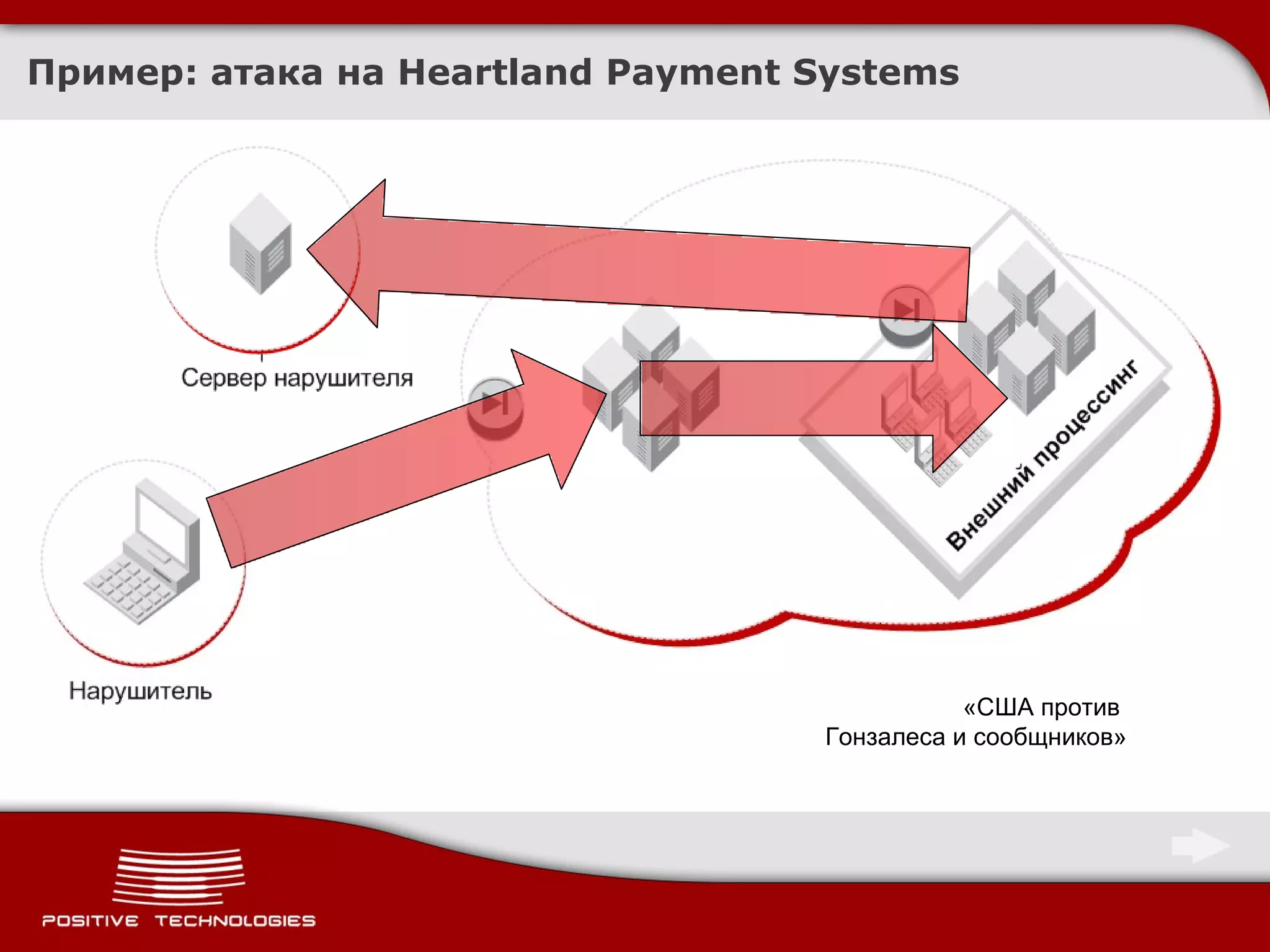

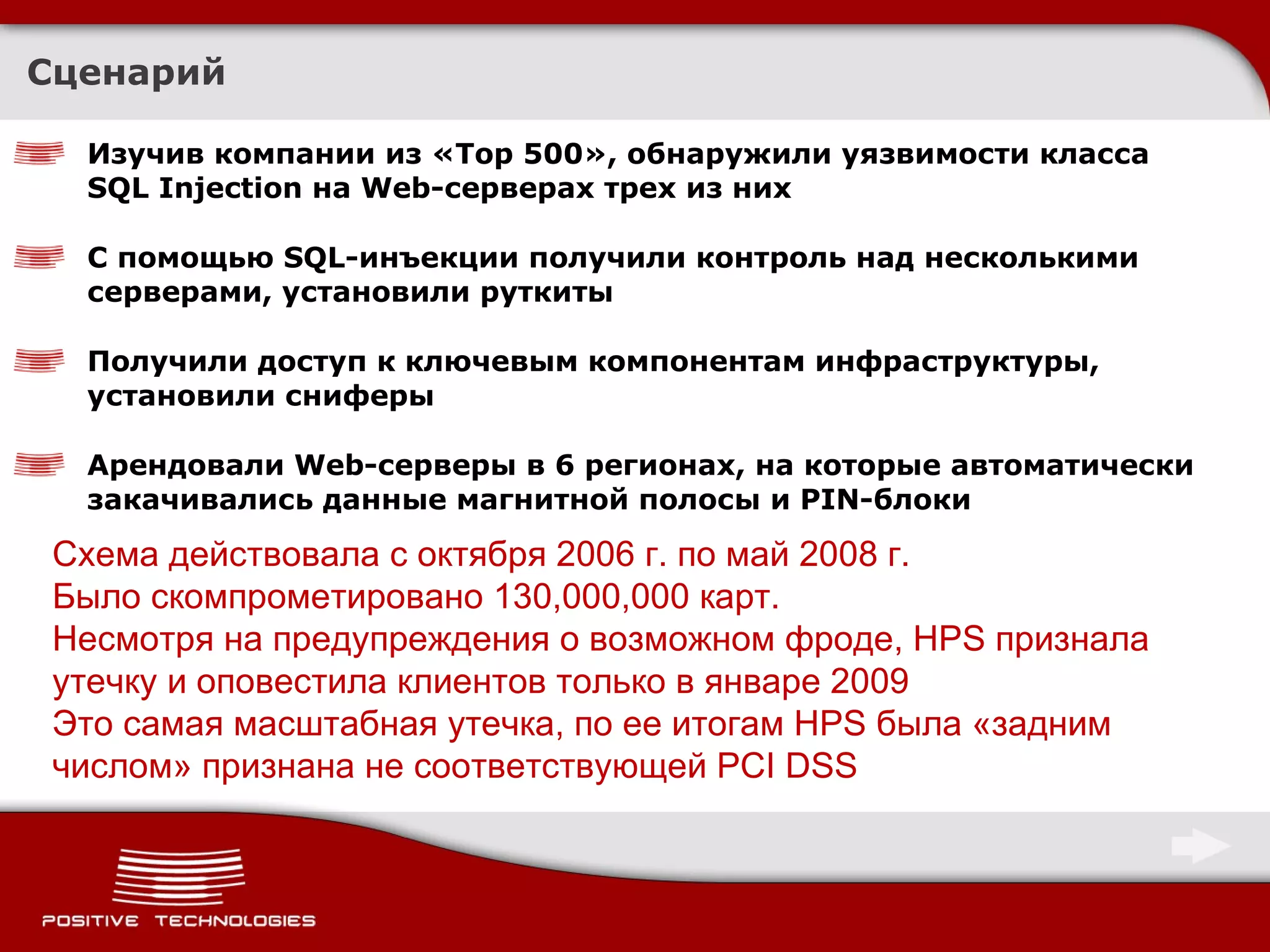

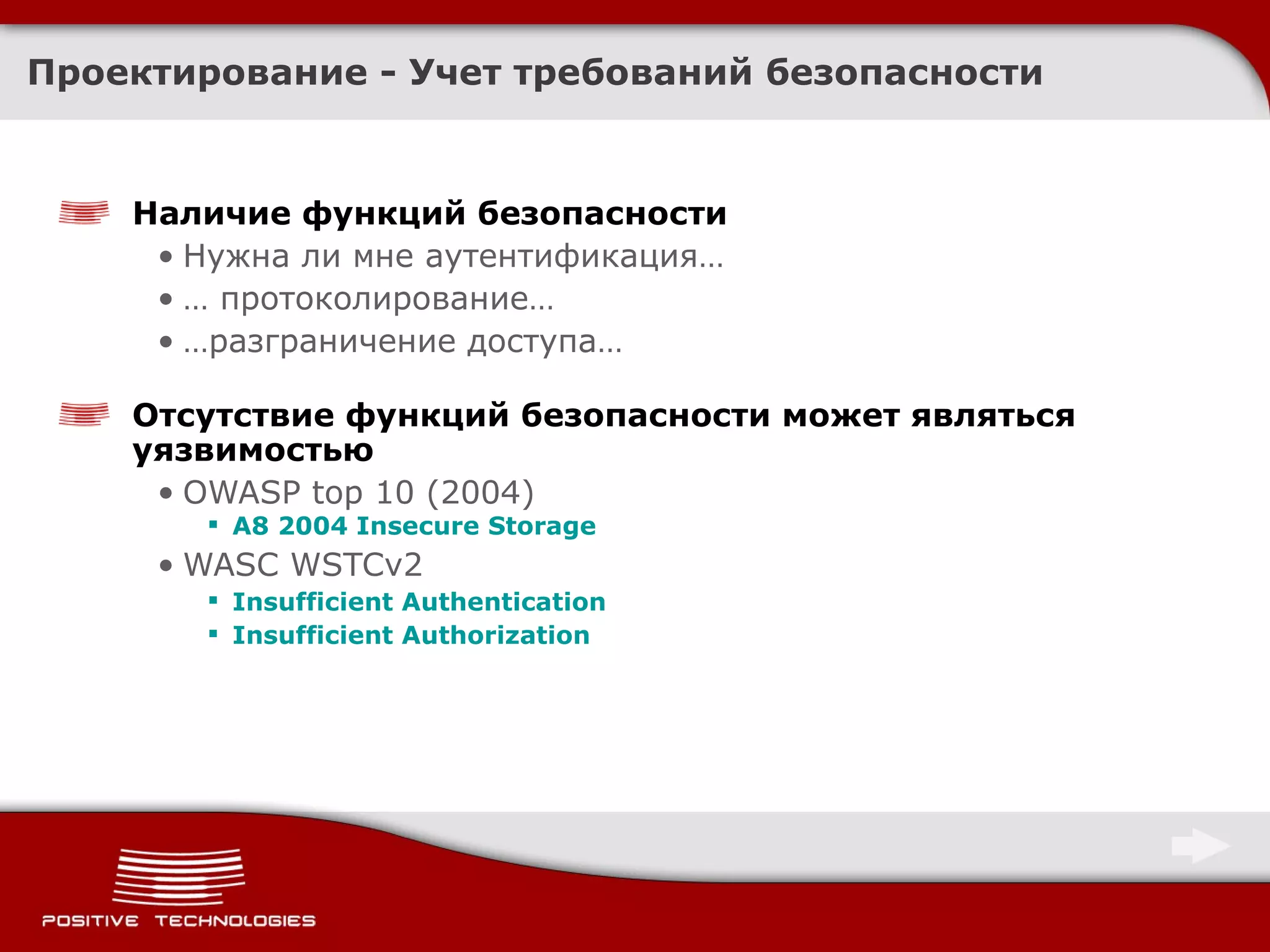

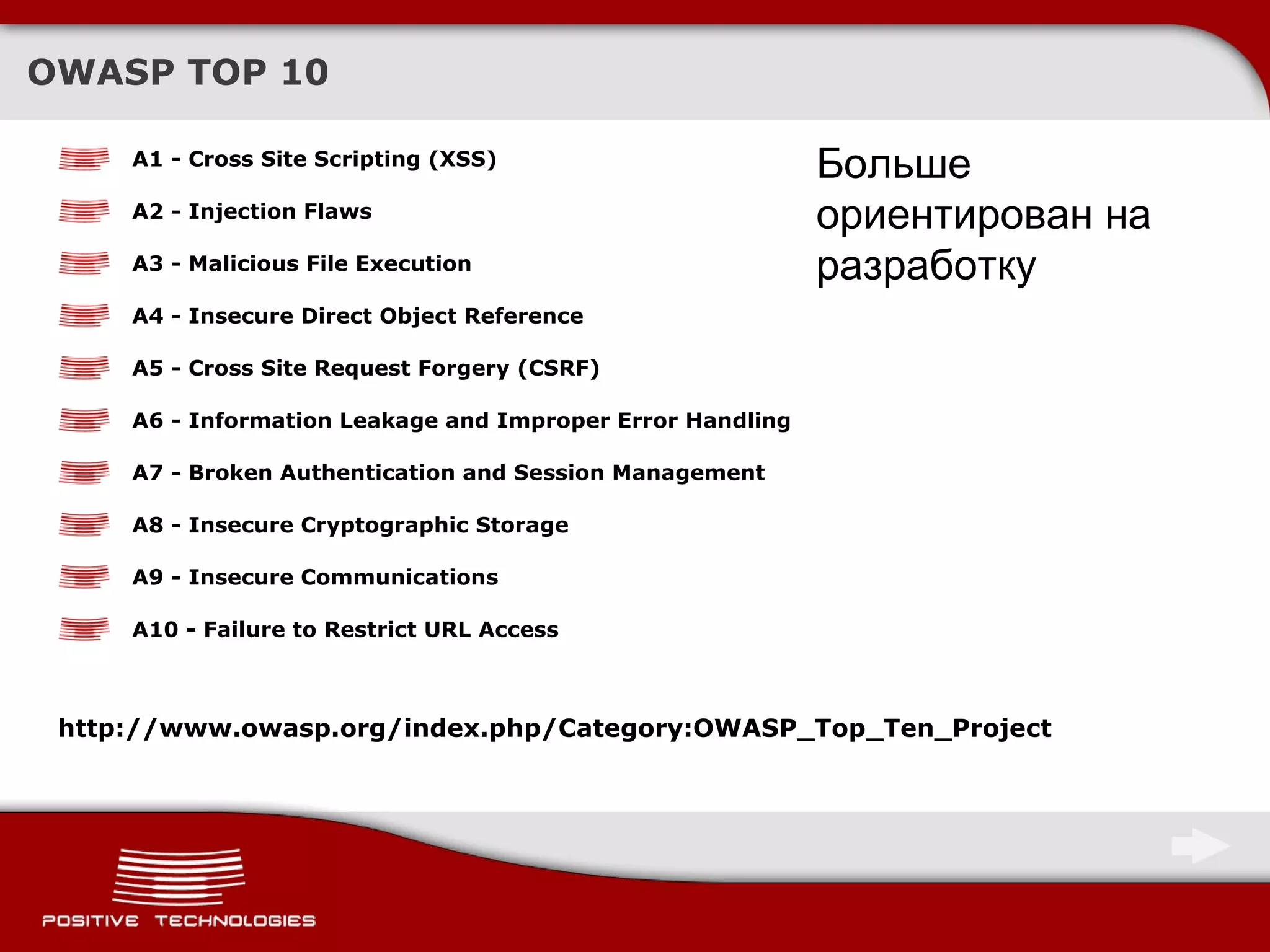

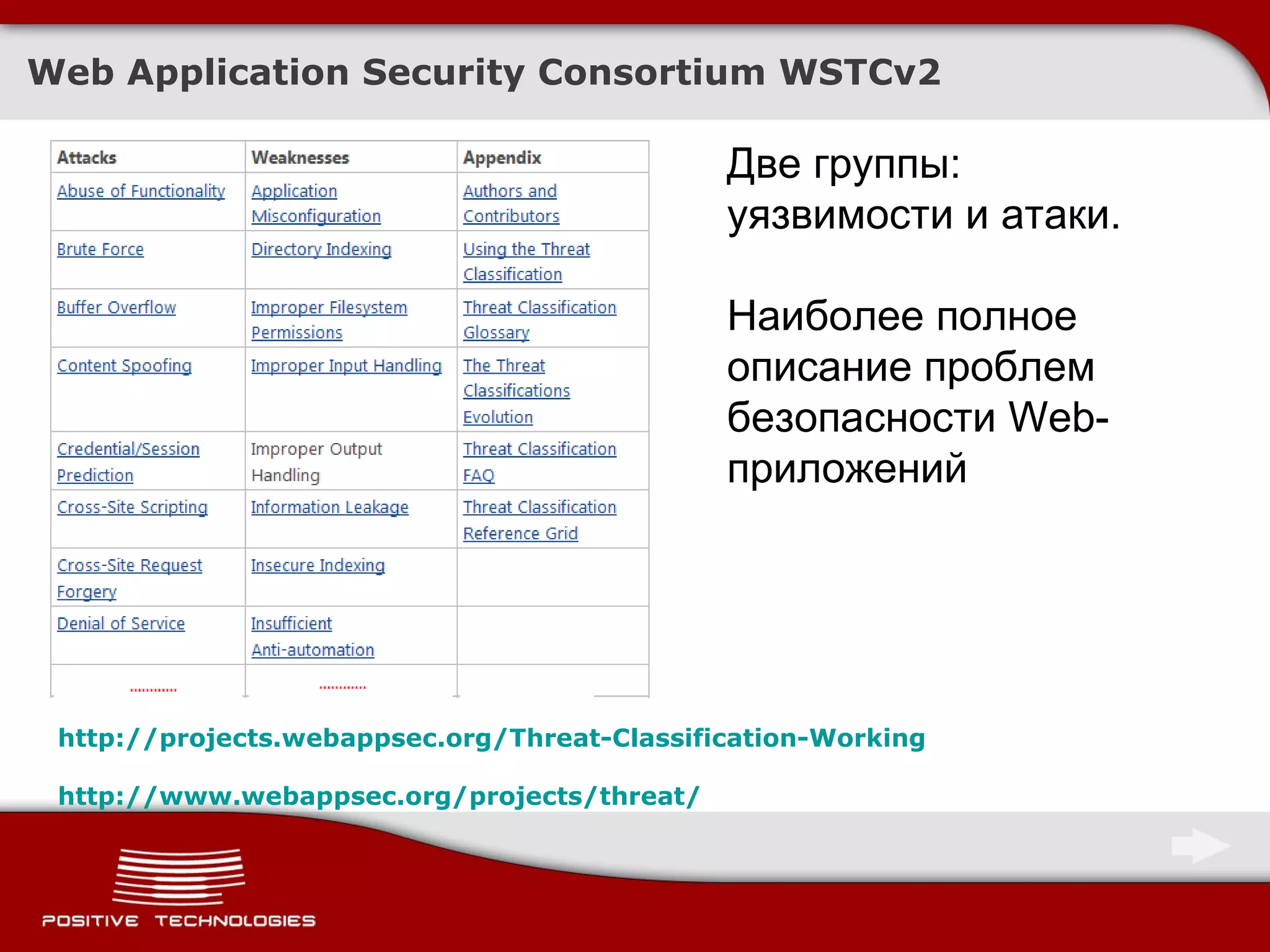

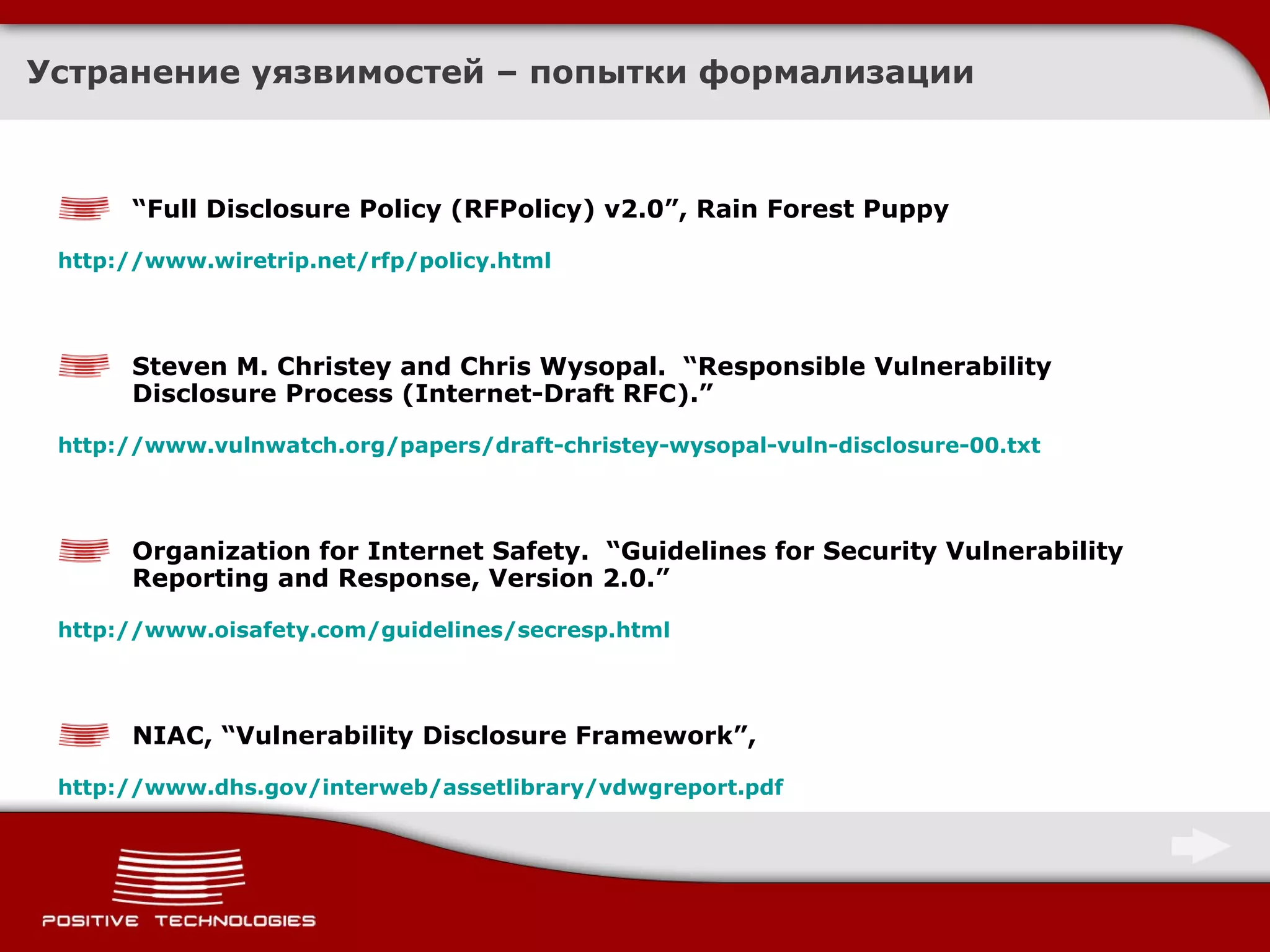

Документ обсуждает важность безопасности приложений, включая регулятивные требования, такие как PCI DSS и законы о персональных данных. Приведены примеры атак на веб-приложения, включая инъекции SQL и последствия для компаний. Также рассматриваются подходы к проектированию безопасного веб-приложения и процессы раскрытия уязвимостей.

![Спасибо за внимание! [email_address] http://www.ptsecurity.ru/ http://sgordey.blogspot.com/](https://image.slidesharecdn.com/pt-cee-secr-devsecurity-20091028-091028075800-phpapp02/75/Sergey-Gordeychik-Application-Security-in-real-word-27-2048.jpg)