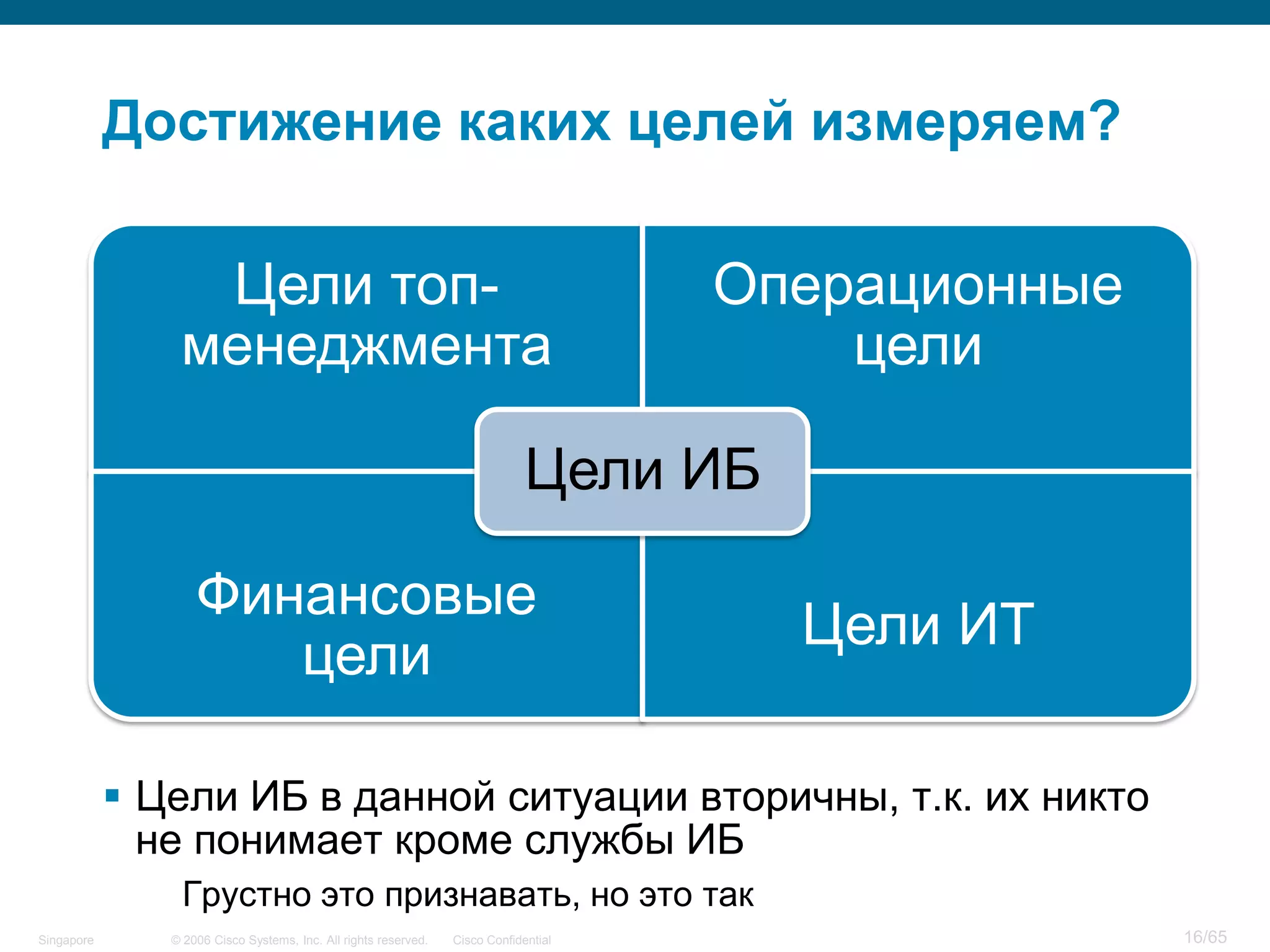

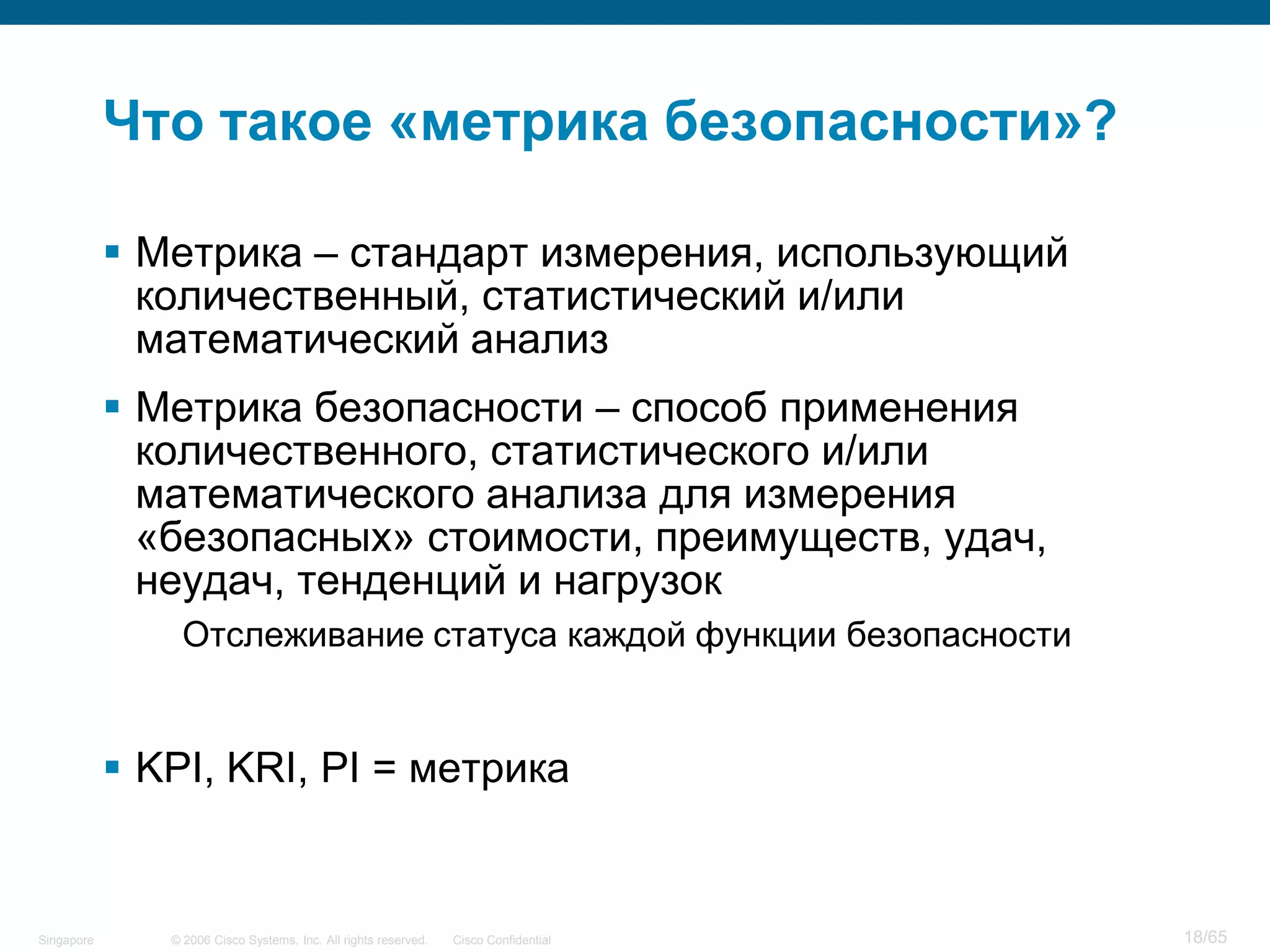

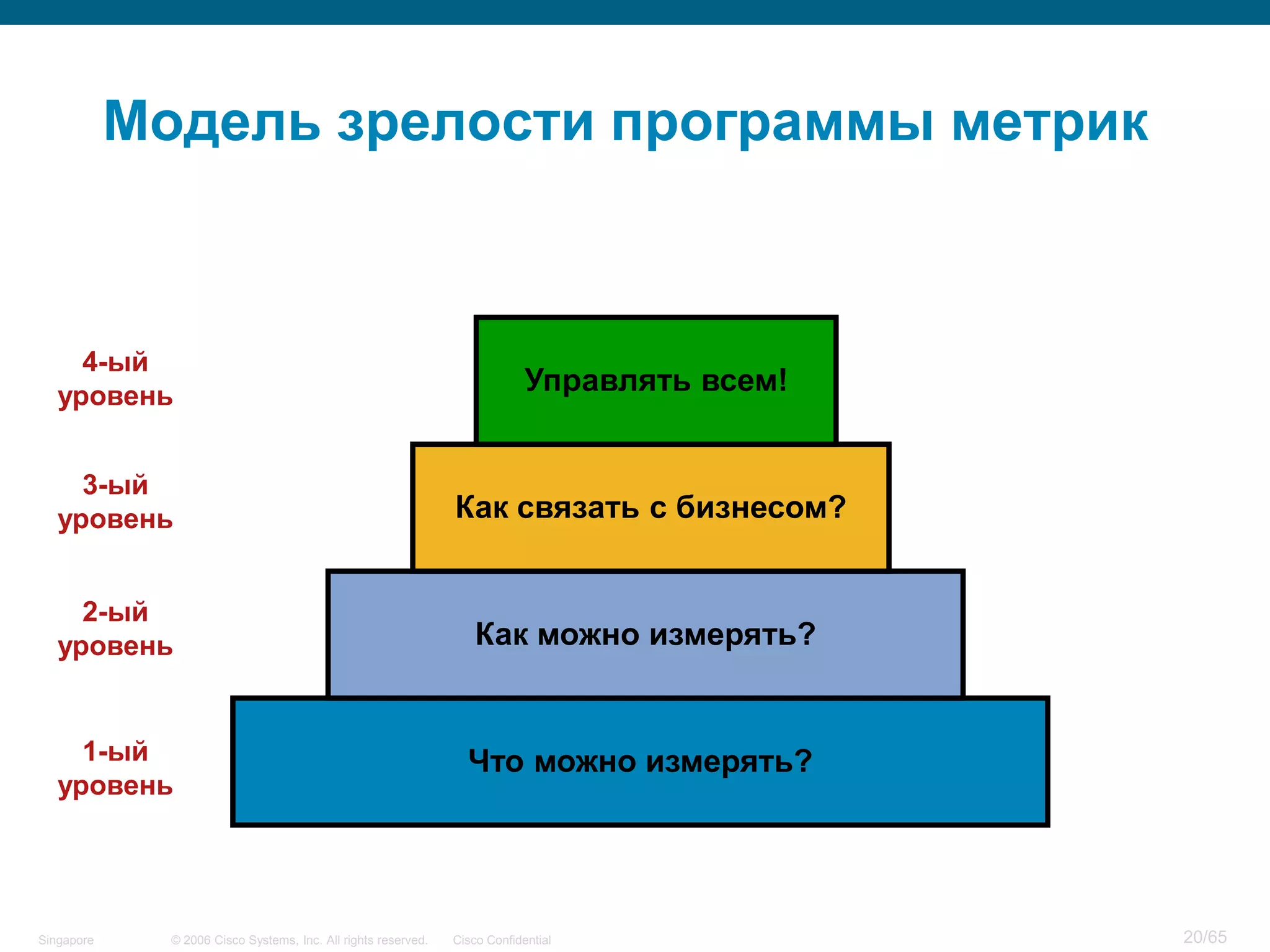

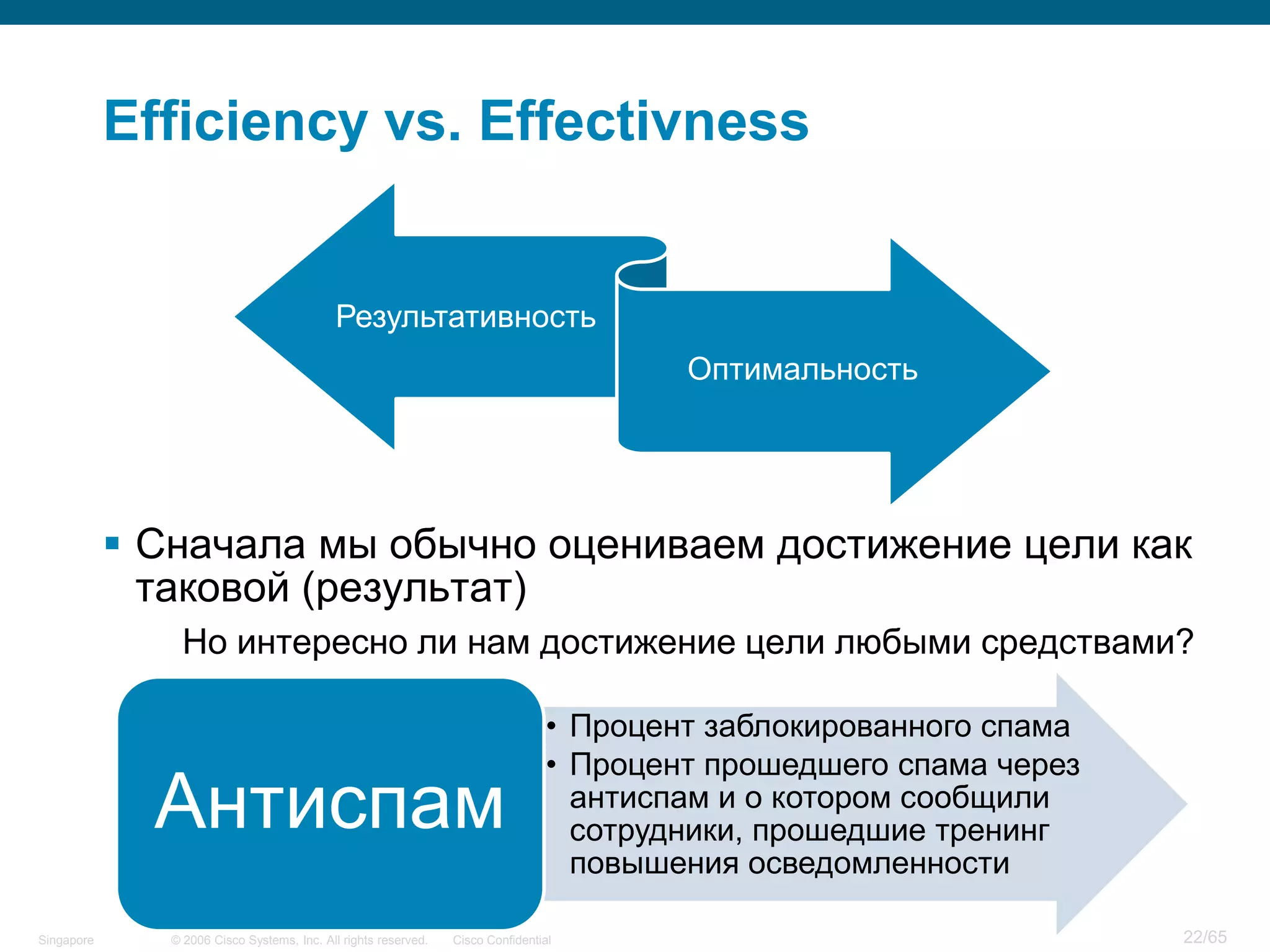

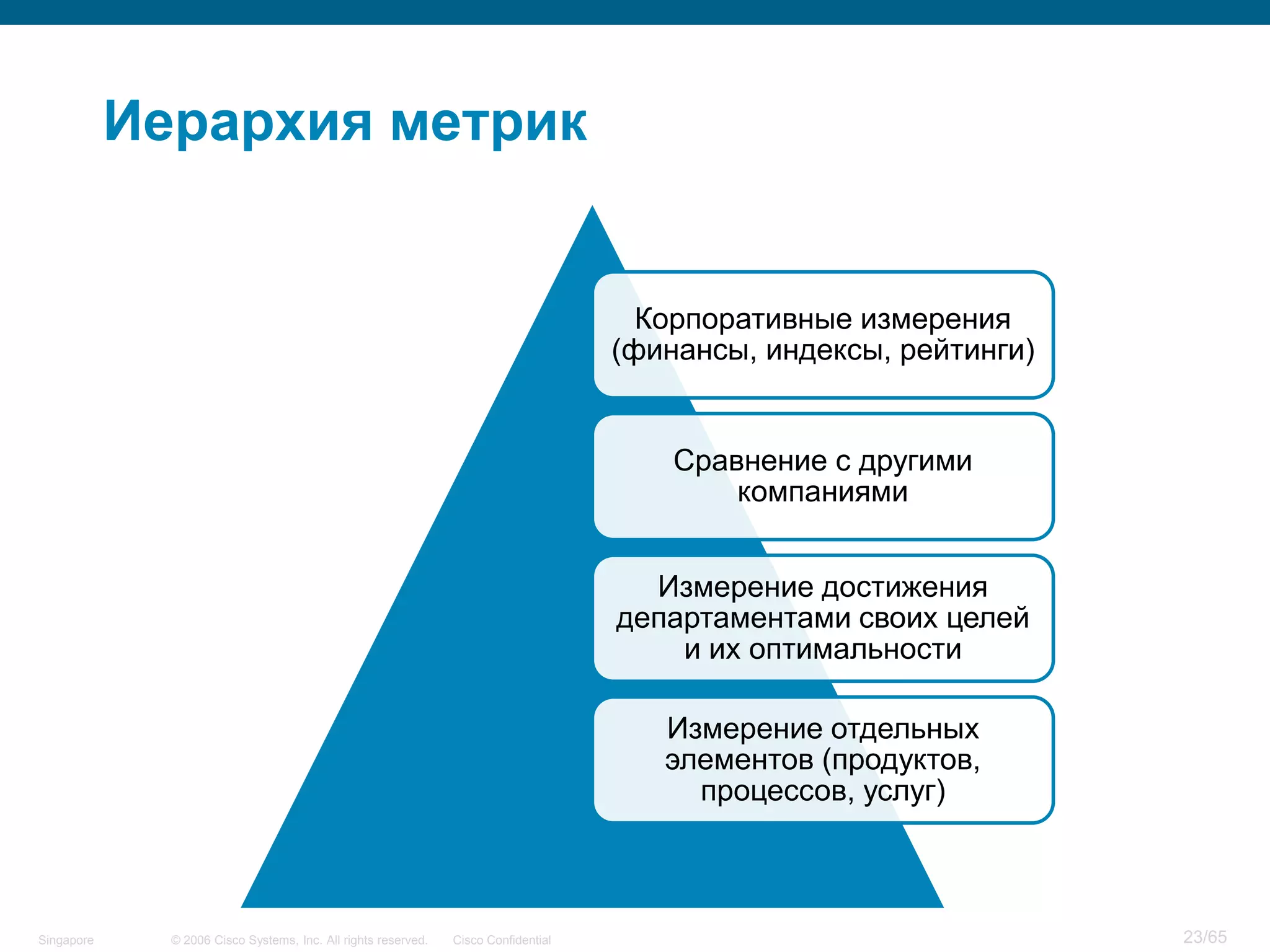

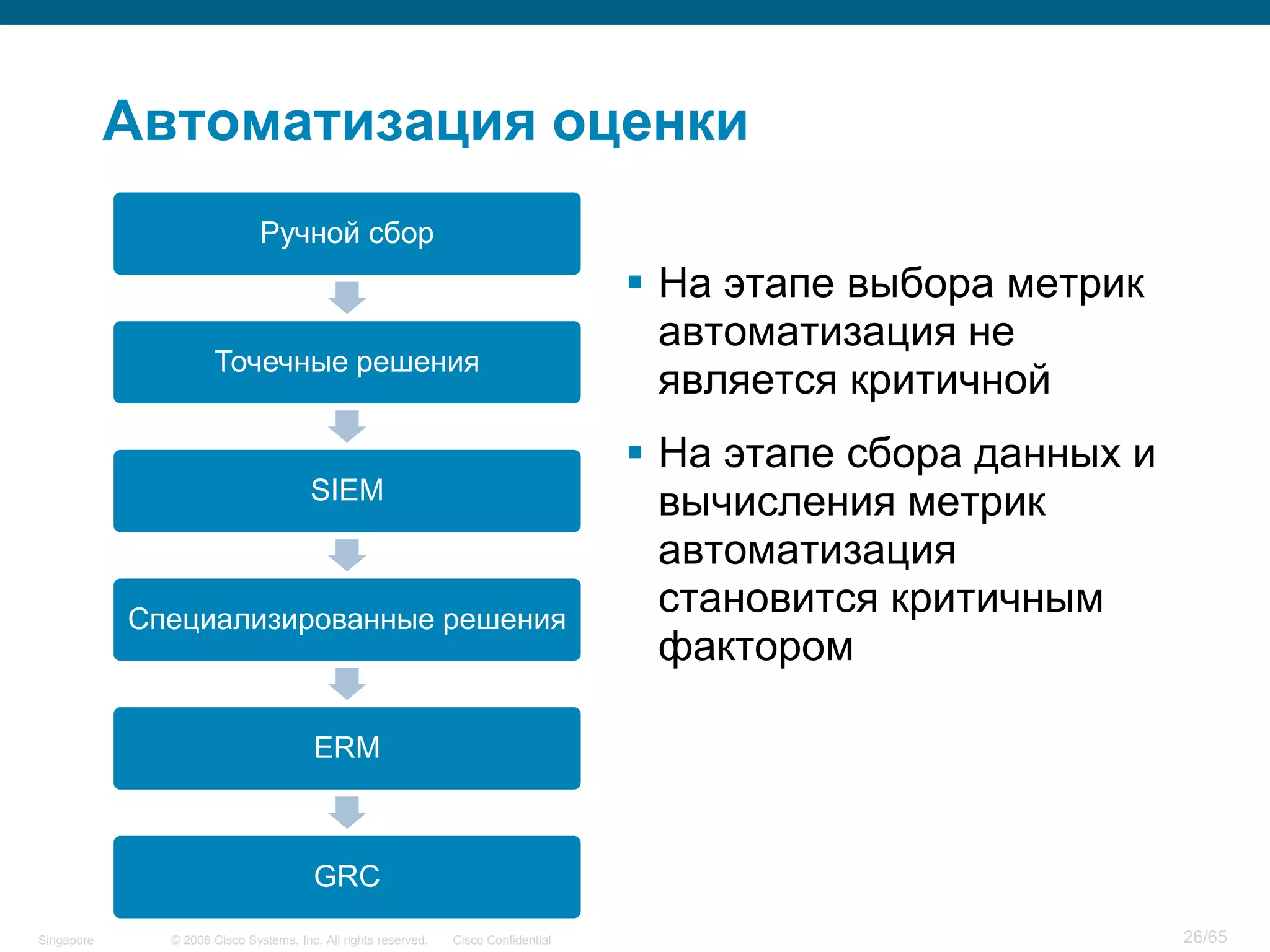

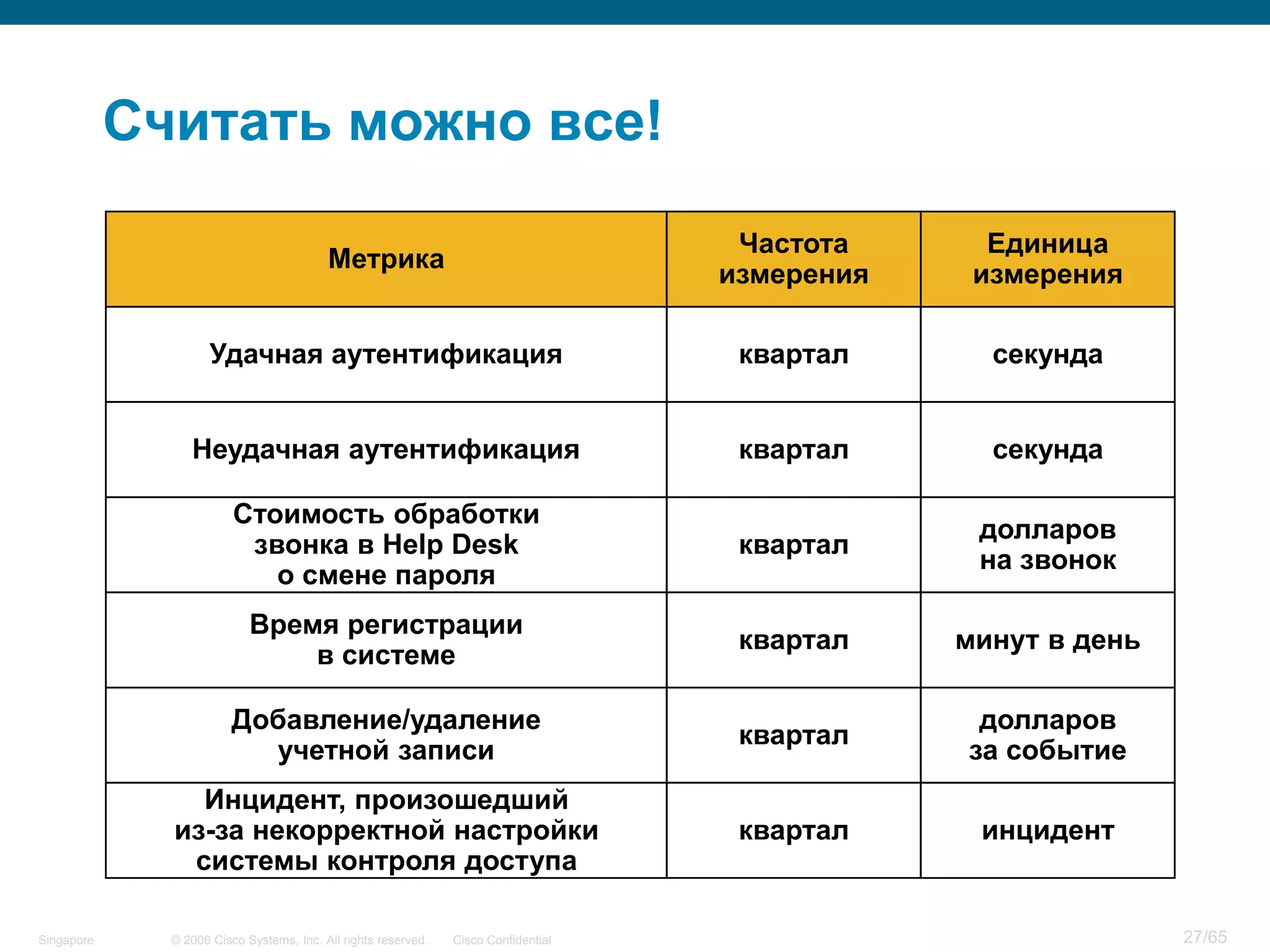

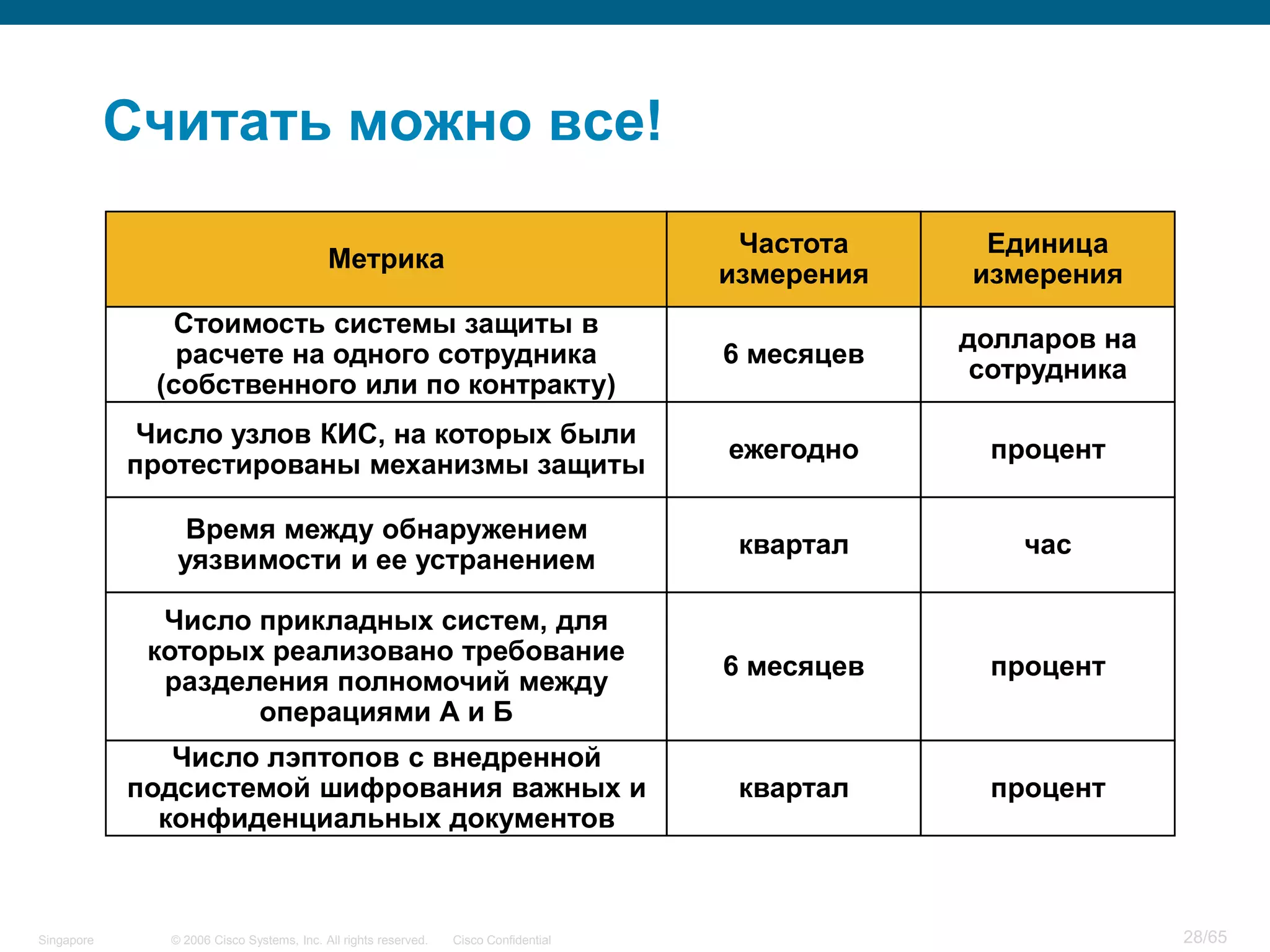

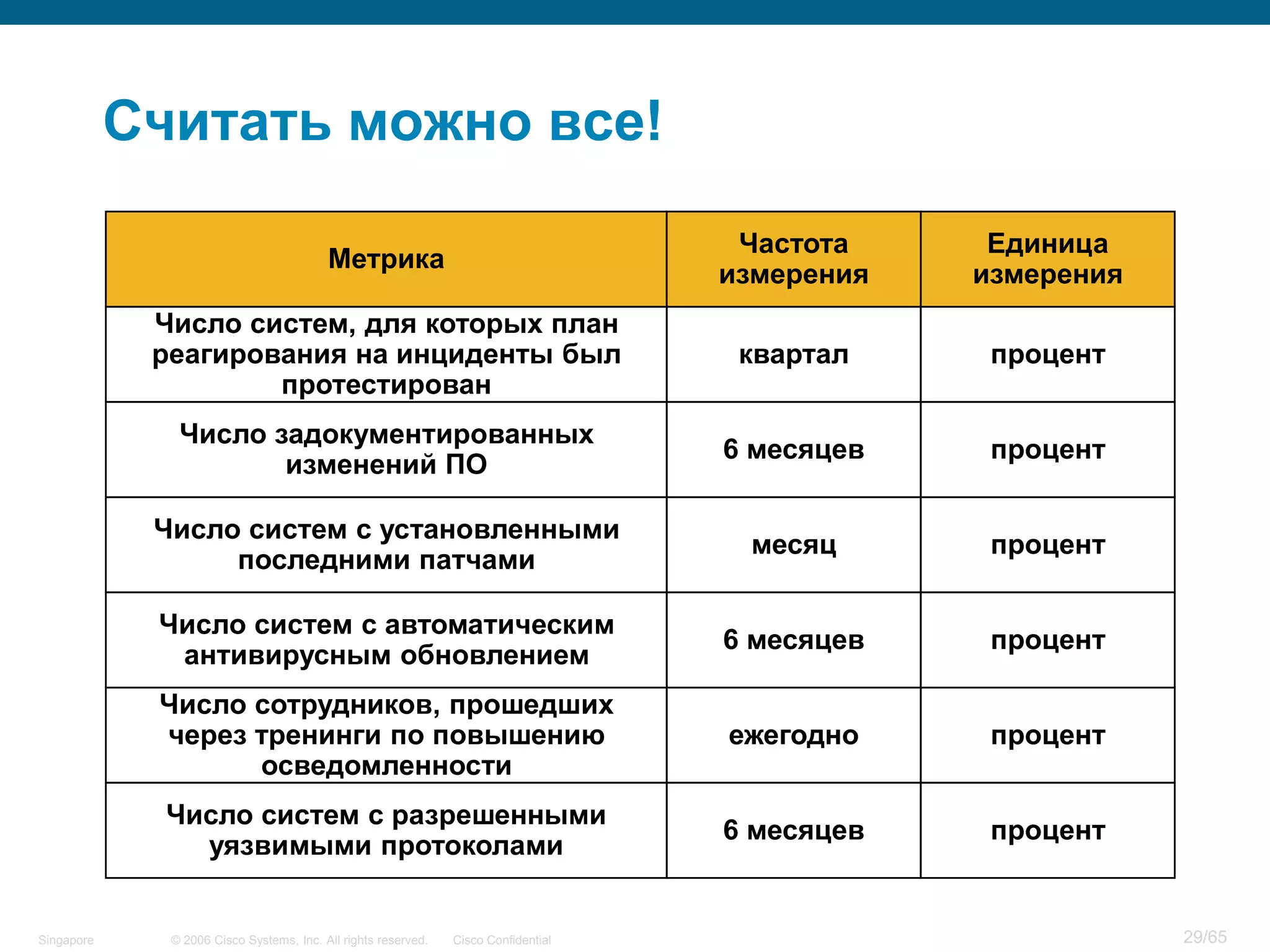

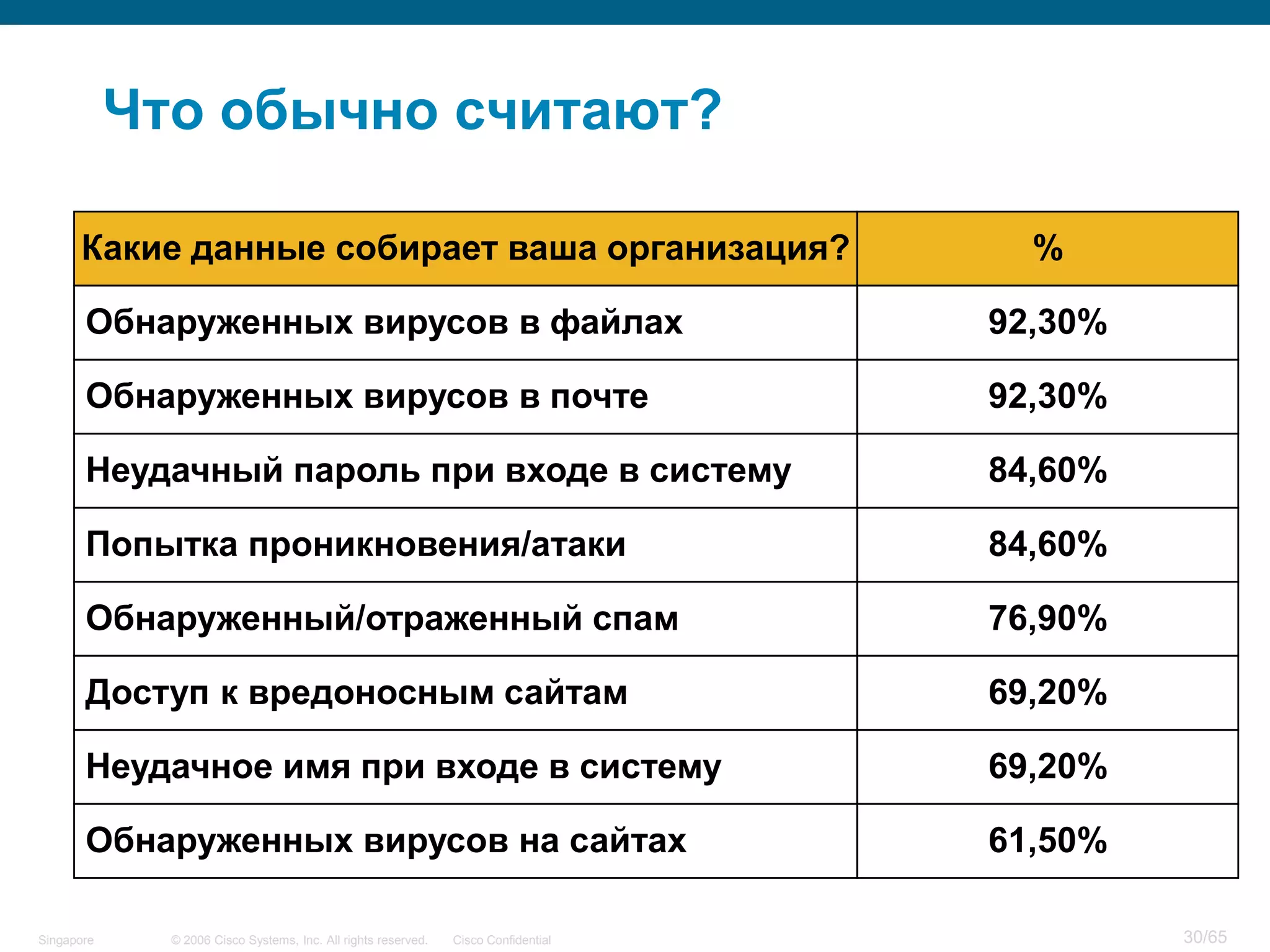

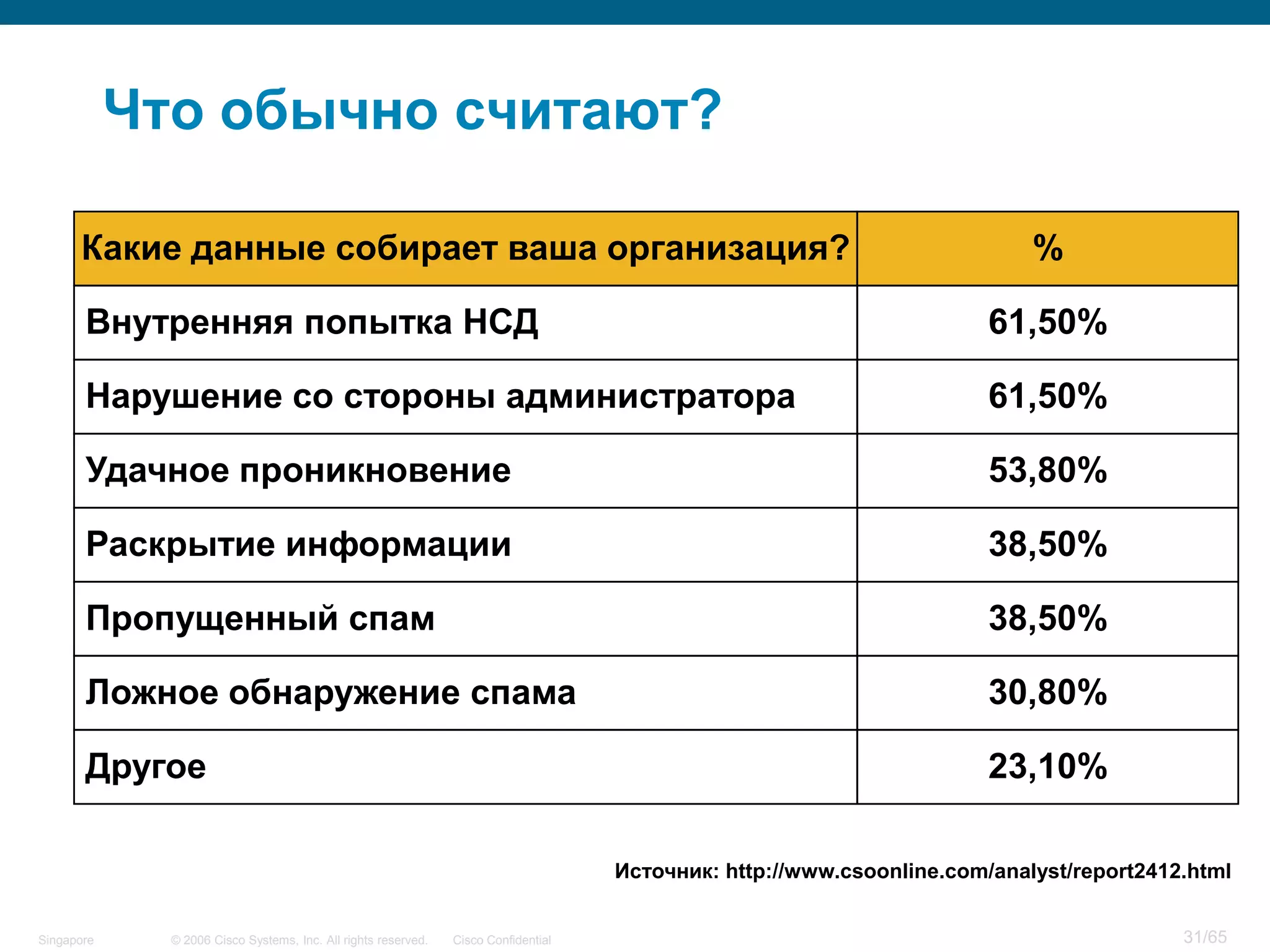

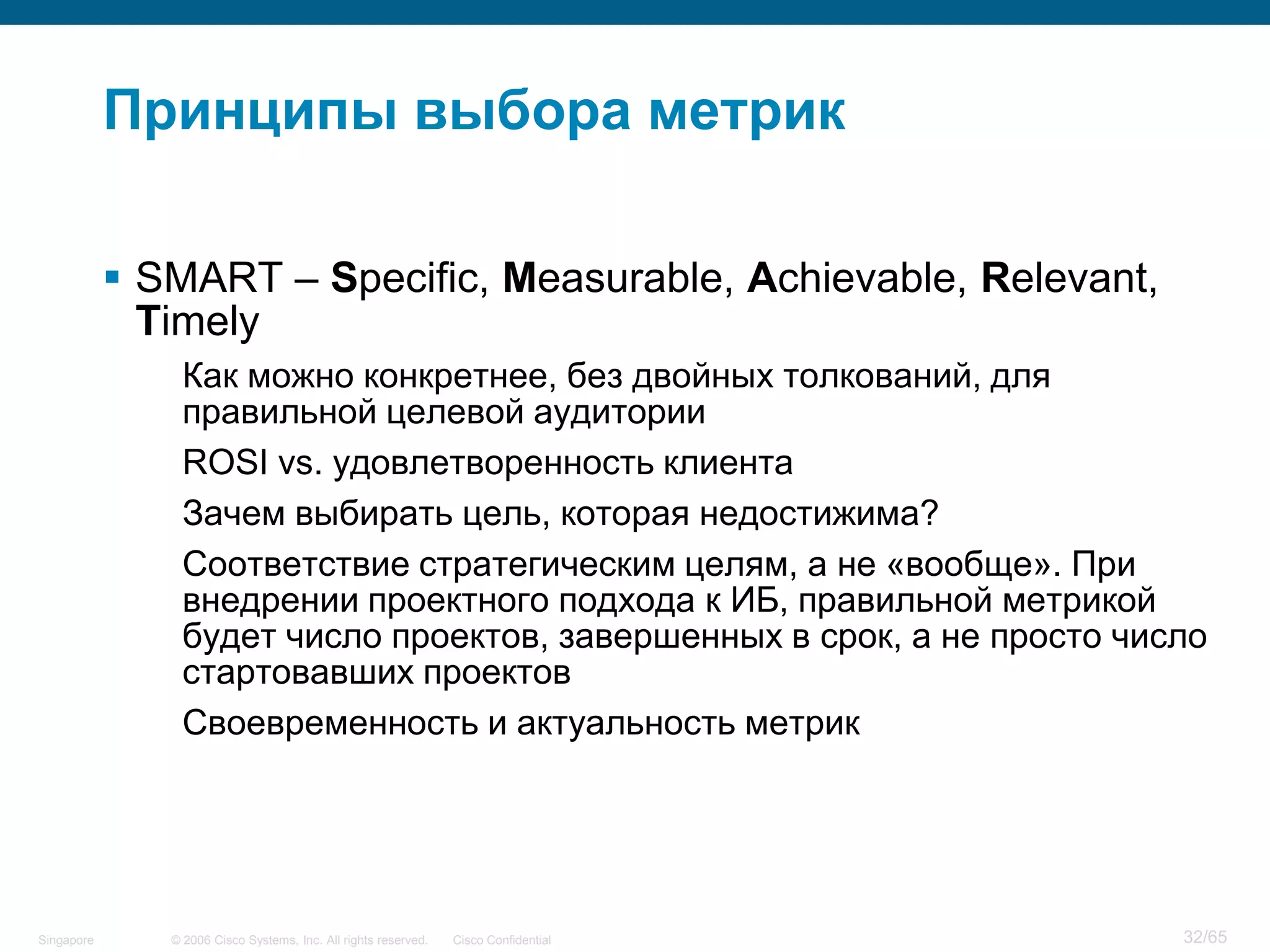

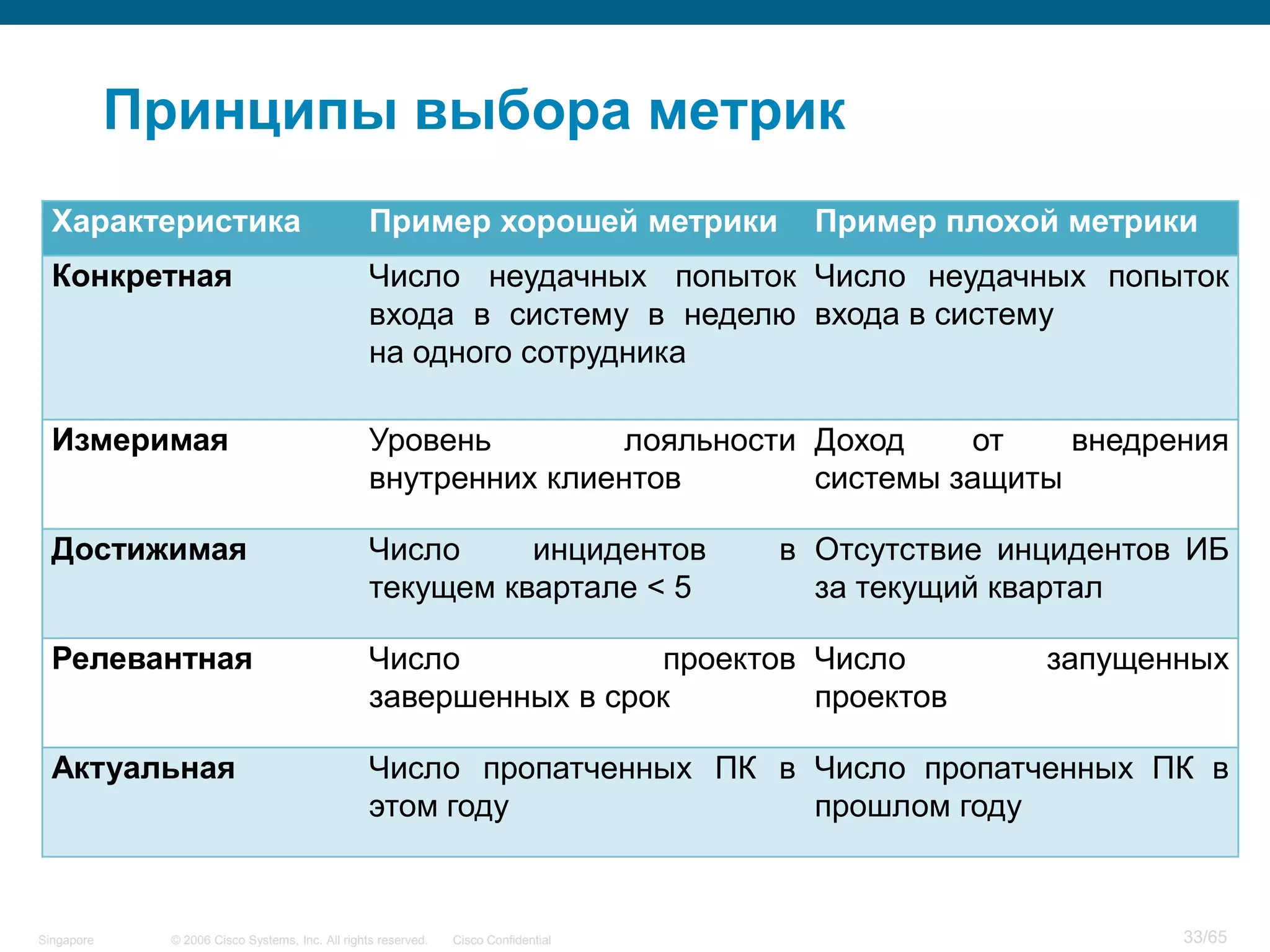

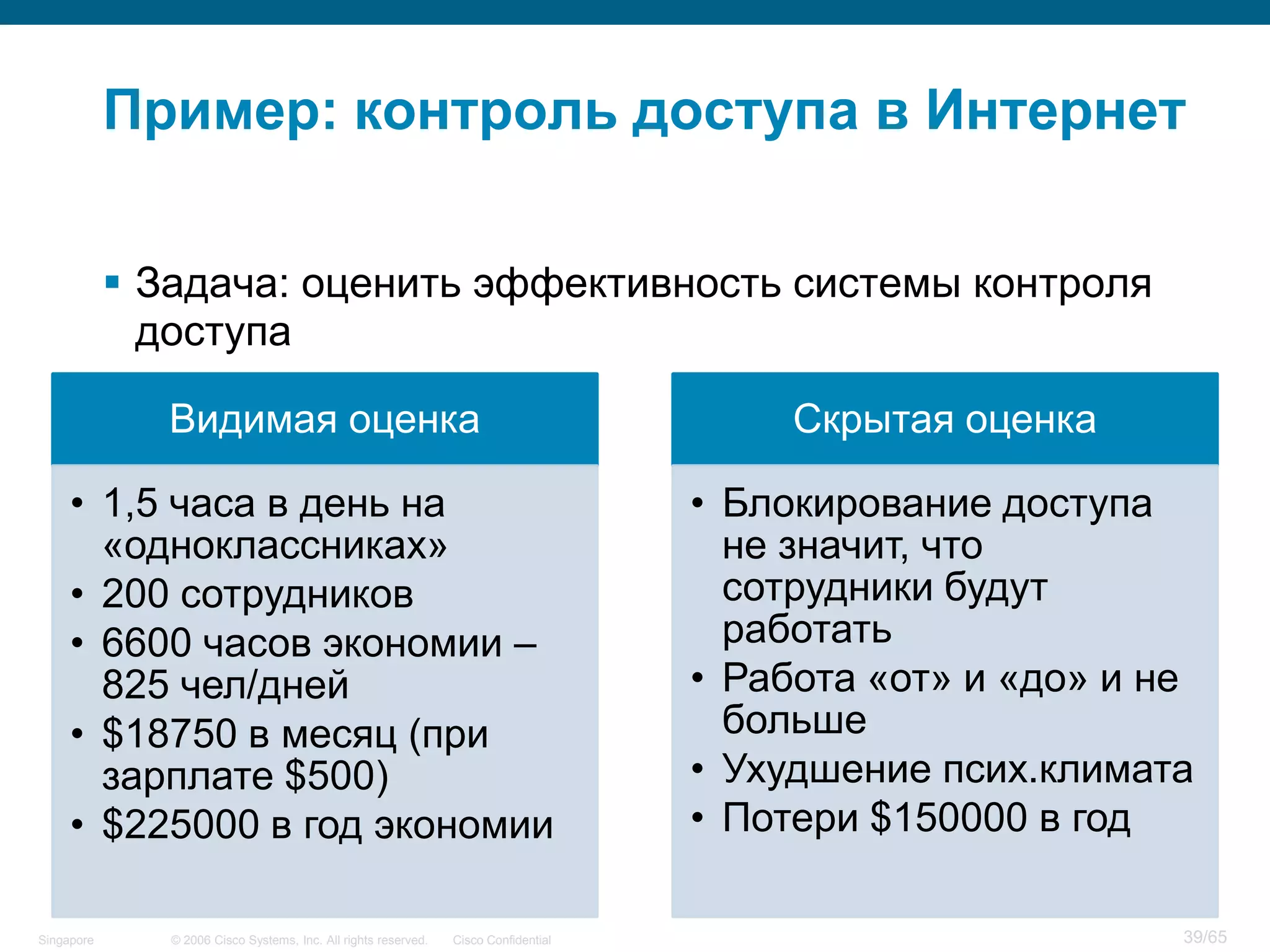

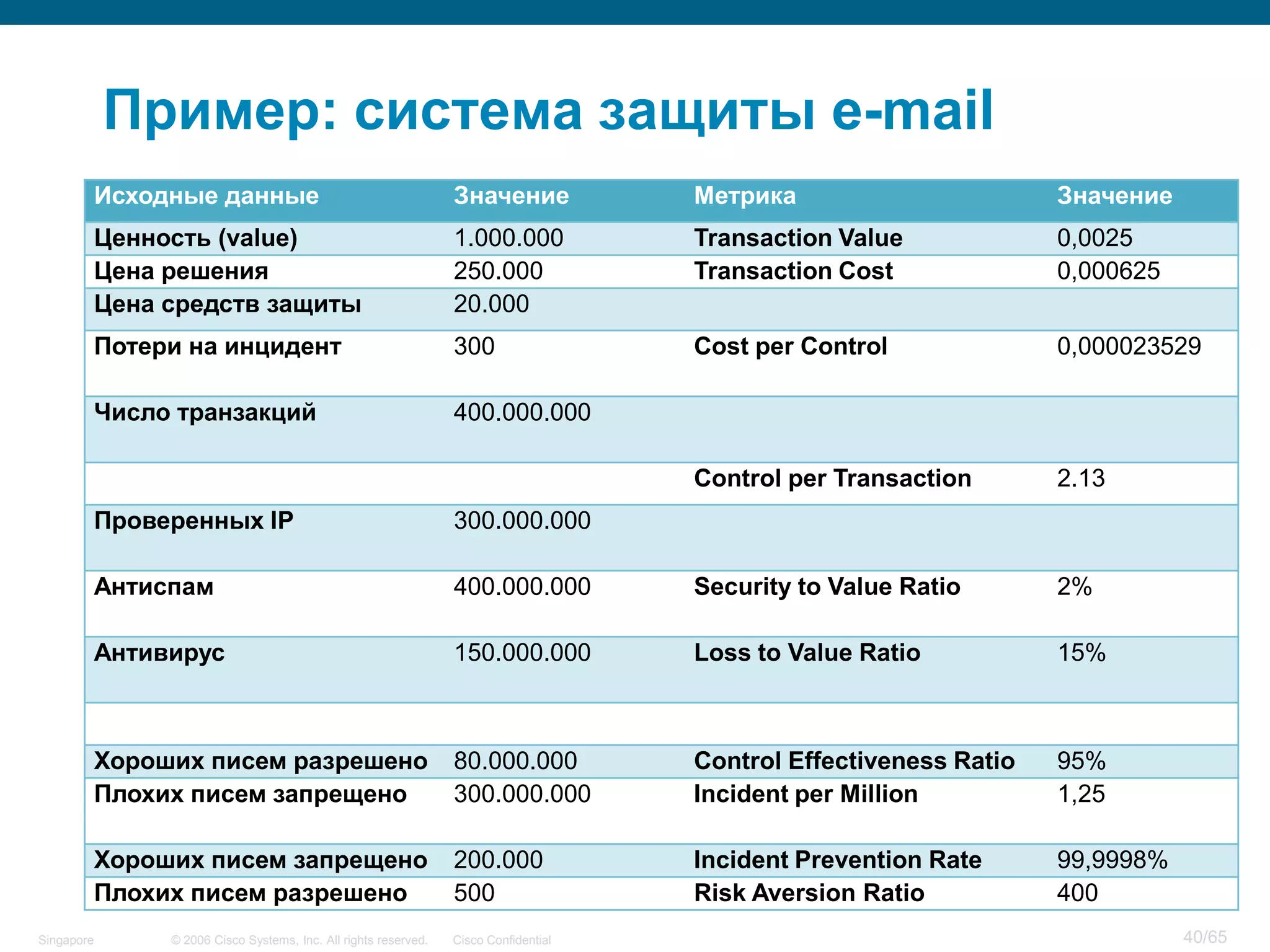

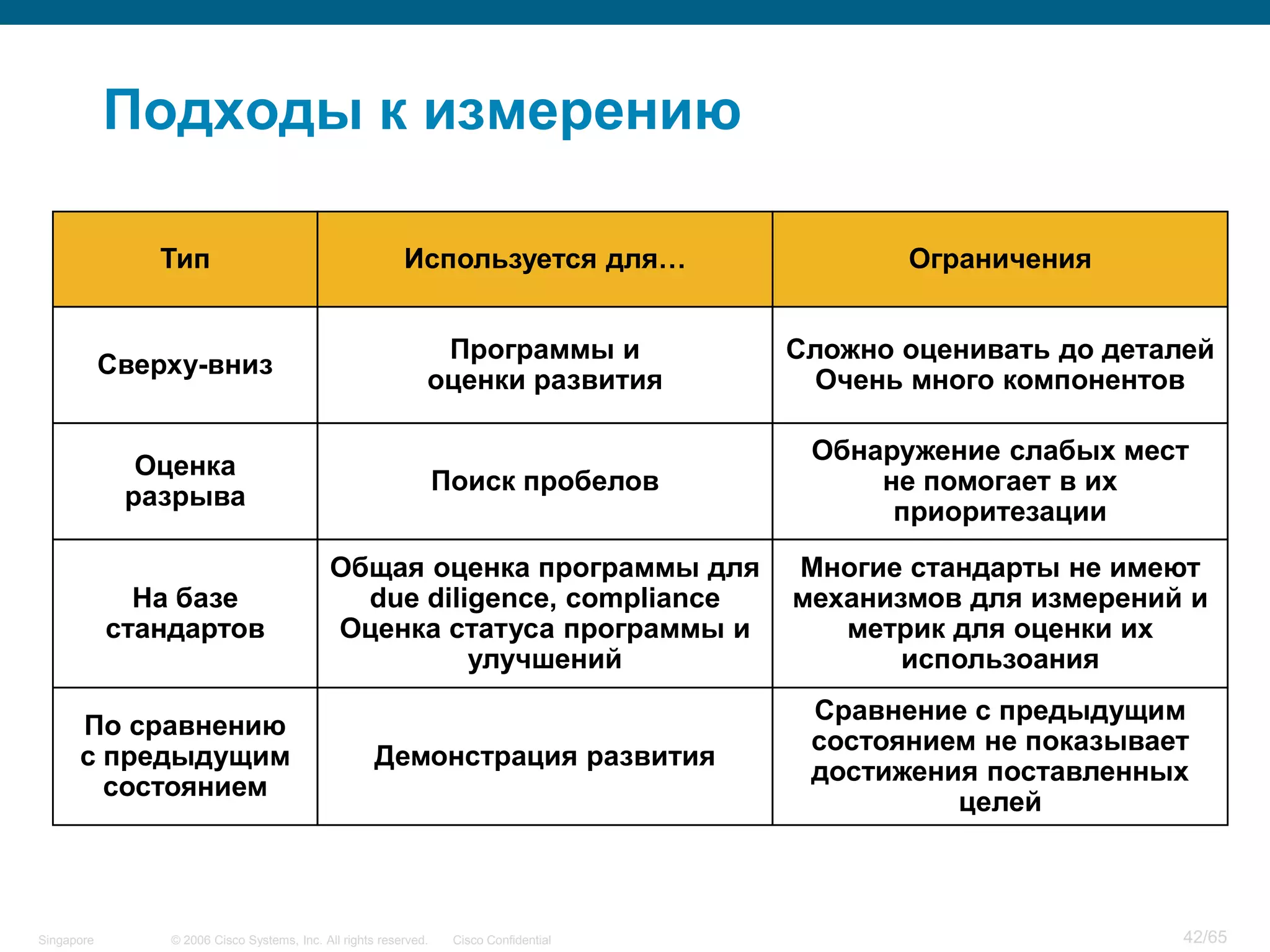

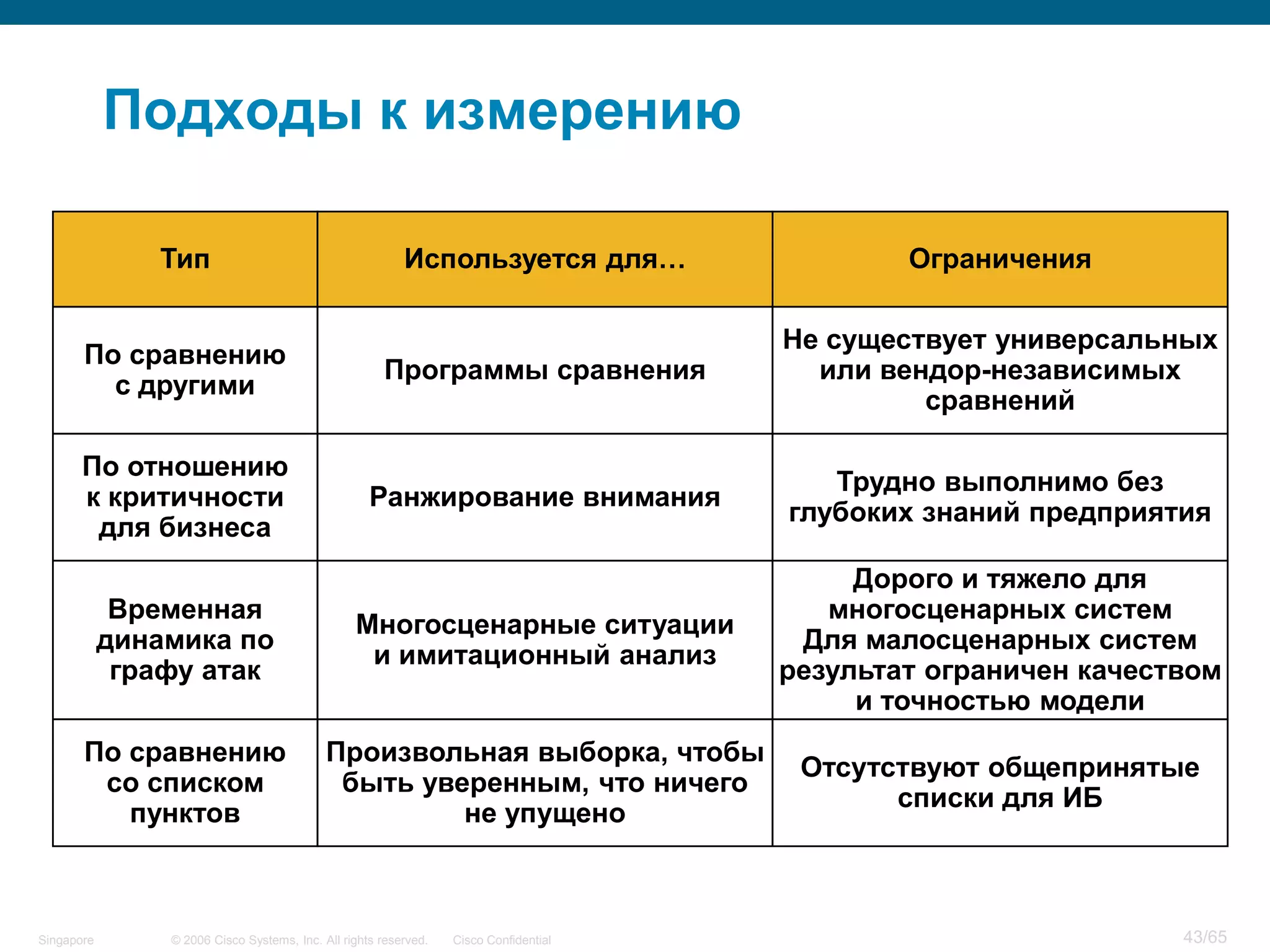

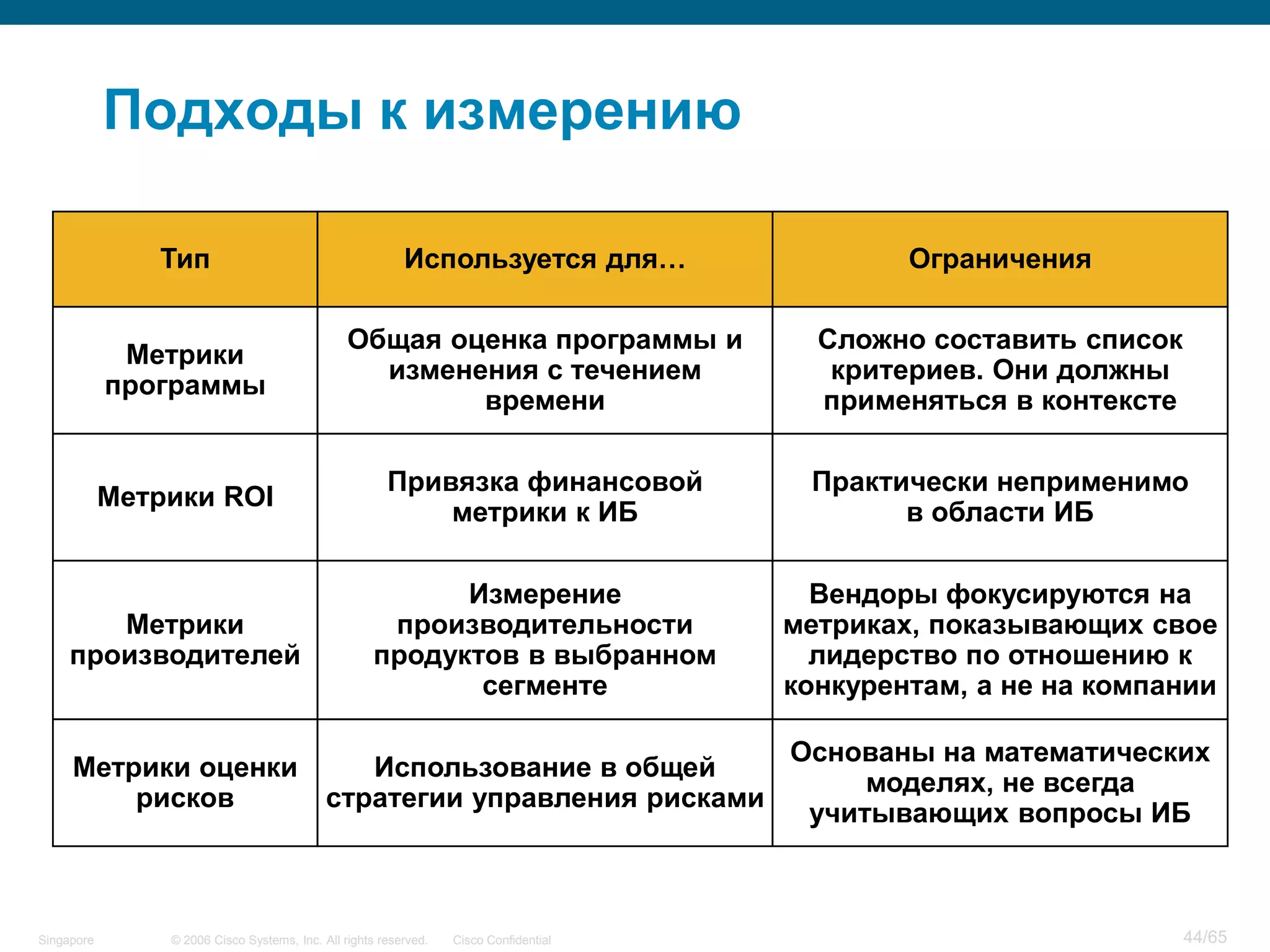

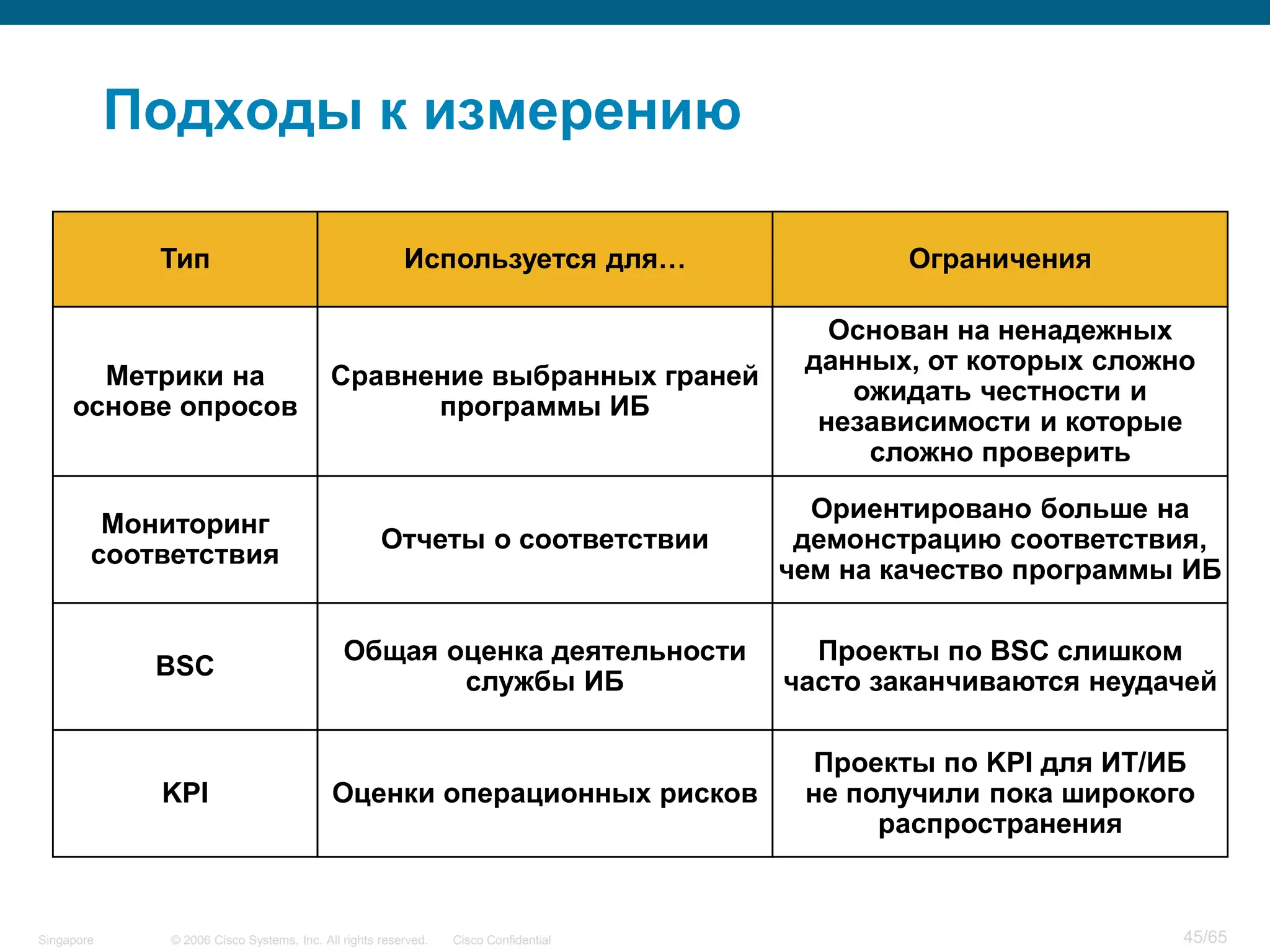

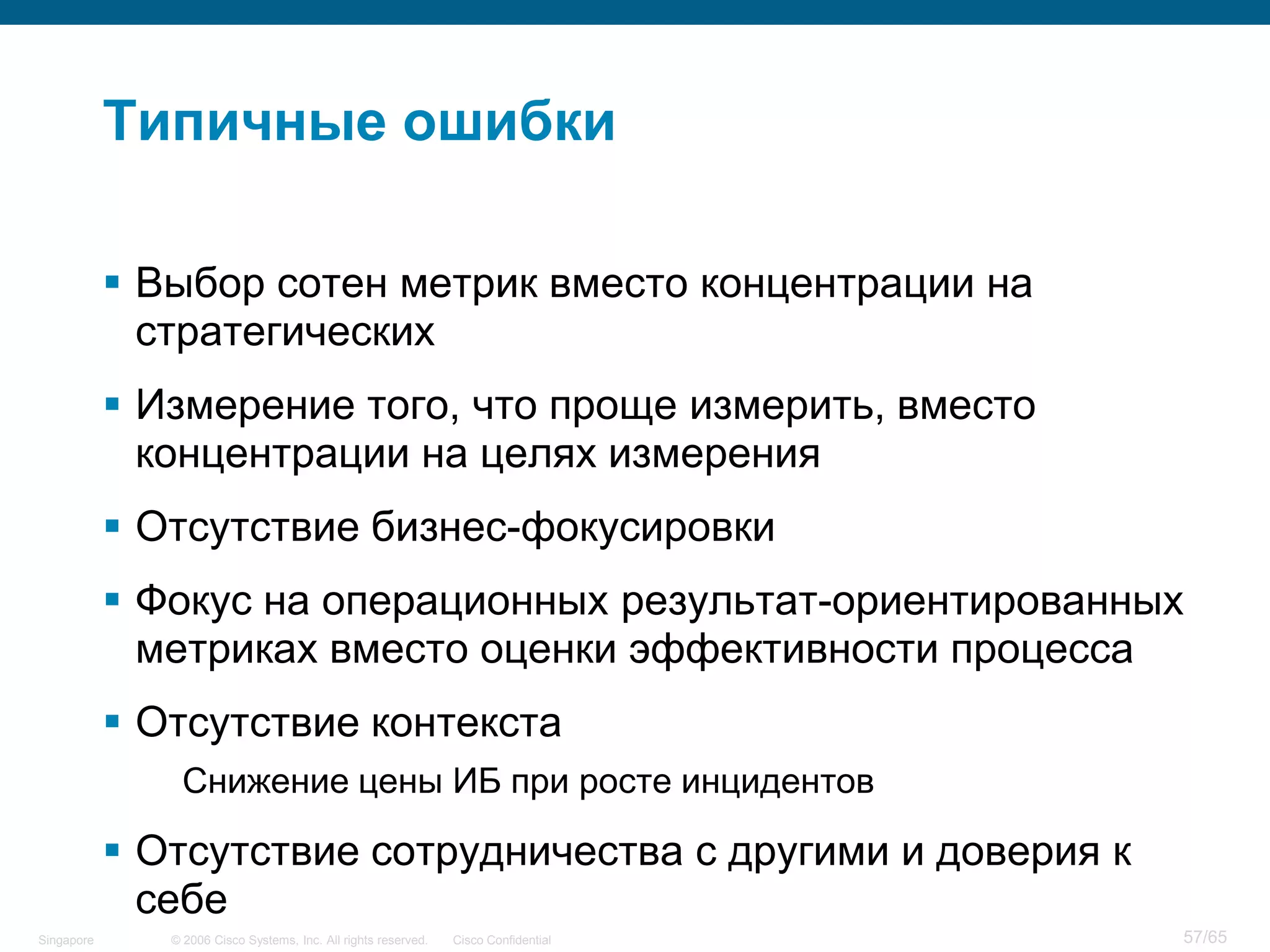

Документ обсуждает методы оценки эффективности информационной безопасности, включая важность измерения безопасности для бизнеса, мотивацию для инвестирования в безопасность и критерии выбора метрик. Он подчеркивает, что измерения должны быть конкретными, измеримыми, достижимыми, релевантными и актуальными. Также рассматриваются примеры метрик и подводные камни в их использовании.