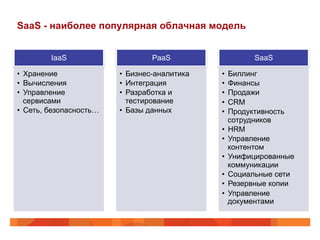

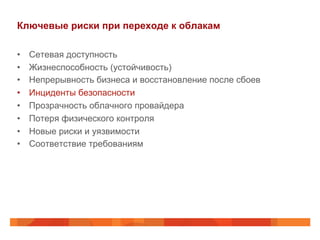

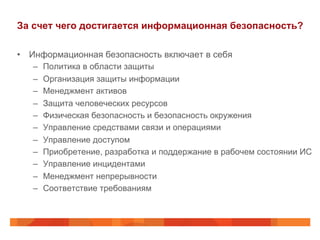

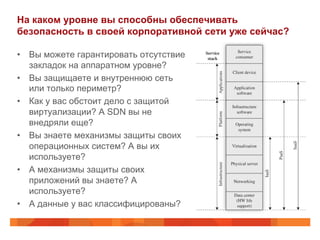

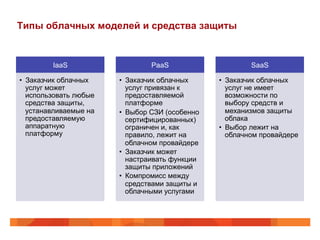

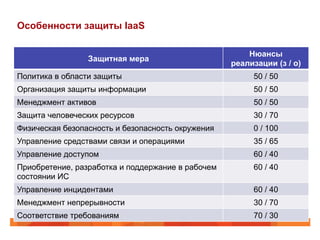

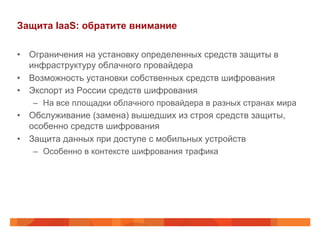

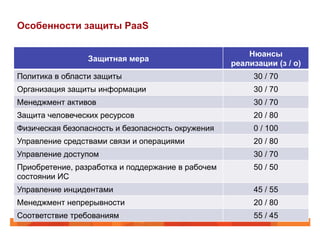

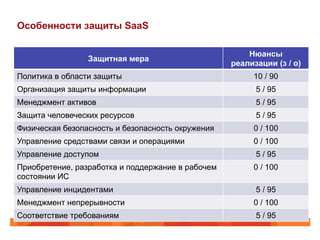

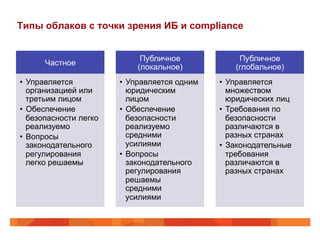

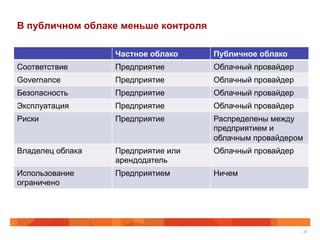

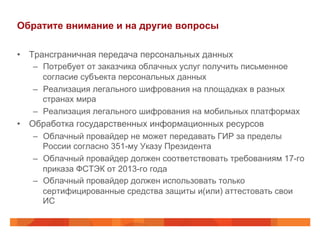

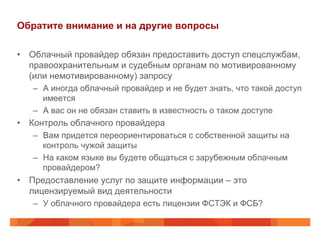

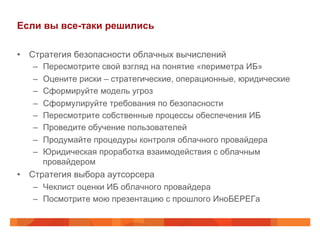

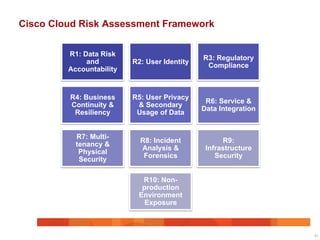

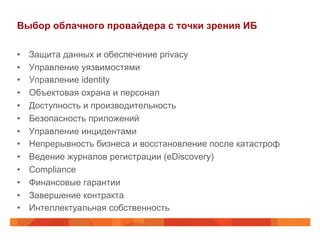

Документ обсуждает проблемы обеспечения безопасности облачных вычислений в России, включая типы облаков, ключевые риски и меры защиты на различных уровнях. Указаны ограничения и вызовы, связанные с контролем данных и обеспечением соответствия требованиям, в том числе вопросы законодательства и взаимодействия с облачными провайдерами. Предложены стратегии и чек-листы для оценки безопасности и выбора облачного провайдера.