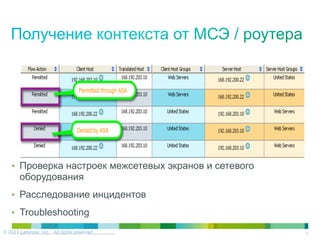

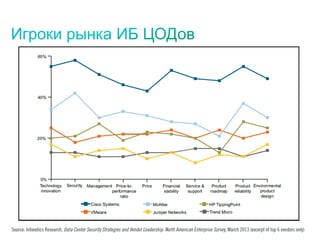

Документ обсуждает важность виртуализации и облачных технологий для центров обработки данных (ЦОД), включая вопросы безопасности и соответствия нормативным требованиям. Он описывает методы сегментации, контроль доступа, защиту от угроз и управление ресурсами в виртуализированных и облачных средах. Также рассматриваются бизнес-потребности и лучшие практики для обеспечения целостности и производительности IT-инфраструктуры.